2015年09月10日

ランサムウェアCrypt0L0ckerへ感染したパソコンからデータが復旧できるのか

ある朝、電話で問い合わせが入りました。

「ウイルスに感染してデータが読めなくなったので復旧して欲しい」

との事です。

電話で復旧できるのか・料金は幾らくらいになるのか尋ねられましたが、

こればかりは診てみないと復旧可能かどうか分からないのと、

作業内容により金額が決まるので、

あまり納得のいく返答を返す事ができませんでした。

しかしながら、事務所へ持ち込みでの調査を依頼されましたので、

その後、詳しく調べる事ができましたので紹介させて頂きます。

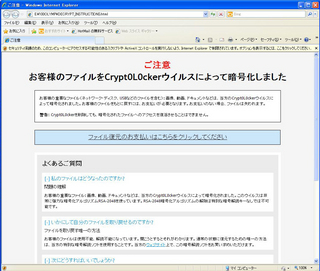

調査結果の方から言いますと、ランサムウェア(身代金ウイルス)へ感染。

ウイルスの種類は、CryptoLockerの亜種であるCrypt0L0cker 。

パソコン内のほぼ全てのエクセルファイル・ワードファイル・jpgファイル等に

拡張子 *.encryptedが付けられ暗号化されています。

さらにバックアップである外付けハードディスクも接続してしまわれており、

そちらも全て暗号化済み。さらに、ウイルス自体は対策ソフトにて駆除済み。

このウイルスの暗号化はウィンドウズ標準搭載の暗号技術を使用しており、

複号にはパスワードがなければ、ほぼ不可能である状態でした。

次に空き領域に残ったファイルを復旧する事で、ある程度のデータが戻らないものかと

サルベージ作業を行いました。しかし、それは徒労に終わりました・・・。

何か方法がないものかと思案をめぐらせ、ネットで調べていると、

CryptoLockerオリジナルの製作者は既に逮捕されており、

サーバが押収されディスク内にパスワードが保管されていたようです。

現在は、感染ファイルを送ることで複号用のパスワードを入手できるシステムが存在しています。

この亜種ウイルスは確認され始めて半年程経過していますが、

まだ犯人どころかどこの国の人間かも分かっていません。

さらに、ちゃんと複号用のパスワードを保管しているとは限りません。

この依頼を受けたのが5月初旬。

それから頻繁にネットで犯人逮捕や進展の状況を確認していますが、

先日ランサムウェアウイルスを感染させた犯人逮捕のニュースを見ました。

期待して色々調べましたが、製作者ではなく、

ランサムウェアを購入して、代行詐欺を行う事で儲けを折半するシステムを

利用しただけの犯人のようです。

今回の手詰まり感から得た教訓です。

データはRAIDのサーバに保存していても安全じゃない! ⇒

定期的にバックアップも必要。

それから・・・色々なサイトを見て、はっきり書かれていないので、

あえて書きます。

このランサムウェア

「Crypt0L0cker」の被害を

パスワードなしで暗号化データを復号することは、

ほぼ不可能です。

「ほぼ」と付けているのはコンピューターを使って総当たりで実行すれば、

復号できる可能性があるという事です。

今の技術では何百年かかるかはか分かりませんが・・・。

検索をしていて見つけたのですが、

ウイルスによって暗号化されたデータを複号できるような事を

うたっているソフトが幾つも販売されていますが、

「詐欺」ですので決して購入しないようにしてください。

犯人が捕まって、複号用のパスワードが入手できた場合は、

お客さんへ連絡を入れるようにしておりますが、未だ絶望的な状況です。

「ウイルスに感染してデータが読めなくなったので復旧して欲しい」

との事です。

電話で復旧できるのか・料金は幾らくらいになるのか尋ねられましたが、

こればかりは診てみないと復旧可能かどうか分からないのと、

作業内容により金額が決まるので、

あまり納得のいく返答を返す事ができませんでした。

しかしながら、事務所へ持ち込みでの調査を依頼されましたので、

その後、詳しく調べる事ができましたので紹介させて頂きます。

調査結果の方から言いますと、ランサムウェア(身代金ウイルス)へ感染。

ウイルスの種類は、CryptoLockerの亜種であるCrypt0L0cker 。

パソコン内のほぼ全てのエクセルファイル・ワードファイル・jpgファイル等に

拡張子 *.encryptedが付けられ暗号化されています。

さらにバックアップである外付けハードディスクも接続してしまわれており、

そちらも全て暗号化済み。さらに、ウイルス自体は対策ソフトにて駆除済み。

このウイルスの暗号化はウィンドウズ標準搭載の暗号技術を使用しており、

複号にはパスワードがなければ、ほぼ不可能である状態でした。

次に空き領域に残ったファイルを復旧する事で、ある程度のデータが戻らないものかと

サルベージ作業を行いました。しかし、それは徒労に終わりました・・・。

何か方法がないものかと思案をめぐらせ、ネットで調べていると、

CryptoLockerオリジナルの製作者は既に逮捕されており、

サーバが押収されディスク内にパスワードが保管されていたようです。

現在は、感染ファイルを送ることで複号用のパスワードを入手できるシステムが存在しています。

この亜種ウイルスは確認され始めて半年程経過していますが、

まだ犯人どころかどこの国の人間かも分かっていません。

さらに、ちゃんと複号用のパスワードを保管しているとは限りません。

この依頼を受けたのが5月初旬。

それから頻繁にネットで犯人逮捕や進展の状況を確認していますが、

先日ランサムウェアウイルスを感染させた犯人逮捕のニュースを見ました。

期待して色々調べましたが、製作者ではなく、

ランサムウェアを購入して、代行詐欺を行う事で儲けを折半するシステムを

利用しただけの犯人のようです。

今回の手詰まり感から得た教訓です。

データはRAIDのサーバに保存していても安全じゃない! ⇒

定期的にバックアップも必要。

それから・・・色々なサイトを見て、はっきり書かれていないので、

あえて書きます。

このランサムウェア

「Crypt0L0cker」の被害を

パスワードなしで暗号化データを復号することは、

ほぼ不可能です。

「ほぼ」と付けているのはコンピューターを使って総当たりで実行すれば、

復号できる可能性があるという事です。

今の技術では何百年かかるかはか分かりませんが・・・。

検索をしていて見つけたのですが、

ウイルスによって暗号化されたデータを複号できるような事を

うたっているソフトが幾つも販売されていますが、

「詐欺」ですので決して購入しないようにしてください。

犯人が捕まって、複号用のパスワードが入手できた場合は、

お客さんへ連絡を入れるようにしておりますが、未だ絶望的な状況です。

【このカテゴリーの最新記事】

-

no image

-

no image