ざっくり言うと

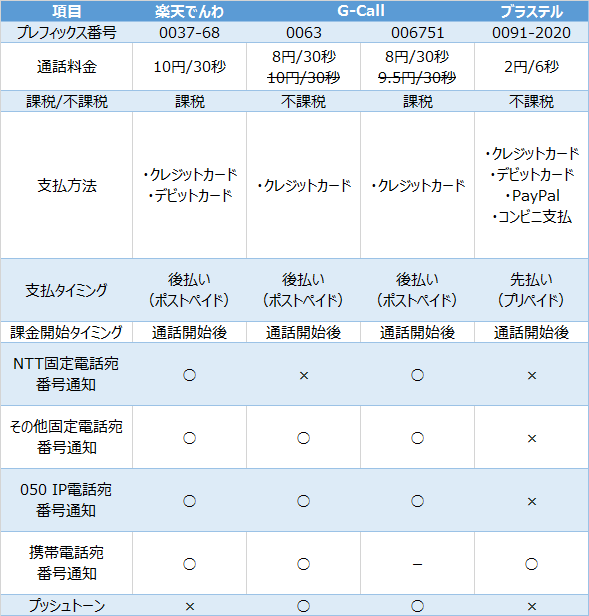

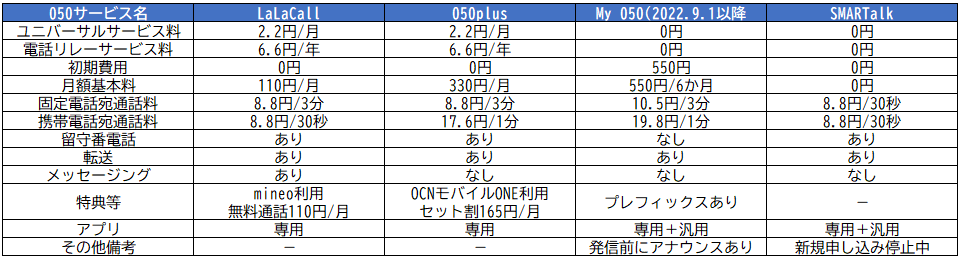

・前提

・社会的な信用度

・不正利用の可能性

・パスワード等の安全性

・通信の暗号化

・勝手な要望:ログイン通知機能がほしい

前提

私の使っている050から始まるIP電話は以下2つです。

・ブラステル(050 Free)

・Fusion IP-Phone SMART(SMARTalk)

どちらも基本料0円、月額0円、通話した分だけ支払いの優良IP電話です。特徴は使い方は、それぞれ別な記事にまとめてありますので、もしよかったら参考にしてください。

ブラステル(050 Free)の記事はこちら

→https://fanblogs.jp/pechemhlkt1007/archive/50/0

Fusion IP-Phone SMART(SMARTalk)の記事はこちら

→https://fanblogs.jp/pechemhlkt1007/archive/79/0

社会的な信用度

050から始まるIP電話番号の面白いところなのですが、電話番号を伝える相手によって印象が異なるようです。

・個人

大体の方は、相手の電話番号が050でも090/080/070でも気にしないと思います。過去に050からの迷惑電話を経験したことのある方はあまり良い印象を持っていないようです。

・官公庁や銀行

最近は変わりつつあるかもしれませんが、基本的には050から始まる電話番号は固定電話番号とみなされるため、090/080/070の携帯電話番号より信用度の高い連絡先となるようです。個人ではあまり気にしなくても良いですが、独立して個人事業主や法人となるときには、大きなポイントです。

不正利用の可能性

ほぼないと思います。正確に言えば、技術的には可能だが、現実的には難しいと考えます。ここでの「不正利用」は、SIPアカウントとパスワードがセットで流失し、意図しない第三者に悪用されることを考えています。別途「パスワード等の安全性」検証もしましたが、一定レベルのセキュリティは担保されているでしょう。

パスワード等の安全性

100%私の主観ですが、「一定水準の対応はしているが、改善できる点は多い」と感じました。

前提条件として、実際に2社へ不正利用対策でパスワードを複数回間違ったときの(マイページ、SIPアカウント共に)ログインロックの仕組みとルールがあるか問い合わせを行いました。

・ブラステル(050 Free)

マイページ、SIPアカウント共にロックの仕組みはなし、ログイン通知なし(複数回実行可能)

・Fusion IP-Phone SMART(SMARTalk)

マイページ:メールアドレスまたはパスワードのどちらかに相違がある場合、5回失敗すると60分ロック、通知なし

SIPアカウント:ロックの仕組みなし、ログイン通知なし(複数回実行可能)

次に、IDとパスワード自体の強度についても考えました。

・ブラステル

まず、ブラステルカードという物理的なカードが存在し、基本的にブラステルを使うための情報が全てわかる記載内容のため、紛失には十分注意が必要です。

ブラステルカードに記載されているアクセスコードと呼ばれるランダムな12桁の数字が、初期のユーザID(8桁)とPIN番号(4桁)になり、マイページにログインします。カード上には、SIPのパスワード(8桁)も記載されている他、ユーザIDはSIPのアカウントにもなっています。

パスワード関係の変更について、PIN番号はマイページ上で任意の数字4桁に変更可能です。SIPのパスワードは、マイページ上で変更ボタンを押すとランダムな英数字の組み合わせで8桁のパスワードが発行されます。このパスワードはランダムに発行されるものの、使われる英字がA〜Fのみなので、どうやら16進数の組み合わせで発行されていそうです。

マイページへのアクセスに必要なユーザIDとPIN番号が数字のみの8桁と4桁の掛け合わせでできているため、現在の技術であれば、ランダムに試すことで容易に突破可能だと感じます(10の12乗試せば、理論上全てのマイページへアクセス可能な組み合わせを算出できます)。

現時点でロックの仕組みはないと回答されましたが、特定の宛先から機械的に何度もアクセスされれば、サーバ上で制限をかけることができますし、いわゆるログ取得は一定数されていると思うので、実際に実行すれば確実に捕まります。

SIPアカウントについて、ブラステルカードに記載された数字8桁が該当します。ロックの仕組みはないことを考慮すれば、理論上は10の8乗 × 16の8乗試せば突破することは可能です。

・Fusion IP-Phone SMART

前提として、ブラステルと違い、物理的なカード等は一切ないので紛失によるリスクはありません。

マイページへログインするときのユーザIDは登録したメールアドレス、パスワードは任意の文字列となります。パスワード自体は任意に設定でき、数字+英字大小も使え、10桁以上とすることができ、ブラステルと比較しても、パスワードは強固なものとなります。

一方、メールアドレスを認証に使う以上、メールアドレス自体がバレていると、ユーザIDはすぐわかってしまいますので、パスワードを使い回していると、他サイトの不正アクセス等がきっかけでパスワードがバレる可能性は残ります。過信はできませんね。

SIPアカウントについては、取得した050 IP電話番号から050を除いた8桁がSIPアカウントになるため、電話をかけたことのある相手には、SIPアカウントぎ伝わってしまいます。SIPパスワードはマイページ上で変更可能ですが、これも8桁の制約はあります。ブラステルと比べて、英字は26文字全て使っているようなので、発行されるSIPパスワードはより強固です。ロックの仕組みはないことを考慮すれば、理論上は10の8乗 × 36の8乗試せば突破することは可能です。

以上をまとめると、

「ブラステルはランダムで試されると弱い、特にマイページが弱い」

「Fusion IP-Phone SMARTは基本的には強固だが、事前にプロフィール(メールアドレス、050 IP電話番号)を知られている相手には弱い」

となります。

これが十分なのかどうかは議論が必要です。ブルートフォース攻撃、辞書攻撃、パスワードリスト攻撃の組み合わせがあれば、十分突破されてしまうと考えています。

ある会社でブルートフォース攻撃により、一般的な性能のPCを用いてパスワードを突破する検証が行われましたが、英字(26文字)の組み合わせ8桁を46秒で突破しています。英数字混在(62文字)の組み合わせ8桁でも13.5時間では突破できるようです。SIPアカウントのパスワードについては、ロックの仕様がない以上どうしようもありません。「私は大丈夫」と甘く考えてはいけないのです。

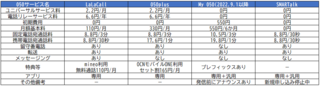

不正アクセスにより受ける被害の想定と情報漏洩する範囲

考えられる範囲でまとめましたが、

「ブラステル:金銭的影響は少ないが、個人情報は思いきり漏洩する」

「Fusion IP-Phone SMART:個人情報は極めて限定的だが、不正利用による金銭的影響と人間トラブルにつながる可能性がある」

という感じですね。

・ブラステル(050 Free)

「自分の個人情報を登録しているか」「プレフィックスを利用しているか」の2点が重要となります。万が一不正アクセスを受けた場合は、マイページ内の情報全てが閲覧できるため、会員情報から以下の情報を読み解くことができます。

氏名、住所、連絡先電話番号、メールアドレス、ブラステルから取得した050IP電話番号、SIPアカウント(ユーザID、パスワード)、プレフィックス登録済みの携帯電話番号(氏名を細かく登録した場合は、携帯電話番号に紐付く氏名)、過去3ヶ月分の通話明細から通話相手の電話番号と通話時間

※自動リチャージ設定は設定していないので未検証ですが、クレジットカード情報を登録しても、Webページ上には表示しないようなユーザインタフェースでした。

一方、不正利用に関してはプリペイド式になっているので、使われてしまったとしても、残高の範囲内で収まります。

・Fusion IP-Phone SMART(SMARTalk)

万が一マイページに不正アクセスされたときには、以下の情報がわかります。

メールアドレス、SIPアカウント(アカウント、パスワード)、過去7ヶ月分の通話明細から通話相手の電話番号と通話時間、過去7日以内の留守番電話の内容(サーバ上に保存する設定の場合のみ)

また、解約及びいくつかの設定変更を行うことができるため、間接的に色々な情報を取られる可能性があります。

・留守番電話をサーバ上に残す→勝手に内容を聴く(盗聴)

・着信転送をかける→着信した電話番号を取得 ※転送設定は番号指定するので、まずやらないと思います笑

・着信拒否をする→過去の通話明細から設定されると、厄介な人間トラブルには繋がりそうですが、説明すれば理解してもらえる範囲だと思います。

最後に、SIPアカウントの不正利用により、高額な通話代金を支払わされる可能性があります。これはかなり大きなダメージですが、早い段階で気づくことができれば、アカウント停止や通話明細から不正利用の証明ができるため、嫌な思いをするものの、直接的な損害にはならないと思います。一番怖いのは、毎月少しずつ不正利用されて、気づかないパターンですね。

通信の暗号化

どちらも基本的に通信の内容は暗号化されていません。よってパケットを取得し、解読することは可能です。ただ、私の会話を盗聴しても、得るものはないと思います笑

業務等で機密事項を話すような場面では、IP電話ではなく固定電話や携帯電話を使う方が、精神衛生上良いかもしれません。

勝手な要望:ログイン通知機能がほしい

現時点で、ブラステル/Fusion IP-Phone SMARTどちらも、ログイン通知機能のようなものはありません。マイページへのログイン時やSIP設定時にログイン通知してもらえたら、いつ何を設定したかわかりますし、不正利用に気付きやすいと思うので、(もし可能なら)実装してもらえるとありがたいです。

まとめ

完全に趣味の世界ですね。とはいえ、日常的に使っているからこそ、セキュリティについて考える時間は大切かもしれません。私は今回の検証結果を考慮しても継続的に使うつもりですが、あなたはいかがでしょうか。

2019/1/24 追記

Fusion IP-Phone SMARTのマイページですが、メールアドレスの途中(@以降のドメイン側を入れ始めた辺り)まで入力すると、「もしかして、xxxxxx@yyy.zzzですか?」とユーザIDに使われているメールアドレスが候補として表示されました。つまり、この仕組みを理解していれば、メールアドレスから「Fusion IP-Phone SMART」の登録 = IP電話番号の取得状況を調べることができます。直接的ではなくても、情報を得たい人間が悪用できる仕組みはあまり好きではありません。

追記 SIPアカウントとパスワード漏洩の検証結果

先日コメントにて「公共無線LAN等の利用時、SIPアカウントとパスワードが漏洩する可能性はあるか」と質問をいただきました。自宅で検証したので、結果を追記します。

大前提

・本検証内容は自宅ネットワーク内の限られた範囲で実施しています。皆様の利用環境すべてに当てはまるわけではありません。また、この検証結果を悪用するつもりもまったくありません。

検証環境

・ネットワーク:モバイルルータ

・パケットキャプチャ:WireShark

・SIPアカウント:ブラステル、Fusion IP-Phone SMART

・スマホアプリ:050 Free、SMARTalk

検証内容

・スマホアプリにSIPアカウントをセットアップしたとき、通信内容はどのようになっているか、傍受できるか(それぞれSIPクライアントアプリから初回認証を実施)

結論

私が取得できる範囲では、パケットの内容からSIPアカウントやパスワードは確認できませんでした。宛先の情報は事前に確認した上で調べましたが、パケットを見ても解読はできません。ただし、私の実力では解読できないだけで、プロなら調べられるかもしれません。できるだけ公共の無線LANではIP電話の認証は避けた方が良いと思います。

参考文献

http://www.iptpc.com/seminar2015_02.pdf

https://tech.nikkeibp.co.jp/it/article/COLUMN/20081201/320444/

【このカテゴリーの最新記事】

-

no image

-

no image

-

no image

-

no image

大変お礼が遅くなってしまいまして申し訳ありません。

コメントが承認されなかったのだと思って、勘違いしておりました。

検証していただいてどうもありがとうございます。

なるほど、技術的に可能性はあるが、桃太郎様が見た限り、ブラステルとFusionではSIPパスワードの漏れは確認できなかったということですね。

過去にあまり気にせず、公衆無線LANでFusionを使ったことがあるので、WireSharkで見れなかったという結果には、ひとまず安心しました。

感謝いたします。

コメントありがとうございます。「公共無線LAN等でSIPアカウントやパスワードが漏れる可能性があるか」については、技術的に可能性はあります。SIPの性質上、暗号化さるか否かは事業者に委ねられる範囲となるためです。実際にSIPアカウントとパスワードが取得できるかは、休日を利用して検証しますので、少々お時間ください。

記事の中の「通信の暗号化」のことなのですが、通信内容が暗号化されていないということは、パケットキャプチャすれば、SIPアカウント、SIPパスワードも取得されるということでしょうか?

会話内容の盗聴の可能性はあまり気にしていませんが、公衆無線LANなどでSIPアカウント、SIPパスワードも漏れる可能性があるのかどうか気になります。

なにかご存知でしたら教えてください。