�V�K�L���̓��e���s�����ƂŁA��\���ɂ��邱�Ƃ��\�ł��B

�L��

�V�K�L���̓��e���s�����ƂŁA��\���ɂ��邱�Ƃ��\�ł��B

2024�N12��29��

CSF�@�`�g�D�v���t�@�C���`�@[�Z�L�����e�B������]

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@�{���́A���j���Ƃ������ƂŁA�Z�L�����e�B�̓��ł��B

�@��T�܂ł́ACSF�ɂ��āA�������ACSF�ɂ́ACSF�R�A�ACSF�g�D�v���t�@�C���ACSF�e�B�A�Ƃ����R�̗v�f�ɂ��\������Ă��邱�Ƃ����b�����A���̂�����T�́ACSF�R�A�ɂ��ďڍׂɒ��ׂ܂����B

�@�{���́ACSF�g�D�v���t�@�C���ɂ��Ē����������Ǝv���܂��B

[CSF�g�D�v���t�@�C��]

�@�ł́A�����ACSF�g�D�v���t�@�C���ɂ���ChatGPT�ɉ�������Ă��炢�܂��傤�B

��CSF �g�D�v���t�@�C���Ƃ�

�@�g�D�v���t�@�C���iOrganizational Profile�j�́ANIST CSF������ۂɁA�g�D���L�̓�������ڍׂɕ��́E�L�q����v���Z�X�ł��BCSF��6�̋@�\�iIdentify, Protect, Detect, Respond, Recover, Govern�j���J�X�^�}�C�Y���ēK�p���邽�߂̊�ՂƂȂ�܂��B�@

�@�g�D�v���t�@�C����ʂ��āA�ȉ����\�ɂȂ�܂��F

�E�g�D�̌��ݒn�i����̃Z�L�����e�B�̐��ƃ��X�N�j�m��

�ECSF�̓K�p�͈͂����

�E���X�N�}�l�W�����g�����̕�����������

��CSF �g�D�v���t�@�C���̍\���v�f

�@CSF 2.0�ɂ�����g�D�v���t�@�C���ł́A���ɁuGovern�v�̐V�@�\�f�����ȉ��̗v�f���d�v�ł��B

❶�r�W�l�X���iBusiness Environment�j

�E�g�D�̖ړI�A�ڕW�A�헪�I������

�E���鐻�i��T�[�r�X�A�^�[�Q�b�g�ڋq

�E��������s�ꓮ��

�E�r�W�l�X�v���Z�X�Ƃ���Ɋ֘A����T�C�o�[���X�N

❷���X�N�K�o�i���X�iGovernance and Risk Management�j

�E�o�c�w��K�o�i���X�\���iCEO, CISO, �Z�L�����e�B�ψ���Ȃǁj

�E�T�C�o�[�Z�L�����e�B�Ɋւ���ӎv����v���Z�X

�E�g�D�����ƃZ�L�����e�B�ӎ�

�E�@�I�E�K���I�v�������i��: GDPR, NIS�w�߁j

❸�V�X�e���Ǝ��Y�̊T�v�iSystems and Assets Overview�j

�E�g�D���Ǘ�����d�v�ȏ�Y��IT�C���t��

�E�N���E�h�A�I���v���~�X�A�n�C�u���b�h���̗��p��

�E�T�[�h�p�[�e�B��T�v���C�`�F�[���̈ˑ��W

❹���X�N�Ǘ��̃A�v���[�`�iRisk Management Approach�j

�E���X�N����A�]���A�y���A�Ď��̕��@

�E���X�N���e�x�̒�`

�E��v�ȃ��X�N�v���i��: �T�C�o�[�U���A�����s���A���R�ЊQ�j

❺�T�C�o�[�Z�L�����e�B���n�x�iCybersecurity Maturity�j

�E���݂̃Z�L�����e�B��̏�ԁi�Z�p�A�v���Z�X�A�g�D�\���j

�E�ߋ��̃C���V�f���g�Ή��̋L�^�Ƌ��P

�E�M���b�v���͌��ʂƗD�悷�ׂ����P����

❻�@�ߏ���ƋƊE��iCompliance and Standards�j

�E�������ׂ��@�K���i��: GDPR�AHIPAA�j

�E�ƊE�W���i��: ISO/IEC 27001�ASOC 2�j

❼�����̃Z�L�����e�B�ڕW�iFuture Goals and Objectives�j

�E�g�D���ڎw���Z�L�����e�B�̃r�W����

�E�K�v�ȃ��\�[�X�i�l���A�\�Z�A�c�[���j�Ƃ��̌v��

���g�D�v���t�@�C���̏d�v��

❶�헪�I�Z�L�����e�B�v��̊��

�@�g�D�v���t�@�C���́A���X�N�A�Z�X�����g��Z�L�����e�B�헪���Ă̊�b���`�����܂��B

❷�g�b�v�_�E���A�v���[�`�̑��i

�@�uGovern�v�@�\�ɂ��A�o�c�w���������݂Ȃ���g�D�S�̂ŃZ�L�����e�B�𐄐i�\�B

❸���X�N�x�[�X�̈ӎv����

�@�v���t�@�C����ʂ��āA�ł��d�v�ȃ��X�N�ɏW�����A���\�[�X�������I�ɔz�����܂��B

❹�K������Ɗč��Ή�

�@�v���t�@�C���ɖ@�I�E�K���I�v���������܂߂邱�ƂŁA�č���R���v���C�A���X�v���ւ̑Ή����x�����܂��B

��CSF �g�D�v���t�@�C���쐬�̎菇

���X�e�b�v 1: �����Ə����W

�E�g�D�̊W�ҁi�o�c�w�AIT����A�Z�L�����e�B�`�[���j�ƘA�g�B

�E�ƊE�W���A�K���A�r�W�l�X�ڕW�Ɋւ���������W�B

���X�e�b�v 2: �g�D�v���t�@�C���̋L�q

�@�ȉ��̂悤�ɏ����h�L�������g�����܂��F

�E�g�D�̃r�W�l�X��

�E���X�N�K�o�i���X�\��

�E���݂̃Z�L�����e�B��̏��

�E�K������ƖڕW

���X�e�b�v 3: ���r���[�Ə��F

�@�v���t�@�C�����o�c�w��Z�L�����e�B���[�_�[�ɒ��A�t�B�[�h�o�b�N�ď��F���܂��B

���X�e�b�v 4: ����I�ȍX�V

�@�g�D��Z�p�����ω������ꍇ�Ƀv���t�@�C�����X�V���܂��i��: �V�K���Ƃ̊J�n�A�Z�p�X�^�b�N�̕ύX�j�B

���g�D�v���t�@�C���̊��p��

❶���X�N�A�Z�X�����g

�@�v���t�@�C���Ɋ�Â��āA�ł��d�v�Ȏ��Y�⋺�Ђ���肵�܂��B

❷�Z�L�����e�B��̗D�揇�ʕt��

�@���݂̃M���b�v�ƖڕW���r���A�ł����ʓI�ȓ������������B

❸�Z�L�����e�B�v���O�����̐v

�@�g�D�v���t�@�C�������ɁACSF��6�̋@�\�����s����v����쐬�B

CSF 2.0�̑g�D�v���t�@�C���́A�]����CSF 1.1�����u�����iGovern�j�v�̎��_����������A�g�D�̑S�̓I�ȃZ�L�����e�B�Ԑ���헪�I�ɉ��P���邽�߂̏d�v�ȃc�[���ƂȂ��Ă��܂��B���̃v���t�@�C�������p���āA�����ʓI�Ō����I�ȃZ�L�����e�B����������Ă��������B

[���Ƃ���]

�@�Ō�ɏ�����Ă���ʂ�ACSF1.1�Ɣ�r�����CSF2.0�͓����̎��_����������A�o�c�҂̐ӔC�m�ɂ����Ƃ����_�����M���ׂ��_�ł��B

�@�Ȃ��A������AChatGPT�ɖ{�������Ƃ���ŏ��ɁACSF1.1�Ɋւ�����������܂����B���R�����Ƃ���ACSF2.0�͍�N�����[�X���ꂽ���̂ŁA�����݂�CSF1.1��K�����Ă���Ƃ��낪�����A���̂��߁A�܂��ŏ���CSF1.1�ɂ��ĉ���������Ƃ����ٖ�������܂����B

�@���ٖ̕����Ďv���̂́A�Љ�Ƃ͏�ɕω�������̂ł���A���̕ω�����Љ�ɍ��킹�Ă��̂悤�ȃt���[�����[�N���ύX����Ă����܂��B�������A���̃t���[�����[�N�ɏ�����Ă�����e�́A���肵�Ă��鎞�̎Љ�ɑΉ����č��肵�����̂ŁA�����[�X�����ɂ͊��ɒ������Ă��邩������܂���B

�@���̂悤�ȏ��l������ƁA�����ACSF1.1�őΉ����Ă���g�D������Ƃ�����A�������ɂ��ύX��������������������܂���B

�@���̈���ŁA�O���ɉe�������̂ł͂Ȃ��A���������̍l������������Ƃ����A3�A5�A10�N����������đg�D������Ă���A���̂悤�ȃo�[�W�������オ�邱�ƂɐU���Ȃ��̂�������܂���B

�@���������Ȃ̂��A���m�ȉ����邱�Ƃ͂ł��܂��A�����邱�Ƃ́A���g�D���\�ɗ������A�������������ŁA���������ɍœK�ȃZ�L�����e�B��K�����Ă����Ƃ������Ƃ��K�v�Ȃ̂��Ǝv���܂��B

�@���Ȃ��́A�ǂ��v���܂����H

�@�ł́A�܂��I

2024�N12��22��

CSF�@�`CSF�R�A�`�@[�Z�L�����e�B������]

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@�{���́A���j���Ƃ������ƂŁA�Z�L�����e�B�̓��ł��B

�@��T�́ACSF�ɂ��āA���ׂĂ��邤���ɁAOMB�����AFIPS�A������SP�V���[�Y�ɖڂ����܂�A�������̊T�v�ɂ��Ē��ו����܂����B

�@���T�́A�{���CSF�ɂ��Ē��ו������Ǝv���܂��B

�@���݁ACSF�����ɂ��Ē������Ȃ̂ł����A�����̑z���ƈႢ�܂����B����́A�Q�l���I�Ȉʒu�Â��ŋL�q����Ă���Ƃ������Ƃł��BIPA�������Ă��鎑���ɂ͒��j�I�Ȉʒu�Â��ŏ�����Ă���悤�ȋC�������̂ł����E�E�E�E�H

�@�܂��A�ǂݎ�ɂ�肻�̎����͂܂��܂����Ǝv���̂ŁA�ȏ�͎��̕��͂̑��������Ǝv���Ă��������B

[CSF�̊T�v]

�@IPA�������Ă��鎑���ɂ́ACSF�R�A��5�̋@�\�Ɋւ��镔���𒆐S�ɏ�����Ă��܂������A����3�̗v�f�ɂ��\������Ă��܂��B

�@�ȉ��́ANIST�̖|��{�ɏ�����Ă�����e���AChatGPT�ɊȌ��ɂ܂Ƃ߂Ă���������̂ł��B

�@CSF�R�A�iCore�j

�@�Z�L�����e�B���������A���ʂ̌���������̂ł��B

�@5�̋@�\��23�̃J�e�S���A����ɍו������ꂽ108�̃T�u�J�e�S���ō\������Ă��܂��B

�E5�̋@�\�F���� (Identify)�A�h�� (Protect)�A���m (Detect)�A�Ή� (Respond)�A���� (Recover)�B

�E�J�e�S���F��̓I�ȃZ�L�����e�B�ڕW��Ǘ�����i��: �A�N�Z�X�}�l�W�����g�A�f�[�^�ی�Ȃǁj�B

�E�T�u�J�e�S���F��̓I�Ȏ��{�����i��: ���X�N����肵����������j�B

�A CSF�g�D�v���t�@�C���iProfile�j

�E�e�g�D�����݂̃Z�L�����e�B�iCurrent Profile�j�ƖڕW�iTarget Profile�j���`���A���ق𖾂炩�ɂ��邽�߂̃c�[���B

�E�v���t�@�C�������p���邱�ƂŁA�g�D�ŗL�̖ڕW�ɍ������Z�L�����e�B����J�X�^�}�C�Y�ł��܂��B

�B CSF�e�B�A�iTiers�j

�@�Z�L�����e�B���X�N�Ǘ��̐��n�x��]�������B4�i�K�̃e�B�A�iTier 1�`4�j�ō\������܂��B

�ETier 1: �����I�iPartial�j

�ETier 2: ���X�N�d���iRisk Informed�j

�ETier 3: �m�����ꂽ�iRepeatable�j

�ETier 4: �K���I�iAdaptive�j

�@�e�B�A�͕K�{��ł͂Ȃ��A�e�g�D������̏𗝉������P���邽�߂̎w�j�ł��B

[CSF�R�A��5�̍\���v�f�͎���6��]

�@�ȑO�̃u���O�ɂ́ACSF��5�̍\���v�f�Ƃ��āA�ȉ��̓��e�ŋL�q���Ă��܂��BIPA������ꂽ�����Ǝ����Ă���̂ł����A�P��̈Ӗ��̑������ɂ�葽���͈Ⴄ�Ǝv����̂ŁA���̂܂ܗ��p�����Ă��������Ă��܂��B

1)Identify (����):

�@���Y�A���X�N�A�Ǝ㐫�A�@�I�`���Ȃǂ���肵�A�g�D�̃Z�L�����e�B��Ղ��\�z�B

��: ���Y�Ǘ��A���X�N�Ǘ��헪�B

2)Protect (�ی�):

�@�V�X�e����f�[�^��ی삷�邽�߂̑�������B

��: �A�N�Z�X����A�f�[�^�Z�L�����e�B�A�g���[�j���O�B

3)Detect (���m):

�@�T�C�o�[�Z�L�����e�B�C�x���g��v���Ɍ��m�B

��: �ُ팟�m�A�p���I�Ď��B

4)Respond (�Ή�):

�@�T�C�o�[�Z�L�����e�B�C�x���g�ɑ���K�ȑΉ����v��E���s�B

��: �C���V�f���g�Ή��v��A�R�~���j�P�[�V�����B

5)Recover (����):

�C���V�f���g��̉͂��������A�ʏ�Ɩ��ɖ߂�B

��: �����v��A���P�����B

IPA�̎����ł́A�ȏ�̍��ڂ��ȉ��̓��e�ŋL�q���Ă��܂��B

1)Identify (����):�@���@����

2)Protect (�ی�): ���@�h��

3)Detect (���m):�@ ���@���m

4)Respond (�Ή�):�@���@�Ή�

5)Recover (����):�@���@����

�@������قړ����ł����A���t��������ƈႤ�Ƃ��������ł��傤���H

[CSF2.0]

�@�ȏ��5�̋@�\�ƌ����Ă����̂́A2018�N4��16���Ƀ����[�X���ꂽCSF1.1�̓��e�ł��B���݂́A2024�N2��26���ɍX�V���ꂽ�ACSF2.0���g�p����Ă��܂��B���̓��e�͈ȉ��̒ʂ�ł��B

❶�����iGovern�j

�E�ړI: �T�C�o�[�Z�L�����e�B���X�N�Ǘ��̑S�̓I�ȕ��j�ƕ��������m�����A������p���I�Ɉێ�����B

�E�T�v:

���o�c�w��[�_�[�V�b�v���A���X�N�Ǘ��̐ӔC��S���A�헪��|���V�[�m�ɂ��܂��B

���g�D�S�̂Ń��X�N�ɑ��鋤�ʂ̗������`�����A���\�[�X��K�Ɋ��蓖�Ă�B

���T�C�o�[�Z�L�����e�B�����̏������x�����A�K������ƋƖ��ڕW�𗼗�������B

❷���ʁiIdentify�j

�E�ړI: �T�C�o�[�Z�L�����e�B���X�N��c�����A�Ǘ����邽�߂̊�Ղ��\�z����B

�E�T�v:

���g�D�������Y�A�f�[�^�A�V�X�e���A����ъ֘A���郊�X�N�����B

���r�W�l�X�ڕW�ƃ��X�N�Ǘ��̘A�g��}��B

���T�v���C�`�F�[����O���ˑ��W�̃��X�N�����ʁB

❸�h��iProtect�j

�E�ړI: ���Ђ�h���A�V�X�e����f�[�^�̈��S�����ێ�����B

�E�T�v:

���s���A�N�Z�X��U���ɑ���\�h�I�Ȑ�����m���B

���f�[�^�Í����A�A�N�Z�X����A����E�P����ʂ��āA���X�N�y��������{�B

❹���m�iDetect�j

�E�ړI: �T�C�o�[�Z�L�����e�B�C�x���g�⋺�Ђ�v���ɓ��肷��B

�E�T�v:

���s�R�Ȋ�����C���V�f���g���Ď�����d�g�݂��B

���ʒm�E�A���[�g�̃v���Z�X���\�z���A����������ڎw���B

���p���I�ȊĎ��ƃ��O���͂̓����B

❺�Ή��iRespond�j

�E�ړI: �T�C�o�[�Z�L�����e�B�C���V�f���g�̉e�����ŏ����ɗ}����B

�E�T�v:

���C���V�f���g�������ɓK�ȑΉ��菇�����{�B

���e���̕]���A��Q�̕������߁A�X�e�[�N�z���_�[�Ƃ̏�L���s���B

���Ή��v���Z�X���������A���P��}��B

❻�����iRecover�j

�E�ړI: �T�C�o�[�Z�L�����e�B�C���V�f���g����v���ɉ��A�Ɩ����p������B

�E�T�v:

���C���V�f���g�̉e�����ŏ����ɂ��A�Ɩ��v���Z�X���č\�z�B

���v��̎��s�A�w�K�A�v���Z�X���P���s���B

���o�c�w�ւ̕ƃX�e�[�N�z���_�[�ւ̐M���B

CSF1.1�܂ł́A�Z�L�����e�B���S�ɏ�����Ă��܂������A2.0�ɂȂ�ƁA����������邽�߂̑̐��Ȃǂɂ��G��Ă���_�����ڂ���܂��B

�@�����āA�T�C�o�[�Z�L�����e�B�̐ӔC�̏��݂��o�c�҂ɂ��邱�Ƃ����m�ɂ��ꂽ�Ƃ����_�́A���ڂ��ׂ��ł��傤�I

�@���{�ł́A�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���d�v3���ڂ̈�ԍŏ��ɏo�Ă��Ă��܂��B

[CSF�̓K��]

�@CSF�̓K���Ȃ̂ł����A�Ɩ����Ƃ̓K���ł͂Ȃ��A�C���V�f���g���ɂȂ�܂��B�Ⴆ�A�����T���E�F�A��Ƃ��������e�ł��B

�@�]���āA�\�߁A�ǂ�ȃC���V�f���g������̂��z�肵�A�z�肵���C���V�f���g���Ƃ�CSF�R�A�����肵�Ă����܂��B���̍�����e�́ABCP(Business Continuity Plan)�Ǝ��Ă��܂��B

[���Ƃ���]

�@IPA�������Ă��鎑���ɂ́ACSF��y���CPSF��������Ƃ����L�q���������̂ł����ACPSF�̕�������̓I�ȓ��e��������Ă���悤�Ɋ����܂����B�A���A��T���Љ���AFIPS�ASP�V���[�Y�Ȃǂ�⑫�����Ƃ��Ďg�p���邱�Ƃ��l����ƁAIPA�������Ă��镶���̒ʂ�Ȃ̂�������܂���B

�@���T���ACSF�Ɋւ��钲����i�߁A�\�Ȃ�AFIPS�ASP�V���[�Y�܂œ��ݍ���Œ��ׂ����Ǝv���܂��B

�@�ł́A�܂��I�I�I

2024�N12��15��

CSF�@�`����NIST�����Ƃ̊W�`�@[�Z�L�����e�B������]

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@�{���́A���j���Ƃ������ƂŁA�Z�L�����e�B�̓��ł��B���Ƃ������ƂŁA��T�̑�����CSF�ɂ��Ē��ׂ悤�Ɛ�T�Љ�������N�����ǂ��Ă݂܂����B

[�����[�������������ς�]

�@IPA�̃T�C�g�ŁACSF�ɂ��ăY�o���������̂�����Ǝv���A�y�[�W�̓����瓖�Y�������_�E�����[�h���n�߂��̂ł����r���ŁA�肪�~�܂�܂����B����́A���y�[�W�Ń����N����Ă��镶���ʂ����[�ł͂Ȃ��̂ł��B���e���݂�ƁA���ꂩ��V�X�e��������ŊW�������ȕ�������Ȃ̂ŁA�ǂ�ȃ^�C�g��������̂�������ƁA���ׂĂ݂܂����B

[�Z�L�����e�B�֘ANIST�����ɂ��Ă̊T�v]

�@IPA�́u�Z�L�����e�B�֘ANIST�����ɂ��āv�Ƃ����y�[�W�̓��e����]����ƁA�ȉ��̕����\���ɂȂ��Ă��܂��B

OMB����

FIPS

SP

�����āA��T�Љ��CSF�͂��̑��̕����Ƃ��������ł��B�������A���Y�����Q�̈�ԉ��E�E�E�B

�@FIPS�́A����̎����ł͂��Ȃ��݂̃Z�L�����e�B�Ɋւ��镶���ł��B������ƁA�������o�Ă����̂ŁA�ǂ̂悤�ȕ����Ȃ̂�ChatGPT�ɕ����Ă݂܂����B

[OMB����]

�@�܂��́AOMB�������畷���Ă݂܂����B

�@OMB�iOffice of Management and Budget, �č��Ǘ��\�Z�ǁj�̕����́A�č��A�M���{�̗\�Z�Ґ���s���^�c�Ɋւ���|���V�[���߂����̂ł��BOMB�́A�A�M���{�S�̂̃��\�[�X�Ǘ����s���A�����v������s�����ł̊����������S���Ă��܂��B

��OMB�����̓���

❶�|���V�[�K�C�h���C��

�EOMB�����́A�A�M�@�ւ������v���O�������v��A���s�A�č�����ۂɏ]���ׂ��w�j����܂��B

�E���ɁA���Z�p��Z�L�����e�B�̕���ł́ANIST�̕����iSP�V���[�Y�j�ƘA�g���Ďg�p����邱�Ƃ������ł��B

❷�s���Ǘ��̕W����

�E�A�M���{�S�̂ň�т����^�p���s�����߂ɁA�����Ǘ��A�Z�L�����e�B�Ǘ��A�����J�Ȃǂ̊���܂܂�Ă��܂��B

❸�A�M���Z�L�����e�B�Ǘ��@�iFISMA�j�Ƃ̊W

�EOMB�����́AFISMA�̎��{���x������d�v�Ȗ������ʂ����Ă���A�e�@�ւ�NIST SP�V���[�Y���ǂ̂悤�ɓK�p���ׂ�����⑫���܂��B

����\�I��OMB����

�@�ȉ��́AOMB�����̒��ł��悭�m���Ă�����̂�d�v�Ȃ��̂ł��B

�@OMB Circular A-130

�E��������: Managing Information as a Strategic Resource

�E�T�v:

������Ǘ��iIRM�j�̃|���V�[���߂Ă��܂��B

�����Z�p�iIT�j�̊Ǘ��A�Z�L�����e�B�A�v���C�o�V�[�A�L�^�Ǘ��Ɋւ���A�M���{�S�̂̊�B

��NIST SP�V���[�Y�i��: SP 800-53�j�̓K�p�ɂ������{���j���K��B

�AOMB Memoranda�i�o���j

�@OMB�͓���̉ۑ��V��������ɑΉ����邽�߂ɁA���������_���iMemos�j�s���܂��B�ȉ������̗�ł�:

��M-22-09: Moving the U.S. Government Towards Zero Trust Cybersecurity Principles

�����[���g���X�g�A�[�L�e�N�`���iZTA�j�̓����Ɋւ���w�j�B

��M-17-25: Reporting Guidance for FISMA Metrics

�@��FISMA�̃Z�L�����e�B���g���N�X�Ɋւ���ڍw�j�B

�BOMB Circular A-11

�E�T�v:

1)�\�Z�Ґ�����уp�t�H�[�}���X�Ǘ��Ɋւ���w�j�B

2)���{�@�ւ��\�Z��Ă��s���ۂ̊��B

�COMB Circular A-76

�E�T�v:

�@���{�Ɩ��Ԉϑ����邩�ǂ����̊���߂������B

��OMB������NIST�����̊W

�EOMB�����͐���̘g�g�݂�{�S�̂̉^�p����߁A�A�M�@�ւ��]���ׂ����j���w�����܂��B

�ENIST�����i��: SP 800�V���[�Y�j�́A��̓I�ȋZ�p�I���H�K�C�h���C������܂��B

�@���Ⴆ�AOMB Circular A-130�Œ�߂�ꂽ�Z�L�����e�B�Ǘ�����������邽�߂ɁANIST SP 800-53���Q�Ƃ��邱�Ƃ����߂��܂��B

��OMB�����̊��p���@

�E�A�M���{�@��: OMB�̎w�j�Ɋ�Â��A�\�Z�Ǘ���Z�L�����e�B�|���V�[�̎��s�v��𗧂Ă܂��B

�E���Ԋ��: �A�M�@�ւƌ_��ہAOMB�����ŋ��߂����i����IT��Z�L�����e�B�j�𗝉����A��������K�v������܂��B

�@OMB�����́A�č��A�M���{�̗\�Z�Ґ���s���^�c�Ɋւ���|���V�[���߂����m�Ȃ̂ł����A���̒��́uOMB M-04-04�A�M���{�@�����̓d�q�F�ɂ������K�C�_���X�v�Ƃ����������Љ�����A���̃y�[�W�Ɏ����Ă����悤�ł��B

[FIPS]

�@�����܂��ẮA�����������l�ɂ͂��Ȃ��݂́AFIPS�Ɋւ��āAChatGPT�ɉ�������Ă��炢�܂��傤�I

�@FIPS�iFederal Information Processing Standards, �A�M����K�i�j�́A�č��A�M���{�����Z�p��f�[�^�Z�L�����e�B�̕���ŗ��p���邽�߂ɐ��肵���W���K�i�ł��BFIPS�́A�A�M���{�@�ւƂ��̌_��Ǝ҂ɋ`���t�����Ă���A���V�X�e����Z�L�����e�B���i�̒��B��g�p�ɂ����ďd�v�Ȗ������ʂ����܂��B

��FIPS�̖ړI

❶�A�M���{���̓��ꐫ�̊m��

�@�e�@�ւ��قȂ�Z�L�����e�B����g�p����̂ł͂Ȃ��A���ꂳ�ꂽ�K�i�Ɋ�Â��^�p�������B

❷�Z�L�����e�B�̊m��

�@�f�[�^�̋@�����A���S���A�p����ی삵�A�T�C�o�[�Z�L�����e�B���X�N���y���B

❸���݉^�p���̌���

�@�V�X�e���Ԃł̈��S�ȃf�[�^�������\�ɂ���B

��FIPS�̖@�I����

�@FIPS�́A���Z�p�Ǘ����v�@�iITMRA�j��A�A�M���Z�L�����e�B�Ǘ��@�iFISMA�j�Ɋ�Â��ANIST�iNational Institute of Standards and Technology, �č������W���Z�p�������j���쐬�E�ێ����Ă��܂��B

����v��FIPS�K�i

�@�ȉ��́A�L���̗p����Ă���d�v��FIPS�K�i�̗�ł��F

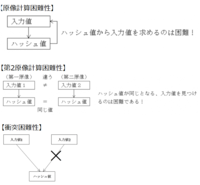

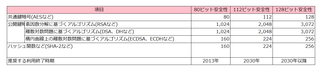

�@FIPS 140�V���[�Y: �Í����W���[���̃Z�L�����e�B�v��

�EFIPS 140-2�i���s�W���j

���Í����W���[���i��: �Í������C�u�����A�n�[�h�E�F�A�Z�L�����e�B���W���[���j�̃Z�L�����e�B��B

���Z�L�����e�B���x��: ���x��1�i�Œ���̕ی�j�`���x��4�i�ō����x���̕����I�Z�L�����e�B�j�B

�EFIPS 140-3�i������W���j

�����ۋK�iISO/IEC 19790�Ɋ�Â��čX�V����A��茵���ȃZ�L�����e�B����K��B

�AFIPS 199: ���Ə��V�X�e���̃Z�L�����e�B����

�@���ƃV�X�e�����A�@�����E���S���E�p���̊ϓ_����u��iLow�j�v�u���iModerate�j�v�u���iHigh�j�v�ɕ��ށB

�BFIPS 200: �Œ���̃Z�L�����e�B�v��

�EFISMA�Ɋ�Â��A�A�M���{���V�X�e�����������ׂ��Œ���̃Z�L�����e�B�v�����K��B

�E�Z�L�����e�B�Ǘ���̏ڍׂ́ANIST SP 800-53�ŕ⊮����Ă��܂��B

�CFIPS 201: �l�F�̂��߂̕W��

�E�A�M�E����_��Ǝ҂̐g���ؖ����̕W�����iPIV�J�[�h: Personal Identity Verification�j�B

�E���̔F�A�X�}�[�g�J�[�h�Z�p���g�p���āA�����I����ј_���I�A�N�Z�X����������B

�DFIPS 197: ���x�����W���iAES: Advanced Encryption Standard�j

�E�f�[�^�Í����̂��߂̕W���A���S���Y���Ƃ��āA�Ώ̌��Í�����AES���K��B

�E�č��A�M�@�ւ����łȂ��A���E���̎Y�ƊE��{�@�ւŎg�p����Ă���B

�EFIPS 180�V���[�Y: �Z�L���A�n�b�V���A���S���Y���iSHA�j

�E�f�[�^�̃n�b�V�����Ɏg�p�����A���S���Y�����K��B

�@��: SHA-1�ASHA-256�ASHA-512�B

��FIPS�̓K�p�͈�

�E�A�M���{�@��

�@FIPS�����͘A�M�@�ւɕK�{�ł���A���B�E�^�p�ɂ����ēK�p����܂��B

�E���{�_��Ǝ�

�@���{�ƌ_�閯�Ԋ�Ƃ��A�V�X�e����i��FIPS�ɏ������Ă���K�v������܂��B

�E���ۓI���p

�@�ꕔ��FIPS�K�i�i����AES��SHA�j�́A�č��ȊO�ł��L���̗p����Ă��܂��B

��FIPS�����̊m�F���@

�E���i��FIPS�ɏ������Ă��邩�ǂ����́ANIST���Ǘ�����CMVP�iCryptographic Module Validation Program�j�ŔF���ꂽ���W���[�����g�p���Ă��邩�Ŕ��f����܂��B

�ENIST�̃E�F�u�T�C�g�ŔF�؍ς݃��W���[����i���m�F�\�ł��B

��FIPS�̍ŐV����

�EFIPS 140-3�̓���

�@140-3�͍��ۋK�i�ɐ����������e�ƂȂ�A�Í����W���[���̗v��������Ɍ���������Ă��܂��B2021�N9������FIPS 140-3���L���ɂȂ�܂����B

�E�N���E�h�T�[�r�X�ł�FIPS����

�@FedRAMP�F�ɂ����āA�N���E�h�v���o�C�_�͈Í�����FIPS 140�����̃��W���[�����g�p����K�v������܂��B

�ȏ�ł��B�Ȃ��A���������̂��߂ɕ������Ƃ��́AFIPS 140-2�̈Í����W���[���̃Z�L�����e�B�v���ɂ��ďo�肳��Ă����ƋL�����Ă��܂����A���̃o�[�W������2021�N��1�オ��A���݂�FIPS 140-3�ƂȂ��Ă���悤�ł��B

�@���ꂩ��IPA�̎���������l�͋C��t��������������������܂���B

[SP�V���[�Y]

�@�����āA�Ō��SP�V���[�Y�ɂ���ChatGPT�ɒ��ׂĂ��炢�܂����B

�@NIST�i�A�����J�����W���Z�p�������j�̕����̒��ŁuSP�v�Ŏn�܂镶���Q�́ASpecial Publication (���ʊ��s��) �V���[�Y���w���܂��B���̃V���[�Y�́A���Z�p�A���ɃZ�L�����e�B��v���C�o�V�[�Ɋւ���K�C�h���C���A�t���[�����[�N�A�W������镶���Q�Ƃ��čL���m���Ă��܂��B

����ȓ����Ɩ���

❶�Z�L�����e�B����уv���C�o�V�[�̃K�C�h���C��

�@NIST SP�V���[�Y�́A��ɏ��Z�L�����e�B����уv���C�o�V�[�Ɋ֘A����x�X�g�v���N�e�B�X��t���[�����[�N����܂��B���ɐ��{�@�ւ▯�Ԋ�Ƃ����S�ȃV�X�e�����\�z���A�^�p���邽�߂̎w�j�Ƃ��ė��p����Ă��܂��B

❷����̗p�r��e�[�}���Ƃ̏ڍ�

�@�eSP�����͓���̃e�[�}��ۑ�ɓ������Ă���A�ڍׂȋZ�p�K�C�h���C���␄���������܂܂�Ă��܂��B

❸�č��A�M���{�̊�Ƃ��Ă̖���

�@�č����{�@�ւ����V�X�e���̃Z�L�����e�B���Ǘ�����ۂɁAFISMA�i�A�M���Z�L�����e�B�Ǘ��@�j�̉��ł����̃K�C�h���C����K�p���邱�Ƃ��`���t�����Ă��܂��B�������A���Ԋ�Ƃ⑼���̑g�D�ł��Q�l�ɂ��邱�Ƃ������ł��B

����ȃJ�e�S��

�@�ȉ��ɁANIST SP�V���[�Y�̑�\�I�ȃJ�e�S���Ƃ��̊T�v�������܂��B

�@NIST SP 800�V���[�Y

�E�Ώ�: ���Z�L�����e�B�Ɋւ���K�C�h���C��

�E��:

��SP 800-53: �Z�L�����e�B����уv���C�o�V�[�Ǘ���̃J�^���O

��SP 800-171: ��@���A�M���̕ی�iCUI�j�Ɋւ���v��

��SP 800-61: �Z�L�����e�B�C���V�f���g�Ή��K�C�h���C��

��SP 800-63: �f�W�^��ID�K�C�h���C��

�ANIST SP 500�V���[�Y

�E�Ώ�: ���Z�p�̕W�����ƃx���`�}�[�N

�E����: ������Z�p�����̌��ʂɊ�Â��������������B

�BNIST SP 1800�V���[�Y

�E�Ώ�: ���H�I�ȃZ�L�����e�B�����Ɋւ���v���C�u�b�N

�E����: �T�C�o�[�Z�L�����e�B�t���[�����[�N�iCSF�j�̉��p����̓I�Ȏ����ʂ��Ď����܂��B

��NIST SP�V���[�Y�̗��p���@

�E���{�@��: �Z�L�����e�B�t���[�����[�N���\�z�E�^�p����ۂ̊�Ƃ��Ďg�p�B

�E���Ԋ��: �x�X�g�v���N�e�B�X��������āA�Ɩ��̃Z�L�����e�B�������B

�E����@��: ���Z�L�����e�B����̋��ނƂ��Ċ��p�B

�E������: �V�����Z�L�����e�B�Z�p����H���@�̌����ޗ��Ƃ��ĎQ�ƁB

[���Ƃ���]

�@�{���́ACSF�ׂ悤�Ǝv�����̂ł����A���ꂩ��V�X�e��������ɂ�����A������������^�C�g�����������������߁A������Ɗ�蓹���āA�������������镶���Q�ɂ��Ē��ׂĂ݂܂����B�ȏ�̕�����50�O�゠��A�_�E�����[�h�������m�̒��ɂ͐��S�y�[�W������̂�����܂��B�W���������Ȃ����̂�����̂ŁA�J�����Ă����ߒ��ŁA�K�v�ɉ����ēǂ�ł��������Ǝv���܂��B

�@�Ȃ��A�ȏ�̕����ƁACSF�Ƃ̊W�ɂ��āAChatGPT�͈ȉ��̂悤�ɉ��Ă��܂��B

�@CSF�́AFIPS��NIST SP�V���[�Y�Ȃǂ̕W���Ɛ[���W�������A��������ՂƂ��Đv���ꂽ�_��ŕ�I�ȃt���[�����[�N�ł��B�����̕����Q��CSF�̓�����^�p����̓I�ɃT�|�[�g���A�Z�L�����e�B���n�x�̌�����������܂��BCSF�������ɂ́A���ꂼ��̕������ǂ̋@�\�ɑΉ����邩��c�����A�K�ɎQ�Ƃ��邱�Ƃ��d�v�ł��B

CSF�̓�������������ɂ�����A����FIPS��SP�V���[�Y�͋�̓I�ȓ��������ɖ𗧂������ł��B���ꂩ��A���͂�i�߂Ă����܂����A�K�{�̒m���Ȃ̂�������܂���B

�@�ł́A�܂��I

2024�N12��08��

�T�C�o�[�Z�L�����e�B�t���[�����[�N(CSF)�@[�Z�L�����e�B������]

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@�{���́A���j���Ƃ������ƂŁA�Z�L�����e�B�ɂ��Ă̂��b�ł��B

�@�O��̃u���O�ł́A�T�C�o�[�E�t�B�W�J���E�Z�L�����e�B��t���[�����[�N(CPSF)�̊T�v�ɂ��Ċw�т܂����B�����āA�{���́A�o�ώY�ƏȂ���o�Ă���CPSF���ו��܂œǂ݁A�C�Â������ƂȂǂ�������\��ł������A�܂��ǂ߂Ă��Ȃ��ł��B������ƁA�肪���Ȃ������Ƃ����̂������ȂƂ���ł��B�{�h��ɂ��܂����́A�Y�ꂸ�������ǂ݁A�����ׂ����e���������܂�����A�������Ă��������܂��B

[�T�C�o�[�Z�L�����e�B�t���[�����[�N(CSF)]

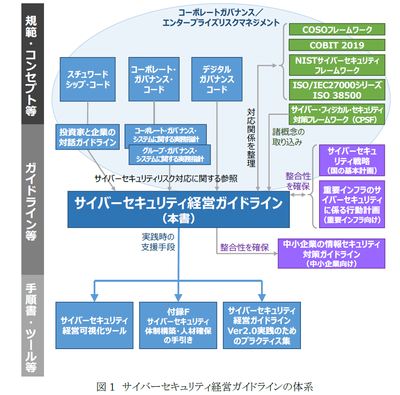

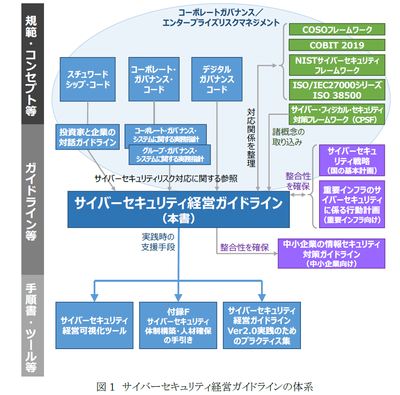

�@�O��̃Z�L�����e�B�̕��ɂ����āACPSF�́A�uSociety5.0�v�ɂ�����Z�L�����e�B��̑S�̑������A�Y�ƊE������̑�Ɋ��p�ł���Z�L�����e�B������܂Ƃ߂��t���[�����[�N�ł���̂Ɠ����ɁA�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���̎x���c�[���Ƃ��āA�g�D�̃K�o�i���X�̊m�ۂɗL���Ɋ��p�ł���Ƙb���Ă��܂����B�����āA�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���ɂ�����CPSF�̂��̖����́A�o�c�w�ƌ���̉˂����Ƃ��āA�Z�L�����e�B�Ɋւ���o�c��̎��_�ƌ��ꃌ�x���̎����w�j�����т���������ʂ����܂��B

�@���̏́A�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���́A��Ƃ̃Z�L�����e�B�̋������s����悤�A�o�c�҂����[�_�[�V�b�v�����A�T�v���C�`�F�[�����܂߂��S�Ђ̃Z�L�����e�B�̋������X�e�[�N�z���_�ƑΘb���Ȃ��痦�悵�Ď��{����Ƃ�������ƌo�c�̊ϓ_����܂Ƃ߂�ꂽ���̂ł����B�����āACPSF�́A�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���̃t���[�����[�N�Ƃ��ċ@�\����悤�ɁA�Y�ƑS�̑��𑨂��A�Љ���̕ω��ɔ����T�C�o�[�U���̋��Ђ̑���ɑΉ��o����悤�ɂ܂Ƃ߂�ꂽ���m�ŁA����́A�Y�ƍ\���̊ϓ_����܂Ƃ߂�ꂽ���m�Ƃ����܂��B

�@�����āA�@�\�I�ȑ��ʂ���܂Ƃ߂�ꂽ�����Ƃ��āAIPA�ł́A�č������W��������(NIST)�u�T�C�o�[�Z�L�����e�B�t���[�����[�N(�ȍ~�uCSF�v�Ƃ���)�v�𐄏����Ă��܂��B

�@�ł́A����́ANIST�����肵���A�g�D�̃T�C�o�[�Z�L�����e�B���X�N�Ǘ��Ƒ���x�����邽�߂̕�I�ȃt���[�����[�N�ɂ��Č��čs�������Ǝv���܂��B

�@�Ȃ��A���̃t���[�����[�N�́A���ɏd�v�C���t�����Ǝ҂�Ώۂɐv����Ă��܂����A�Ǝ��K�͂��킸�A���L���g�D�ŗ��p�\�ł��B

[CSF�Ƃ́H]

�@�ł́A����CSF�Ƃ͂ǂ̂悤�Ȃ��̂Ȃ̂��AChatGPT�ɉ�������Ă��炢�܂��傤�B

�@NIST�T�C�o�[�Z�L�����e�B�t���[�����[�N (NIST Cybersecurity Framework, CSF) �́A�č������W���Z�p������ (National Institute of Standards and Technology, NIST) �ɂ���č��肳�ꂽ�T�C�o�[�Z�L�����e�B�̂��߂̃K�C�h���C���ł��B���ɁA��Ƃ�g�D�����ʂ���T�C�o�[���X�N���Ǘ����A���V�X�e���̃Z�L�����e�B���������邽�߂̃x�X�g�v���N�e�B�X����܂��B

❶�t���[�����[�N�̖ړI

�E�T�C�o�[�Z�L�����e�B�̕W�������ꂽ�A�v���[�`��B

�E��Ƃ̃��X�N�Ǘ��\�͂̌�����x���B

�E�l�X�ȋƎ��K�͂̑g�D������̃j�[�Y�ɉ����ď_��ɍ̗p�\�B

�E���I����і��ԑg�D�Ԃł̋��ʌ����B

❷�t���[�����[�N�̍\��

�@NIST CSF�͈ȉ���3�̎�v�\���v�f�Ő��藧���Ă��܂��F

�@�t���[�����[�N�R�A (Framework Core)

�Z�L�����e�B����I�ɑ����邽�߂�5�̋@�\�ƃJ�e�S������\������܂��B

1)Identify (����):

�@���Y�A���X�N�A�Ǝ㐫�A�@�I�`���Ȃǂ���肵�A�g�D�̃Z�L�����e�B��Ղ��\�z�B

��: ���Y�Ǘ��A���X�N�Ǘ��헪�B

2)Protect (�ی�):

�@�V�X�e����f�[�^��ی삷�邽�߂̑�������B

��: �A�N�Z�X����A�f�[�^�Z�L�����e�B�A�g���[�j���O�B

3)Detect (���m):

�@�T�C�o�[�Z�L�����e�B�C�x���g��v���Ɍ��m�B

��: �ُ팟�m�A�p���I�Ď��B

4)Respond (�Ή�):

�@�T�C�o�[�Z�L�����e�B�C�x���g�ɑ���K�ȑΉ����v��E���s�B

��: �C���V�f���g�Ή��v��A�R�~���j�P�[�V�����B

5)Recover (����):

�C���V�f���g��̉͂��������A�ʏ�Ɩ��ɖ߂�B

��: �����v��A���P�����B

�A�t���[�����[�N�v���t�@�C�� (Framework Profile)

�@�g�D�̌����ڕW�Ɋ�Â��āA�t���[�����[�N�R�A���J�X�^�}�C�Y�������̂ł��B

�E����v���t�@�C��: ���݂̃Z�L�����e�B�B

�E�ڕW�v���t�@�C��: �ڎw���ׂ��Z�L�����e�B���x���B

�B���{���x�� (Implementation Tiers)

�@�g�D�̃Z�L�����e�B���X�N�ɑ���Ή����n�x������4�i�K�̃��x���B

Tier 1: �����I�iPartial�j

Tier 2: ���X�N�Ɋ�Â��iRisk-Informed�j

Tier 3: �m���ς݁iRepeatable�j

Tier 4: �K���I�iAdaptive�j

❸�K�p����

�@NIST CSF�́A���Ɉȉ��̕���ŗ��p����Ă��܂��F

�E�G�l���M�[�A���Z�A�w���X�P�A�Ȃǂ̏d�v�C���t��

�E������Ƃ�����Ƃ܂ŁA�K�͂ɊW�Ȃ��K�p�\�B

�E���ۓI�ȃZ�L�����e�B�t���[�����[�N�Ƃ̌݊����������߁A�O���[�o���W�J���\�B

❹�����̃����b�g

�E�Z�L�����e�B��̃M���b�v�m���B

�E�ƊE�W���ɏ����������X�N�Ǘ����\�B

�E�T�C�o�[�C���V�f���g�ւ̐v���ȑΉ��͂̌���B

�E�X�e�[�N�z���_�[�Ƃ̐M���W�̋����B

❺���{�ł̊��p

�@���{�ł��ANIST CSF���Q�l�ɂ����Z�L�����e�B�K�C�h���C����t���[�����[�N�����肳��Ă��܂��B

��F�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C��

���{��Ƃ�NIST CSF�̗��O�����p���A�o�c�w���Z�L�����e�B�ɐϋɓI�Ɋ֗^�ł���悤�x���B

���܂Ƃ�

�@NIST CSF�́A�T�C�o�[�Z�L�����e�B�ɂ�������ʓI�ȃ��X�N�Ǘ����������邽�߂̊�{�I�Șg�g�݂���܂��B���ɁA�_��ƕ��Ր��������A�g�D�̋K�͂�Ǝ���킸�K�p�\�ł��邽�߁A�Z�L�����e�B�헪�̒��S�Ƃ��Ċ��p����Ă��܂��B

[���Ƃ���]

�@�{���̓��e�́A�ȑOIPA��Web�u�`�ŕ��������e���܂Ƃ߂����̂ł��B���̍u�`�ł́ACSF�̓��e�Ƃ��āu�@�t���[�����[�N�R�A (Framework Core)�v�𒆐S�ɏ�����Ă��܂��B�Ȃ��A�{������{��ɂ܂Ƃ߂�������IPA����o�Ă��܂��B��x�ǂ�ł��������A����̃Z�L�����e�B��̎Q�l�Ƃ��Ă��������B

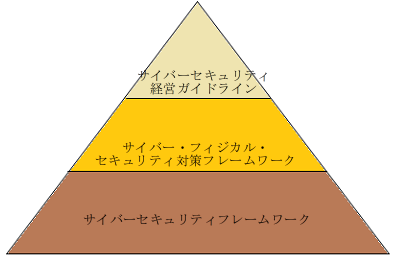

�@����A�����āA���߂Ēm�����̂́ACSF���S�Ă̎n�܂肾�Ƃ������Ƃł��B���܂ł́A�s���~�b�h�̐}�������Ƃ�����A�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C�������_�ɂ���A���̉��ɁACPSF�A�����čʼn��ʂ�CSF���ʒu����Ƃ����C���[�W������A���̏����ԍŌ��CSF�����肳�ꂽ�Ȃ�Ďv���Ă������炢�Ȃ̂ł���(��)�B�܂��A����́A�Ȃ��ł����H

�@�ł́A���T�́ACSF��[�@�肵�Ă��������Ǝv���܂��B

�@�ł́A�܂��I�I�I

���Z�L�����e�B�֘ANIST�����ɂ���

https://www.ipa.go.jp/security/reports/oversea/nist/about.html

���T�C�o�[�E�t�B�W�J���E�Z�L�����e�B��t���[�����[�N(�o�ώY�Ə�))

https://www.meti.go.jp/policy/netsecurity/wg1/CPSF_ver1.0.pdf

2024�N11��17��

�T�C�o�[�E�t�B�W�J���E�Z�L�����e�B��t���[�����[�N�iCPSF�j�@�`�Z�L�����e�B������

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@�{���́A���j���Ƃ������ƂŁA�[������͂��߂�V�X�e���J������A�Z�L�����e�B�Ɋւ��邨�b�ł��B

�@�O��́A�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���̐}����A�Z�L�����e�B�Ɋ֘A�������Șb�����悤�ƁA�R�[�|���[�g�K�o�i���X�E�R�[�h�ɂ��Ď��グ�܂������A�Z�L�����e�B�Ƃ͂�����ƁA�Ⴄ�b�ɂȂ��Ă��܂��܂����B

�@�Z�L�����e�B�Ɋ֘A���鎑���̒��̗p��ŁA�S���m��Ȃ������̂ŁA���Ƃ����Ӗ��Ŏ��グ���̂ł����A�ړI�ƈႤ�̂ł͈Ӗ�������܂���B

�@�Ƃ������ƂŁA����́A�ߋ���������S�m�ێx���m���C�ŗ��p���������̒�����A���グ�čĊw�K�������Ǝv���܂��B

[�T�C�o�[�E�t�B�W�J���E�Z�L�����e�B��t���[�����[�N�iCPSF�j]

�@����́A2022�N���C�����A������u�����̂�2023�N�������̂ł����A���̒�����A�T�C�o�[�E�t�B�W�J���E�Z�L�����e�B��t���[�����[�N�i�ȍ~�uCPSF�v�Ƃ����j����肠�������Ǝv���܂��B

�@CPSF��IPA�̎����ł����т��ю�肠�����Ă���p��ŁA�uSociety5.0�v�ɂ�����Z�L�����e�B��̑S�̑������܂Ƃ߂�ꂽ�����ŁA�ȑO�������A�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C������������t���[�����[�N�Ƃ��Ĉʒu�Â����Ă��܂��B

[Society5.0�Ƃ́H]

�@Society5.0�Ƃ͂ǂ̂悤�ȎЉ�Ȃ̂ł��傤���H�{�����A�܂��́ASociety5.0�Ɏ���܂ł̎Љ�̂̕ϑJ�ɂ���ChatGPT�ɉ�������Ă��炢�܂��傤�I

❶Society 1.0 - ��Љ�

�@�l�X�͎��̏W�ɂ�萶�����x���A���R�Ƌ������Ă��܂����B

❷Society 2.0 - �_�k�Љ�

�@�_�Ƃ����W���A��Z��������ʉ��B�Љ�\�����g�D������܂����B

❸Society 3.0 - �H�ƎЉ�

�@�Y�Ɗv���ɂ��H�Ɛ��Y���i�݁A�s�s���ƕ��Ƒ̐����i�W�B

❹Society 4.0 - ���Љ�

�@�R���s���[�^�[��C���^�[�l�b�g�����y���A��ʂ̏��������Љ�Ɉڍs�B

❺Society 5.0 - ���X�}�[�g�Љ�

�@AI�i�l�H�m�\�j�AIoT�i���m�̃C���^�[�l�b�g�j�A�r�b�O�f�[�^�Ȃǂ̋Z�p����g���āA������ԂƉ��z��Ԃ����x�ɗZ��������Љ�B�l�X�̑��l�ȃj�[�Y�ɉ��������K�Ŏ����\�ȎЉ��ڎw���܂��B

�@���݂́ASociety4.0�̏��Љ��Society5.0�̒��X�}�[�g�Љ�֕ϑJ���Ă���ߓn�����Ƃ�����ł��傤�H�ł́A��̓I�ɁASociety5.0�Ƃ͂ǂ̂悤�ȎЉ�Ȃ̂ł��傤���H��������ChatGPT�ɉ�����Ă��炢�܂��B

�@Society 5.0�́A���{���{�����関���Љ�̃r�W�����ŁA�u���X�}�[�g�Љ�iSuper Smart Society�j�v�Ƃ��Ă�܂��B���̊T�O�́A��l���Y�Ɗv���ɂ��Z�p�v�V�����p���A�o�ϐ����ƎЉ�ۑ�̉������Ɏ������邱�Ƃ�ړI�Ƃ��Ă��܂��BSociety 5.0�́A�P�Ȃ�Z�p�v�V�̐��i�ɂƂǂ܂炸�A�l�Ԓ��S�̎Љ�\�z��ڎw�����V�����Љ�̌`�������Ă��܂��B

��Society 5.0�̖ړI�ƈӋ`

❶�l�Ԓ��S�̎Љ�i�q���[�}���E�Z���g���b�N�j

�@�Z�p�v�V�͐l�Ԃ̐�����L���ɂ����i�Ƃ��Ĉʒu�Â����܂��B

�@���ׂĂ̐l�X���Љ�̉��b�����A���ɍ���҂��Q�҂ȂǎЉ�I��҂ɂ��z�������d�g�݂�ڎw���܂��B

❷�Љ�ۑ�̉���

�@���q����A�n���̉ߑa���A�J���͕s���A�����ȂǁA����Љ������ۑ���������܂��B

❸�o�ϔ��W�Ǝ����\���̗���

�@�Z�p�v�V�ɂ���������V�����r�W�l�X�̑n�o��ʂ��Čo�ϐ�����}��A�����\�ȎЉ�̍\�z��ڎw���܂��B

❹���l���ƕ�ې��̎���

�@���ʁA�N��A�n��A���ЂɊW�Ȃ��A���ׂĂ̐l������ł���Љ�𐄐i���܂��B

��Society 5.0�̒��j�Z�p

❶IoT�iInternet of Things�j

�@���ׂẴ��m���C���^�[�l�b�g�ɂȂ���A�f�[�^�����W�E���p�B

❷AI�i�l�H�m�\�j

�@�c��ȃf�[�^�͂��A�l�Ԃ�������ۑ�ɑ��Č����I�ȉ������B

❸�r�b�O�f�[�^

�@�l�X�ȕ��삩����W���ꂽ�f�[�^���E��͂��A�Љ�V�X�e���̍œK����}��B

❹���{�e�B�N�X

�@��������l�Ԃ̑�ւł͂Ȃ��A�l�Ԃ�⏕�E�x������Z�p�̎����B

❺�X�}�[�g�C���t��

�@��ʁA�G�l���M�[�A��ÂȂǂ̎Љ��Ղ����x�ɍœK������V�X�e���B

����̓I�Ȋ��p����

❶��Õ���

�E���u��Â�AI�f�f�̓����ɂ��A�n���⍂��҂��K�Ȉ�Â���������B

�E�l�̌��N�f�[�^����ɂ����\�h��Â�J�X�^�}�C�Y���ꂽ���Â̎����B

❷���r���e�B�i��ʁE�ړ��j

�E�����^�]�Ԃ�MaaS�iMobility as a Service�j�����p�����ړ��̌������B

�E��ʎ��̂̍팸��a�؊ɘa�ւ̍v���B

❸�_�ƁE���ƕ���

�E�h���[����Z���T�[�����p�����X�}�[�g�_�ƂŐ��Y������B

�E���Y�����̎����I���p��ڎw�����f�[�^���p�B

❹�X�}�[�g�V�e�B

�E�s�s�̃G�l���M�[������œK�����ACO2�r�o�ʂ��팸�B

�E�ЊQ���̑����x���V�X�e���̍\�z�B

❺���番��

�E���u�����AI�ɂ��ʎw���ŋ���i�����k���B

�E���U�w�K���x�����邽�߂̃v���b�g�t�H�[���B

��Society 5.0�ɂ�����ۑ�

❶�Z�p�i��

�@�V�����Z�p�ɃA�N�Z�X�ł���l�X�Ƃ����łȂ��l�X�̊ԂŊi�������܂��\���B

❷�v���C�o�V�[�ƃZ�L�����e�B

�@�f�[�^�̖c��ȗ��p�ɔ����A�l���̕ی�ƃT�C�o�[�Z�L�����e�B�̋������K�v�B

❸�@���E�K���̐���

�@�Z�p�̐i�W�ɒǂ����`�ŁA�@���x��K���̌��������K�v�B

❹�Љ�I���ӂ̌`��

�@�Z�p�̓����ɂ�鐶���̕ω��ɂ��āA�����S�̂ł̗����ƍ��ӂ��d�v�B

�����ۓI�Ȉʒu�Â�

�@Society 5.0�́A���{�Ǝ��̎Љ�\�z�ł���Ȃ���A���ۓI�ɂ����ڂ���Ă��܂��BSDGs�i�����\�ȊJ���ڕW�j�Ƃ̐e�a���������A�O���[�o���ȉۑ�����ɂ��v���ł���\�����߂Ă��܂��B�܂��A�����̃X�}�[�g�Љ�\�z�Ɣ�r���āu�l�Ԓ��S�v�Ƃ����_����������Ă��邱�Ƃ������ł��B

�@Society 5.0�́A���{�����ʂ���ۑ���������łȂ��A�O���[�o���ȃ��f���Ƃ��Ă����҂����r�W�����ł��B�e�N�m���W�[�Ɛl�Ԃ̒��a���������邽�߂ɁA���{�A��ƁA�w�p�E�A�����Čl����̂ƂȂ��Đi�߂Ă����K�v������܂��B

[�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C��]

�@CPSF�́A�uSociety5.0�v�ɂ�����Z�L�����e�B��̑S�̑������A�Y�ƊE������̑�Ɋ��p�ł���Z�L�����e�B������܂Ƃ߂��t���[�����[�N�ł���̂Ɠ����ɁA�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���̎x���c�[�����āA�g�D�̃K�o�i���X�̊m�ۂɗL���Ɋ��p�ł���Ƃ��Ă��܂��B����ł́ACPSF�̋�̓I�ȓ��e�ɓ���O�ɁA�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���ɂ��āA���K�����Ă����܂��傤�I

�@�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���́A3�̒��ƁA�d�v10���ڂ���\������Ă��܂��B

�y3�̌����z

❶�o�c�҂́A�T�C�o�[�Z�L�����e�B���X�N�����Ђ̃��X�N�}�l�W�����g�ɂ�����d�v�ۑ�ł��邱�Ƃ�F�����A����̃��[�_�[�V�b�v�̂��Ƃő��i�߂邱�Ƃ��K�v

❷�T�C�o�[�Z�L�����e�B�m�ۂɊւ���Ӗ���S������ɂ́A���Ђ݂̂Ȃ炸�A�����O�̋��_�A�r�W�l�X�p�[�g�i�[��ϑ��擙�A�T�v���C�`�F�[���S�̂ɂ킽��T�C�o�[�Z�L�����e�B��ւ̖ڔz�肪�K�v

❸�����y�ыً}���̂�����ɂ����Ă��A���ʓI�ȃT�C�o�[�Z�L�����e�B������{���邽�߂ɂ́A�W�҂Ƃ̐ϋɓI�ȃR�~���j�P�[�V�������K�v

�y�d�v10���ځz

�y����1�F���[�_�[�V�b�v�̔����z

�w���P�F�T�C�o�[�Z�L�����e�B���X�N�̔F���A�g�D�S�̂ł̑Ή����j�̍���

�w���Q�F�T�C�o�[�Z�L�����e�B���X�N�Ǘ��̐��̍\�z

�w���R�F�T�C�o�[�Z�L�����e�B��̂��߂̎����i�\�Z�A�l�ޓ��j�m��

�w���S�F�T�C�o�[�Z�L�����e�B���X�N�̔c���ƃ��X�N�Ή��Ɋւ���v��̍���

�w���T�F�T�C�o�[�Z�L�����e�B���X�N�Ɍ��ʓI�ɑΉ�����d�g�݂̍\�z

�w���U�FPDCA�T�C�N���ɂ��T�C�o�[�Z�L�����e�B��̌p���I���P

�w���V�F�C���V�f���g�������ً̋}�Ή��̐��̐���

�w���W�F�C���V�f���g�ɂ���Q�ɔ��������ƌp���E �����̐��̐���

�y�����Q�F�T�v���C�`�F�[���Z�L�����e�B�̋����z

�w���X�F�r�W�l�X�p�[�g�i�[��ϑ��擙���܂߂��T�v���C�`�F�[���S�̂̏c���y�ё�

�y�����R�F�W�҂Ƃ̐ϋɓI�ȃR�~���j�P�[�V�����z

�w���P�O�F�T�C�o�[�Z�L�����e�B�Ɋւ�����̎��W�A���L�y�ъJ���̑��i

[���Ƃ���]

�@CPSF�́ASociety5.0���x����d�v�ȃt���[�����[�N�Ƃ����ʒu�Â��ō��܂Ŋo���Ă��܂����B�����A���̂悤�Ȍ`�ł܂Ƃ߂�ɂ�����A���܂Œm��Ȃ����������̂��Ƃ�m�邱�Ƃ��ł������ł��B����͂��̋�̓I�ȓ��e�ɓ����Ă����܂��B

�@

�@�ł́A�܂��I

�ǐL�B

�@���T�͉Ƒ��̃C�x���g�����邽�߁A�Z�L�����e�B����������͂̕��x�݂Ƃ����Ă��������܂��B

2024�N11��10��

�R�[�|���[�g�K�o�i���X�E�R�[�h�@�`�Z�L�����e�B�������`

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@�{���́A���j���ƌ������ƂŁA�[������͂��߂�V�X�e���J�������Z�L�����e�B�̏�����܂��B

�@�����ŏo�肳�ꂻ���ȏ����������Ǝv�����̂ł����A������Ɛf�f�m�����ɂ����āADX�̂悤�ȃZ�L�����e�B�Ɋ֘A�̏o��͂���܂���ł����B

�@�ȏ�̗��R�ɂ��A�O�X��Ƀ��|�[�g�Ŏg�p�����T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���̐}���獡��͒������������Ǝv���܂��B

�@����ł́A�{���́A�R�[�|���[�g�K�o�i���X�E�R�[�h�ɂ��Ē��ׂ����Ǝv���܂��B

[�R�[�|���[�g�K�o�i���X�E�R�[�h�Ƃ́H]

�@�R�[�|���[�g�K�o�i���X�E�R�[�h�Ƃ́A�ǂ̂悤�ȃ��m�Ȃ̂ł��傤���H�{�����AChatGPT�ɉ�������Ă��炢�܂��傤�I

�@�R�[�|���[�g�K�o�i���X�R�[�h�iCorporate Governance Code�j�Ƃ́A��Ƃ̌o�c�̓������⌒�S�������߂邽�߂ɁA����Ƃ����炷�ׂ��o�c�̃��[����w�j���������K�C�h���C���ł��B���̃R�[�h�́A�����X�e�[�N�z���_�[�̗��v�����A��Ƃ̎����I�����𑣐i���邱�Ƃ�ړI�Ƃ��Ă��܂��B

�@���{�ɂ�����R�[�|���[�g�K�o�i���X�R�[�h�́A2015�N�ɓ��{������O���[�v�iJPX�j�ɂ����肳��A����ƂɌ����Ď�����Ă��܂��B���̃R�[�h�́A��Ƃ��ǂ̂悤�ɃK�o�i���X�i��Ɠ����j���s���ׂ����ɂ��āA��̓I�Ȏw�j����Ă���A�ȉ��̂悤�Ȏ�v�ȃe�[�}���܂܂�Ă��܂��F

❶�������̍\���Ɖ^�c

�@�������͊�Ƃ̐헪�I�ӎv������s���A�o�c�w�̊ē����������S���܂��B�������̑��l����Ɨ��������߂��܂��B

❷����Ƃ̑Θb

�@��Ƃ͊���Ƃ̓K�ȑΘb���s���A����̈ӌ��◘�v�d����K�v������܂��B

❸���X�N�Ǘ��Ɠ�������

�@��Ƃ̌o�c�w�̓��X�N�Ǘ��̐����������A���������V�X�e����K�ɉ^�p���Ȃ���Ȃ�܂���B

❹��Ƃ̎Љ�I�ӔC

�@����Љ�ɑ���ӔC���ʂ����A�����\�Ȍo�c��ڎw�����Ƃ���������Ă��܂��B

�@���̃R�[�h�́u�R���v���C�E�I�A�E�G�N�X�v���C���i�]�����A�܂��͏]��Ȃ����R���������j�v�Ƃ��������Ɋ�Â��Ă���A��Ƃ��w�j�ɏ]��Ȃ��ꍇ�ɂ́A���̗��R���J�����邱�Ƃ����߂��܂��B

���{������O���[�v����̂ƂȂ��č쐬���A���Z���́A�A�h�o�C�U�[�܂��̓I�u�U�[�o�[�Ƃ��ĎQ�����č쐬���ꂽ���m���Ƃ����Ă��܂��B�悤�́A����Ƃ��܂ދ��Z�ƊE�S�ʂɉe���͂��邪�A���I�ȃ��m�ł͂���܂���B�����A�o�ώY�Ə��쐬�́A��L�}����T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���ɉe����^���镶�����Ǝf���m�邱�Ƃ��ł��܂��B

[�R�[�|���[�g�K�o�i���X�E�R�[�h���쐬���ꂽ�w�i]

�@���e��ǂނƁA2024�N���݂Ȃ��ʓI�Ȃ��Ƃ�������Ă���̂ł����A�Ȃ�ł���Ȉ�ʓI�Ȃ��Ƃ��A�����ł͂Ȃ��A���{������O���[�v����邱�ƂɂȂ����̂ł��傤���H��������ChatGPT�ɕ����Ă݂܂����B

�@�R�[�|���[�g�K�o�i���X�R�[�h���쐬����邱�ƂɂȂ����w�i�ɂ́A�������̏d�v�ȃg���K�[������܂��B��ɁA���{�̊�ƃK�o�i���X�̋����ƁA���ۓI�ȋ����͂����߂�K�v�������̗v���ł��B�ȉ��Ɏ�v�ȃg���K�[�������܂��F

❶��ƃK�o�i���X�̉ۑ�

�@1990�N�ォ��2000�N��ɂ����āA���{�̊�ƃK�o�i���X�i��Ɠ����j�ɑ���ᔻ�����܂�܂����B���ɁA����̗��v���\���ɔ��f���Ȃ��o�c���s���Ă�����A�o�c�w���ߓx�Ɍ������W�������Ă����肷���肪�w�E����Ă��܂����B����ɂ��A�o�c�̓�������Ď��@�\���s�\���Ƃ���A�����Ƃ���̐M�����ቺ���Ă����̂ł��B

❷�o�c���v�ւ̍��ۓI�Ȉ���

�@���E�I�ɁA��ƃK�o�i���X�̋������d�v�ȉۑ�Ƃ��Ē��ڂ���Ă��܂����B���ɁA�A�����J�̃T�[�x���X�E�I�N�X���[�@�iSOX�@�j��A���[���b�p�̃R�[�|���[�g�K�o�i���X�����ȂǁA���ۓI�Ȋ�ƃK�o�i���X�K������������Ă������ŁA���{�����̗���ɑΉ�����K�v�������܂�܂����B���ɁA�O���[�o�������Ƃ���̊��҂�v�������܂�A���{��Ƃ����ۓI�ȃX�^���_�[�h�ɒǂ������Ƃ����߂�ꂽ�̂ł��B

❸���{�o�ς̍\�����v�Ǝ����I����

�@���{�o�ς́A1990�N��㔼����̌o�ϒ�������āA�\�����v���}���ƂȂ��Ă��܂����B���̈�Ƃ��āA��Ƃ̌o�c�̐����������A��蓧���Ō����I�ȃK�o�i���X���m�����邱�Ƃ��A�o�ϐ������x����d�v�ȗv�f�ƍl�����܂����B�R�[�|���[�g�K�o�i���X�̋����́A��Ƃ̌��S�Ȑ����𑣐i���A�����Ƃ̐M�������߂����߂ɕs���Ƃ���܂����B

❹����d���̌o�c�ւ̃V�t�g

�@�]���A���{�̊�Ƃ́u�Ƒ��o�c�v��u�I�g�ٗp�v�ȂǁA����ȊO�̃X�e�[�N�z���_�[�i�]�ƈ�������j���d������o�c���s���Ă��܂������A�O���[�o�������i�ޒ��ŁA����d���̌o�c�ւ̓]�������߂���悤�ɂȂ�܂����B���ɁA�O���l�����Ƃ���́A���嗘�v�̍ő剻��}��o�c�����҂���Ă������߁A�R�[�|���[�g�K�o�i���X�R�[�h�����̎w�j�ƂȂ邱�Ƃ�����I�ȃg���K�[�ƂȂ�܂����B

❺�����{��k�Ќ�̎Љ�I�E�o�ϓI�ȉe��

�@2011�N�̓����{��k�Ќ�A��Ƃ̎Љ�I�ӔC��o�c�̓������ւ̊S�����܂�܂����B��Ƃ̃��X�N�Ǘ��̐���X�e�[�N�z���_�[�ւ̔z������������A���M���ł���K�o�i���X�̐������߂���悤�ɂȂ����̂��A�R�[�|���[�g�K�o�i���X�R�[�h�̍�����㉟�������v���ƂȂ�܂����B

❻���{�������ł́u�A�x�m�~�N�X�v

�@2012�N�Ɉ��{�W�O�������������A�o�ϐ���u�A�x�m�~�N�X�v���ł��o�����ƁA���̈�Ƃ��āA���{��Ƃ̃K�o�i���X���v���d�v�ȃe�[�}�ƂȂ�܂����B���ɁA��Ƃ̋����͌���Ⓤ���Ƃ̐M�������邽�߂ɁA�R�[�|���[�g�K�o�i���X�R�[�h�̍��肪�}���Ƃ���܂����B

�����ʂƂ��ẴR�[�|���[�g�K�o�i���X�R�[�h����

�@�����̔w�i���A2014�N�ɓ��{������O���[�v�iJPX�j�����S�ƂȂ�A�R�[�|���[�g�K�o�i���X�R�[�h�����肳��A2015�N�ɐ����ɓ�������܂����B����ɂ��A���{�̏���Ƃ́A����Ⓤ���Ƃ̗��v���ŗD��ɍl���A�������̍����o�c���s�����Ƃ����߂���悤�ɂȂ�܂����B

�Љ�I�Ȗ��A�O�����́A����̗���Ȃǂ́A�Љ�I�v���Ɋ�Â��쐬���ꂽ�̂��A������܂��B

[�R�[�|���[�g�K�o�i���X�E�R�[�h�̖ړI]

�@�R�[�|���[�g�K�o�i���X�E�R�[�h�ɂǂ̂悤�Ȃ��Ƃ�������Ă��āA�Ȃ�ō쐬���ꂽ�̂�������܂����B����ł́A�Ō�ɂ��̖ړI�ɂ��ĉ��߂ĕ����Ă݂܂��傤�I

�@�R�[�|���[�g�K�o�i���X�R�[�h���쐬���ꂽ�ړI�́A��Ɉȉ��̂悤�ȓ_�ɏW��܂��B

❶��ƃK�o�i���X�̓������ƌ������̌���

�@���{�̊�Ƃɂ����āA�o�c�̓�����������������߂邱�Ƃ���ȖړI�ł��B���ɁA��Ƃ̈ӎv����v���Z�X�ɂ����铧�������m�ۂ��A�o�c�w�������X�e�[�N�z���_�[�ɑ��Đ����ӔC���ʂ������Ƃ𑣐i���܂��B����ɂ��A��Ƃ̌o�c���������������I�ɍs���A��Ƃ̎����I�Ȑ��������҂���܂��B

❷����̗��v�̕ی�Ƌ���

�@�R�[�|���[�g�K�o�i���X�R�[�h�̒��S�I�ȖړI�́A����̗��v���ő剻���邱�Ƃł��B����܂ł̓��{�̊�Ƃ́A���傾���łȂ��A�]�ƈ�������A�n��Љ�Ȃǂ̃X�e�[�N�z���_�[�ɑ���z������������Ă��܂������A�O���[�o�������i�ޒ��ŁA����d���̌o�c�����߂���悤�ɂȂ�܂����B����̗��v��D�悷�邱�ƂŁA��Ƃ̋����͂����߁A�����Ƃ���̐M�����l�����邱�Ƃ�ڎw���܂��B

❸��Ƃ̊ē@�\�̋���

�@��Ƃ̌o�c�w�ɑ���ē@�\���������A�o�c�҂����ȗ��v��D�悷�邱�ƂȂ��A��ƑS�̗̂��v���l���čs���ł���悤�ɂ��邱�Ƃ��ړI�ł��B�������̍\����Ɨ��������߂邱�ƂŁA�o�c�̊Ď����������A��Ƃ̃��X�N�Ǘ�������������@�\����悤�ɂ��܂��B

❹�O���[�o�������͂̋���

�@���ۓI�ȓ����Ƃ��ƂƂ̋����ɂ����āA���{��Ƃ��M������A�I��邽�߂ɂ́A���ۊ�ɓK��������ƃK�o�i���X���\�z����K�v������܂��B�R�[�|���[�g�K�o�i���X�R�[�h�́A�O���[�o���s��ɂ������Ƃ̋����͂����߂邽�߁A��Ɠ����̐����������グ�邱�Ƃ�ڎw���Ă��܂��B���ɁA�O���l�����Ƃ���̊��҂�v���ɉ����邱�Ƃ��d�v������܂����B

❺��Ƃ̎Љ�I�ӔC�̋���

�@��Ƃ́A���傾���łȂ��A�L�͂ȎЉ�I�ӔC�����Ƃ����߂��Ă��܂��B�R�[�|���[�g�K�o�i���X�R�[�h�ɂ́A��Ƃ�����Љ�ɑ��ĐϋɓI�ɐӔC���ʂ����ׂ����Ƃ����ϓ_���܂܂�Ă��܂��B��Ƃ̎����\�Ȑ����𑣂����߂ɁA���X�N�Ǘ���ϗ��I�Ȍo�c���d������Ă��܂��B

❻��Ƃ̐����Ǝ����I���W�̑��i

�@�R�[�|���[�g�K�o�i���X�̋�����ʂ��āA��Ƃ̒����I�Ȑ����Ǝ����\�Ȕ��W�𑣐i���邱�Ƃ��ړI�ł��B���S�ȃK�o�i���X�̐����\�z����邱�ƂŁA��Ƃ��s���s�ׂ�o�c�w�̌�������f�������A���肵���o�c���������₷���Ȃ�܂��B����ɂ��A��Ƃ͎Љ�I�M����ƂƂ��ɁA�����I�ȗ��v���グ�邱�Ƃ��ł���悤�ɂȂ�܂��B

❼���{��Ƃɑ��铊���Ƃ̐M����

�@���{��Ƃ��ߋ��ɕ����Ă����K�o�i���X�ɑ��錜�O�@���A�����Ƃ̐M�������邱�Ƃ��ړI�̈�ł��B���ɁA�ߋ��Ɍo�c�w�̓������̌��@��s���s�ׂ����ƂȂ������Ⴊ����A������h�~���邽�߂ɃR�[�|���[�g�K�o�i���X�R�[�h����������܂����B

���܂Ƃ�

�@�R�[�|���[�g�K�o�i���X�R�[�h�̍쐬�ړI�́A��ƃK�o�i���X�̓������A����̗��v�ی�A�o�c�ē@�\�̋����A�O���[�o�������͂̌���A�Љ�I�ӔC�̋����A��Ƃ̎����I�����̑��i�ȂǁA��Ƃ����S�ɔ��W���邽�߂̑���ɂ킽��ړI��B�����邽�߂ɍ��肳��܂����B����ɂ��A�����Ƃ�Љ�̐M����ƂƂ��ɁA���{��Ƃ̋����͂����ۓI�ɍ��߂邱�Ƃ�ڎw���Ă��܂��B

[���Ƃ���]

�@�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���́A���{�֘A�@�ւ���쐬���ꂽ���������łȂ��A���{�̎�v�ȋ@�ւō��ꂽ�K�C�h���C����������č���Ă���Ƃ������Ƃ�{���m��܂����B�����A�ȏ�̓��e��ǂ�ŁA�T�C�o�[�Z�L�����e�B�Ƃ����ϓ_�ł́A���K�C�h���C�������邱�Ƃ͂ł��܂���ł����B�Ƃ������ƂŁA�Z�L�����e�B�Ƃ����ϓ_���瓯�K�C�h���C���������ꍇ�A�ǂ̂悤�Ȃ��Ƃ�������Ă���̂��A�Ō�̍Ō��ChatGPT�ɕ����Ă݂܂����B

�@�R�[�|���[�g�K�o�i���X�E�R�[�h�ɂ����āA�T�C�o�[�Z�L�����e�B�ɒ��ړI�Ɍ��y����Ă��镔���́A��ʓI�Ɋ�Ƃ̃��X�N�Ǘ�����������Ɋ֘A���镔���Ɋ܂܂�Ă��܂��B��̓I�ȓ��e�Ƃ��āA�T�C�o�[�Z�L�����e�B�͊�Ƃ̃��X�N�̈�Ƃ��Ď��グ���Ă���A��Ƃ��\���ȃZ�L�����e�B�̐������邱�Ƃ����߂��Ă��܂��B

�@�R�[�|���[�g�K�o�i���X�E�R�[�h�ɂ�����T�C�o�[�Z�L�����e�B�֘A�̕���

��Ɉȉ��̂悤�Ȍ`�Ŋ֘A���镔�����L�ڂ���Ă��܂��F

❶���X�N�Ǘ��̋���

�@�R�[�|���[�g�K�o�i���X�E�R�[�h�̒��ŁA��Ƃ̓��X�N�Ǘ��̐��̋��������߂��Ă��܂��B�T�C�o�[���X�N�͌���̌o�c�ɂ����ďd�v�ȃ��X�N�̈�Ƃ���Ă���A�ȉ��̂悤�Ȋϓ_�Ō��y����Ă��܂��B

�E���X�N�Ǘ��̐��̐���

�@��Ƃ̓T�C�o�[�Z�L�����e�B�̃��X�N���܂ށA���܂��܂ȃ��X�N�ɑ��ēK�ȊǗ��̐����m�����A�o�c�w�͂��̎��������ē��Ȃ���Ȃ�Ȃ��B

�E���������̋���

�@�T�C�o�[�U������R�k�Ȃǂ̃��X�N����ƌo�c�ɗ^����e�����ŏ������邽�߁A�K�ȓ��������V�X�e���̐��������߂��Ă��܂��B

❷�������̖���

�@�������́A��Ƃ̐헪�I�ȃ��X�N�Ǘ��̊ē�S������������A�T�C�o�[�Z�L�����e�B�����̈�Ƃ��Ď��グ���܂��B���ɁA�������͎��̂悤�ȑΉ������߂��܂�

�E�T�C�o�[�Z�L�����e�B�헪�̍���

�@�T�C�o�[�Z�L�����e�B�Ɋւ����{�I�ȕ��j��헪�����肵�A�������ł��̎��{�����I�Ɋm�F����B

�E��C�̖����̐ݒu:

�@�T�C�o�[�Z�L�����e�B��̏d�v�������܂钆�ŁA���Z�L�����e�B�S���̎�������C�̐ӔC�҂�ݒu���A�ӔC�m�ɂ��邱�Ƃ���������Ă��܂��B

❸���J���̏[��

�@��Ƃ́A�T�C�o�[�Z�L�����e�B���܂ރ��X�N�Ɋւ�����𓊎��Ƃ₻�̑��̃X�e�[�N�z���_�[�ɑ��ēK�ɊJ�����邱�Ƃ����߂��Ă��܂��B��̓I�ɂ́F

�E�T�C�o�[�U���ւ̑Ή��̊J��: �T�C�o�[�Z�L�����e�B�Ɋւ���|���V�[����{�A����̃T�C�o�[�U���������̑Ή���Ȃǂ��J�����邱�Ƃ��A�K�o�i���X�̈�Ƃ��ċ��߂��邱�Ƃ�����܂��B

���܂Ƃ�

�R�[�|���[�g�K�o�i���X�E�R�[�h�ɂ�����T�C�o�[�Z�L�����e�B�Ɋ֘A���镔���́A��Ƀ��X�N�Ǘ��A�������̊ēA���J���̊ϓ_�Ō��y����Ă��܂��B�T�C�o�[���X�N�͌o�c�ɂƂ��ďd�v�ȃ��X�N�v�f�ł���A��Ƃ͓K�ȑ���u���A���̐i�����ē@�ւ�X�e�[�N�z���_�[�ɕ��邱�Ƃ����߂��Ă��܂��B

�ȏ�̕����͑��̃K�C�h���C�����ɂ�������Ă�����e�ł��B������AIPA�̎����Ȃǂł��A�R�[�|���[�g�K�o�i���X�E�R�[�h�̏o�肪�Ȃ��̂�������܂���(���ׂ��͈͂ł͏o����т������邱�Ƃ��ł��܂���ł���)�B�����K�o�i���X�E�R�[�h�Ȃ�A�f�W�^���K�o�i���X�E�R�[�h����������������悤�ł��B

�@�ł́A�܂��I

2024�N11��03��

���Z�L�����e�B�K�o�i���X�@�`�Z�L�����e�B�������`

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@�[������͂��߂�V�X�e���J���ł́A���j�����Z�L�����e�B�̓��ł��B�Ƃ������ƂŁA�{���͏��Z�L�����e�B�K�o�i���X�ɂ��Ă��b�����܂��傤�I

�@���Z�L�����e�B�K�o�i���X�̘b�����n�߂�O�ɁA�O��̂����炢�ƁA�Ȃ�ŏ��Z�L�����e�B�K�o�i���X�̘b��������̂��o�܂ɂ��Đ������܂��B

[�O��̂����炢]

�@�O��́A�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C��3.0�ɂ��Ă��b�����܂����B

�@�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���́A3�̌����ƁA��3�������������邽�߂̏d�v10���ڂō\������Ă����Ƃ����b�������܂����B�ȉ����A�o�ώY�ƏȂ������Ă���3�����ł��B

❶�o�c�҂́A�T�C�o�[�Z�L�����e�B���X�N�����Ђ̃��X�N�}�l�W�����g�ɂ�����d�v�ۑ�ł��邱�Ƃ�F�����A����̃��[�_�[�V�b�v�̂��Ƃő��i�߂邱�Ƃ��K�v

❷�T�C�o�[�Z�L�����e�B�m�ۂɊւ���Ӗ���S������ɂ́A���Ђ݂̂Ȃ炸�A�����O�̋��_�A�r�W�l�X�p�[�g�i�[��ϑ��擙�A�T�v���C�`�F�[���S�̂ɂ킽��T�C�o�[�Z�L�����e�B��ւ̖ڔz�肪�K�v

❸�����y�ыً}���̂�����ɂ����Ă��A���ʓI�ȃT�C�o�[�Z�L�����e�B������{���邽�߂ɂ́A�W�҂Ƃ̐ϋɓI�ȃR�~���j�P�[�V�������K�v

�ȏ�̓��e���ȒP�ɂ܂Ƃ߂Ă�����̂Ƃ��āALRM�����������ȉ��̂悤�Ȍ`�ŏЉ��Ă���Ƃ����b�������Ă��܂��B�B

❶���[�_�[�V�b�v�̔���

❷�T�v���C�`�F�[���Z�L�����e�B�̋���

❸�W�҂Ƃ̐ϋɓI�ȃR�~���j�P�[�V����

�����āA�ȏ�̂悤�Ȃ��Ƃ������Ă���w�i�ɂ��āA���T�C�g�̕M�҂̉����ł͂���܂����b�������A❶�ł́A���[�_�[�V�b�v�̔����̒��ŏ��Z�L�����e�B�K�o�i���X�ɂ��ĐG��Ă��܂��B���̂Ƃ��ɁA���Z�L�����e�B�K�o�i���X�̘b���ł��Ȃ������̂ŁA������グ�����Ă��������܂��B

[���Z�L�����e�B�K�o�i���X�Ƃ́H]

�@���Z�L�����e�B�K�o�i���X�Ƃ͉��Ȃ̂��AChatGPT�ɕ����Ă݂܂��傤�I

�@���Z�L�����e�B�K�o�i���X�́A�g�D�����Z�L�����e�B�Ɋւ�����j�A�ڕW�A�Ď��A�Ǘ����m�����A�ێ����邽�߂̎d�g�݂�t���[�����[�N���w���܂��B��Ƃ�g�D�̃r�W�l�X�ڕW�Ɛ�������ۂ��Ȃ���A��Y��ی삵�A���X�N�Ǘ����s�����Ƃ�ړI�Ƃ��Ă��܂��B

❶���Z�L�����e�B�K�o�i���X�̖ړI

�@���Z�L�����e�B�K�o�i���X�̎�ȖړI�́A�g�D�̏�Y��ی삵�A���Z�L�����e�B�Ɋւ�郊�X�N���Ǘ����邱�Ƃł��B�܂��A�o�c�w��X�e�[�N�z���_�[�ɑ��đg�D�̈��S����ۏ��A�T�C�o�[�U������R�k�Ȃǂ̋��Ђ���g�D����邽�߂Ɉȉ��̓_���d������܂��B

�E���X�N�̓���ƊǗ�

�@�Z�L�����e�B���X�N��o���A�Ǘ��E�Ď����邱�ƂŁA���O�ɑΉ�����u������悤�ɂ��܂��B

�E�����ӔC

�@���Z�L�����e�B�ɂ�����ӔC�m�ɂ��A�o�c�w����̓I�Ƀ��[�_�[�V�b�v���ł���悤�ɂ��܂��B

�E�R���v���C�A���X�̊m��

�@�@����K���A�ƊE�W���ɏ������A�g�D���K�ɊǗ�����Ă��邱�Ƃ�ۏ��܂��B

�E�����\�ȃZ�L�����e�B�̐��̍\�z

�@�����I�ɏ�Y��ی삵�A�Z�L�����e�B�̐����p���I�ɉ��P���܂��B

❷���Z�L�����e�B�K�o�i���X�̍\���v�f

�@���Z�L�����e�B�K�o�i���X�����ʓI�ɋ@�\�����邽�߂ɂ́A�ȉ��̍\���v�f���d�v�ł��B

�E�Z�L�����e�B���j

�@�g�D�S�̂̏��Z�L�����e�B�̊�{���j�m�ɂ��A�Ǘ��̐��⏅�炷�ׂ�����߂܂��B

�E���X�N�Ǘ�

�@���Z�L�����e�B���X�N�̓���A�]���A�Ή���̎��{��ʂ��āA�g�D�����ʂ�����ݓI�ȃ��X�N���ŏ����ɗ}���܂��B

�E�����ƐӔC�̖��m��

�@���Z�L�����e�B�Ɋւ�������ƐӔC��g�D���Œ�`���A�o�c�w��]�ƈ��ɑ��ĐӔC�m�ɂ��܂��B

�E���j�^�����O�ƃ��r���[

�@����I�ɏ��Z�L�����e�B�̐���]�����A���X�N�̕ω���V���ȋ��ЂɑΉ����邽�߂ɑ̐������P���܂��B

�E����ƌP��

�@�g�D�̑S�����o�[�����Z�L�����e�B�̏d�v���𗝉����A�K�ɑΉ��ł���悤�A�p���I�ȋ����P�����s���܂��B

❸���Z�L�����e�B�K�o�i���X�̃v���Z�X

�@���Z�L�����e�B�K�o�i���X�̎��H�ɂ́A�ȉ��̂悤�ȃv���Z�X���܂܂�܂��B

�E����̔c���ƕ]��

�@�����̃Z�L�����e�B��̗L������]�����A���P�̗]�n���m�F���܂��B

�E���X�N�]���ƑΉ���̍���

�@��Y���Ƃ̃��X�N��]�����A���Ђ�Ǝ㐫�ɑ����̓I�ȑ�����肵�܂��B

�E���j�ƋK���̐���

�@���Z�L�����e�B�Ɋւ�����j��菇�����肵�A�S�ГI�ɓK�p���܂��B

�E�p�t�H�[�}���X�̃��j�^�����O

�@���Z�L�����e�B�̎��{��X�N�̕ϓ����Ď����A�K�v�ɉ����ĕ��j�����������܂��B

�E����I�ȉ��P

�@PDCA�T�C�N���i�v�恨���s���]�������P�j��ʂ��āA�Z�L�����e�B�̐����p���I�Ɍ��コ���܂��B

❹���Z�L�����e�B�K�o�i���X�̏d�v��

�@���Z�L�����e�B�K�o�i���X���d�v�ł��闝�R�ɂ͈ȉ��̓_���������܂��B

�E�r�W�l�X�̐M��������

�@���R�k��T�C�o�[�U������ڋq����Ɩ��f�[�^����邱�Ƃɂ��A�ڋq�����悩��̐M�������コ���܂��B

�E�@�I���X�N�̉��

�@�f�[�^�ی�@��ƊE�K���ɏ������邱�ƂŁA�@�I�Ȕ�����M�p�̒ቺ��h���܂��B

�E�g�D�̌p���I�Ȕ��W

�@�Z�L�����e�B���X�N����g�D����邱�ƂŁA�����\�Ȑ�����V���Ȏ��ƓW�J�̊�Ղ��\�z���܂��B

❺���Z�L�����e�B�K�o�i���X�̍��ۓI�Ȋ

�@���ۓI�Ȋ�Ƃ��ẮA�ȉ��̂悤�ȃt���[�����[�N������A�g�D�����ʓI�ɏ��Z�L�����e�B�K�o�i���X���\�z���邽�߂̎w�j����Ă��܂��B

�EISO/IEC 27001

�@���Z�L�����e�B�Ǘ��̍��ۋK�i�ł���A���X�N�Ǘ���Z�L�����e�B��̃t���[�����[�N����܂��B

�ENIST�T�C�o�[�Z�L�����e�B�t���[�����[�N

�@�A�����J�����W���Z�p�������iNIST�j�ɂ���č��肳�ꂽ�A���X�N�Ǘ��̃x�X�g�v���N�e�B�X�������t���[�����[�N�ł��B

�ECOBIT

�@���Z�p�iIT�j�̊Ǘ��ƃK�o�i���X�Ɋւ���t���[�����[�N�ŁAIT�K�o�i���X�Ə��Z�L�����e�B�̓����ɖ𗧂��܂��B

���Z�L�����e�B�K�o�i���X�́A�g�D����Y�̕ی�ƃ��X�N�Ǘ����s���A�@�߂�K�������炷�邽�߂̏d�v�Ȏd�g�݂ł��B�K�ɃK�o�i���X���s�����ƂŁA�T�C�o�[���Ђɑ��Ă��_��ɑΉ����A�g�D�S�̂̃��X�N��ጸ���邱�Ƃ��\�ł��B

[���Z�L�����e�B�K�o�i���X�a���̌o��]

�@���Z�L�����e�B�K�o�i���X�́A�o�ώY�Ə������S�ƂȂ��Ď��܂Ƃ߂Ă��܂��B�ȉ���ChatGPT���畷�����o�܂ƂȂ�܂��B

�@���Z�L�����e�B�K�o�i���X�́A�Z�p�̐i���ƂƂ��ɑ傫���ϑJ���Ă��܂����B�ȉ��ɂ��̎�ȕϑJ�����n��ɉ����ĉ�����܂��B

❶1990�N��F���Z�L�����e�B���t����

�E�w�i

�@�C���^�[�l�b�g�̕��y�ƂƂ��ɁA��Ɗ������f�W�^�������A���Z�L�����e�B�̏d�v���������Ă��܂����B���̎���͂܂��R���s���[�^�E�C���X��s���A�N�Z�X�ւ̖h�䂪��ȖړI�ł����B

�E����

�@�����́A��Ɠ���IT�S���҂���ɃV�X�e���̕ی��E�C���X����s���Z�p�I�ȑΉ������S�ł����B�K�o�i���X�Ƃ��Ă̍l�����͏\���ɂ͐Z�����Ă��炸�A�e�����X�̒S���҂ɃZ�L�����e�B�̐ӔC���W�����Ă��܂����B

❷2000�N��F�g�D�I�ȃZ�L�����e�B�Ǘ��̓���

�E�w�i

�@�C���^�[�l�b�g������r�W�l�X����ʉ����A�Z�L�����e�B���̂̃��X�N�����債�܂����B���ɁA���R�k��n�b�L���O�����������A�o�c���X�N�Ƃ��Ă̔F�������܂�܂����B

�E��Ȑi�W

�@���ەW�����@�\�iISO�j����A���Z�L�����e�B�Ǘ��V�X�e���̍��ۋK�i ISO/IEC 27001 ���o�ꂵ�A�g�D�S�̂ł̏��Z�L�����e�B�K�o�i���X�����߂���悤�ɂȂ�܂����B

�E����

�@���Z�L�����e�B�̎��g�݂��g�D�S�̂̐헪�ɑg�ݍ��܂��悤�ɂȂ�A�o�c�w�̊֗^���d������܂����B�܂��A�O���č���ʂ����F�ؐ��x���Z�����A��ƂƂ��Ă̐M��������ɂ��Ȃ���܂����B

❸2010�N��F���X�N�Ǘ��ƋK���Ή��̋���

�E�w�i

�@�X�}�[�g�t�H����N���E�h�T�[�r�X�����y���A�Ɩ��ɂ�����IT�ˑ������܂�܂����B���̈���ŁA�T�C�o�[�U��������s�����������A���Z�L�����e�B���o�c�ۑ�Ƃ��ĔF�������悤�ɂȂ�܂����B

�E���{�����̓���

�@2015�N�ɁA�o�ώY�ƏȂ� �u�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���v �����肵�A�o�c�҂����Z�L�����e�B���X�N�ɑ��ĐӔC�����ׂ��ł���Ƃ����w�j��������܂����B

�E����

�@���Z�L�����e�B�K�o�i���X�����X�N�Ǘ��̈�Ƃ��āA�R���v���C�A���X��T�C�o�[���X�N�Ǘ��Ƌ������т��܂����B���ۓI�ɂ́AGDPR�i��ʃf�[�^�ی�K���j�̎{�s�ɂ��A�f�[�^�ی�̋K������������A�v���C�o�V�[�ی�̊ϓ_��������Z�L�����e�B���d������܂����B

❹2020�N��F�[���g���X�g�ƃf�W�^���g�����X�t�H�[���[�V�����iDX�j�̎���

�E�w�i

�@COVID-19�̉e���Ń����[�g���[�N���}���ɕ��y���A�]���̋��E�^�h��i�l�b�g���[�N�̊O��������@�j����u�[���g���X�g�v���f���ւ̈ڍs���i�݂܂����B�����āA��Ƃ��f�W�^���g�����X�t�H�[���[�V�����iDX�j�𐄐i���钆�ŁA�V���ȃ��X�N�ɑΉ�����K�v�������܂�܂����B

�E����

�@�[���g���X�g���f���ł́A�u���ׂẴA�N�Z�X��������v�l�����Ɋ�Â��A�����̃��[�U�[��f�o�C�X�����ݓI�ȋ��ЂƂ��Ĉ����A�M�����̌����s���܂��B����ɂ��A�����[�g����N���E�h���ł����Z�L�����e�B���ێ����₷���Ȃ�܂����B

�E���{�����̓���: �o�ώY�ƏȂ���Ȃ����S�ƂȂ�ADX�̐��i�ɔ����Z�L�����e�B�K�@�o�i���X�̏d�v��������������g�݂��s���Ă��܂��B���ɁA�f�W�^�����̐ݗ���́A������̂ƂȂ����T�C�o�[�Z�L�����e�B�������}���Ă��܂��B

❺����̓W�]

�EAI�EIoT�̕��y�ɔ����ۑ�

�@AI�Z�p�̐i����IoT�@��̑����ɂ��A��葽���̃f�[�^���l�b�g���[�N��ł��Ƃ肳���悤�ɂȂ�܂����B���Z�L�����e�B�K�o�i���X�́A�����V�����Z�p�̃��X�N���Ǘ����A�f�[�^�̕ی�ƃv���C�o�V�[�̊m�ۂ�S���K�v������܂��B

�E�ʎq�R���s���[�^�ɂ��Í����X�N

�@�����I�ɂ͗ʎq�R���s���[�^�̕��y�ɂ��A�]���̈Í��Z�p���j���郊�X�N���\�z����Ă��܂��B���Z�L�����e�B�K�o�i���X�ɂ́A����ɑΉ������V���ȈÍ��Z�p���̓��������߂���ł��傤�B

���܂Ƃ�

�@���Z�L�����e�B�K�o�i���X�́A�P�Ȃ�Z�p�I�ȃZ�L�����e�B��ł͂Ȃ��A�o�c�헪��X�N�Ǘ��A�R���v���C�A���X�ƘA�g������I�ȑ̐���z�����̂Ƃ��Đi�����Ă��܂��B�f�W�^�������g�債�����钆�ŁA�o�c�w�̃��[�_�[�V�b�v�Ǝ����I�ȉ��P���K�v�Ƃ����̈�ł��B

�ȏオ���Z�L�����e�B�K�o�i���X�̗���Ȃ̂ł����A���̒��ŁA���Z�L�����e�B�K�o�i���X�𒆐S�I�ɐ��i���Ă����Ƃ�����o�ώY�ƏȂ͂ǂ̂悤�Ȍ`�Ŏ哱���Ă����̂ł��傤���H��������ChatGPT�ɕ����Ă݂܂����B

�@�o�ώY�ƏȂ́A���{�̏��Z�L�����e�B�K�o�i���X�̐��i�ɂ����ďd�v�Ȗ������ʂ����Ă��܂����B�ȉ��́A����̗���ɉ����Čo�ώY�ƏȂ��ǂ̂悤�Ɋւ���Ă������̏ڍׂł��B

❶2000�N�㏉���F���Z�L�����e�B�̊�ՂÂ���

�E��Ȋ���

�@�C���^�[�l�b�g�̕��y�ɔ����A�o�ώY�ƏȂ͓��{�̏��Z�L�����e�B��Ղ̐������x�����܂����B��̓I�ɂ́A��Ƃ̏�Y��ی삷�邽�߂̋K�i��K�C�h���C���̐������i�߂��܂����B

�E��̗�

�@�o�ώY�ƏȂ́AISO/IEC 27001�Ȃǂ̍��ەW���K�i�̕��y���x�����A��Ƃ����Z�L�����e�B�Ǘ��V�X�e�������邽�߂̎w�j����܂����B����ɂ��A��Ƃ͏��Ǘ��̏d�v���𗝉����A�g�D�S�̂ŃZ�L�����e�B�̐����\�z�����Ղ��������܂����B

❷2015�N�F�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���̍���

�E�w�i

�@2010�N��ɓ���A�T�C�o�[�U�������G���E���x���������ŁA���R�k���X�N���o�c���X�N�Ƃ��ĔF�������悤�ɂȂ�܂����B����ɑΉ����A�o�ώY�ƏȂ͊�Ƃ̌o�c�w�����ɃT�C�o�[�Z�L�����e�B�̎w�j�������K�v���������܂����B

�E�u�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���v�̍���

�@2015�N�Ɍo�ώY�ƏȂ́A�T�C�o�[�U���ɑΉ��ł����Ƒ̐��̐�����ړI�Ƃ��āA�u�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���v�����肵�܂����B���̃K�C�h���C���ł́A�o�c�҂����ڏ��Z�L�����e�B�Ɋ֗^���A���X�N�Ǘ���C���V�f���g�Ή��̐ӔC��S���ׂ����Ƃ���������܂����B

�E��Ƃւ̉e��

�@���̃K�C�h���C���̕��y�ɂ��A�o�c�҂͏��Z�L�����e�B�̐ӔC�𗝉����A�o�c�헪�̈�Ƃ��ăZ�L�����e�B���������i�����悤�ɂȂ�܂����B

❸2018�N�F�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C�������ł̔��\

�E�w�i

�@�f�W�^���g�����X�t�H�[���[�V�����iDX�j�̐i�W��N���E�h���p�̑����ɔ����A�Z�L�����e�B���X�N�͈̔͂��g�債�A�Ή�����蕡�G�ɂȂ��Ă��܂����B������āA�o�ώY�ƏȂ̓K�C�h���C�����������A�ŐV�̃��X�N���ɓK���ł���悤�ɂ��܂����B

�E��ȉ������e

�@�����łł́A�u�[���g���X�g�v�ȂǐV�����Z�L�����e�B�T�O��������A�����[�g���[�N��N���E�h�T�[�r�X���p���̃Z�L�����e�B��ɂ��Ă����m�ɂ��܂����B�܂��A��Ƃ̃T�v���C�`�F�[���S�̂̃Z�L�����e�B���X�N�ɑΉ����邽�߂̎w�j���lj�����܂����B

�E��Ƃւ̉e��

�@����ɂ��A��Ƃ͎��Г��݂̂Ȃ炸�A�O���p�[�g�i�[��T�v���C�`�F�[���S�̂̃Z�L�����e�B���X�N�ɑΉ����邱�Ƃ����߂���悤�ɂȂ�A���L�͂ȃZ�L�����e�B�K�o�i���X�̐��̍\�z�����i����܂����B

❹2020�N��FDX����̃Z�L�����e�B�K�o�i���X���i

�E�w�i

�@�f�W�^�����̐ݗ���DX���i���������A�N���E�h�AIoT�AAI�Ȃǂ̐�[�Z�p�̊��p���i�ޒ��ŁA���Z�L�����e�B�̊m�ۂ��܂��܂��d�v�ƂȂ��Ă��܂��B

�E�uDX���i�ɂ�����Z�L�����e�B�K�C�h���C���v�̍���

�@�o�ώY�ƏȂ�DX����ɓK�������Z�L�����e�B�K�o�i���X������ڎw���A2020�N�ɐV�����Z�L�����e�B�K�C�h���C���\���܂����B���̃K�C�h���C���ł́A�o�c�҂�DX���i�ɔ������X�N���Ǘ����A���Z�L�����e�B���o�c�헪�̈ꕔ�Ƃ��Ĉʒu�Â��邱�Ƃ���������Ă��܂��B

�E�[���g���X�g���f���̐��i

�@�o�ώY�ƏȂ́A�[���g���X�g���f���������ꂽ�V�����K�o�i���X�̐��𐄏����Ă���A�����E�O���̋��E���ӎ������ɃA�N�Z�X���Ǘ�����A�v���[�`�����サ�Ă��܂��B

��Ƃւ̉e��: ����ɂ��A��Ƃ�DX�ɔ������X�N���Ǘ�����̐����������A���Z�L�����e�B���u�U�߂�DX�헪�v�Ƃ��Ċ��p���铮���������Ă��܂��B

❺����̓W�]�F�o�ώY�ƏȂ̂���Ȃ���g��

�EAI�E�ʎq�R���s���[�^����ւ̔���

�@�o�ώY�ƏȂ́A������V�����e�N�m���W�[�ɑΉ����邽�߂̃Z�L�����e�B�K�C�h���C����x����̍����\�肵�Ă��܂��BAI�̊��p�ɂ�郊�X�N��A�ʎq�R���s���[�^�̓o��ɂ��]���̈Í����j����\���ɔ����A��Ƃ̃Z�L�����e�B�K�o�i���X�������x������\��ł��B

�E�f�W�^�����ƘA�g�����T�C�o�[�Z�L�����e�B����

�@�o�ώY�ƏȂ̓f�W�^�����ƘA�g���A�����̃T�C�o�[�Z�L�����e�B�K�o�i���X����苭�����邽�߂̕��j���f���Ă���A������̂ł̃K�o�i���X�̐��𐮂�����g�݂𑱂���ł��傤�B

���܂Ƃ�

�@�o�ώY�ƏȂ́A���Z�L�����e�B�K�o�i���X�̍��肩�畁�y�܂ł̒��S�I�Ȗ������ʂ����Ă��܂����B����̐i�W�ɉ����āA��Ƃ̌o�c�w�ւ̋����ŐV�Z�p�Ή��̃K�C�h���C�����s���A�Z�L�����e�B�����Ƃ̌o�c�헪�̈�Ƃ��Ē蒅�����Ă��܂��B����ɂ��A�o�ώY�ƏȂ͓��{�̏��Z�L�����e�B�̐�������ƐM��������ɑ傫����^���Ă��܂��B

�ȏ�̗�����𒆐S�ɐ�������ƈȉ��̒ʂ�ɂȂ�܂��B

2000�N�@�N�o�ώY�Əȏ��Z�L�����e�B��

2001�N�@�d�q������̂��߂̏��Z�L�����e�B�w�j

2002�N�@���Z�L�����e�B�Ǘ���iMETI�Ǘ���j

2003�N�@��Ƃ̏��Z�L�����e�B��K�C�h���C��

2004�N�@���Z�L�����e�B�K�C�h���C��

2005�N�@���Z�L�����e�B�̂��߂̊

2010�N�@�T�C�o�[�Z�L�����e�B�헪�v

2015�N�@�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C��(����)

2018�N�@�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C��(�����)

2020�N�@�f�W�^���K�o�i���X�R�[�h

�@�@�@�@�Z�L�����e�B�E�K�o�i���X�̃}�j���A��

�@�@�@�@�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���̉���

2021�N�@�T�C�o�[�Z�L�����e�B��{�@�̉���

2022�N�@�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���̉���

[���Ƃ���]

�@���ׂ�O�܂ł́A�u���Z�L�����e�B�K�o�i���X�v�Ƃ������������Y�o������Ǝv���Ă����̂ł����A�����łȂ����Ƃ�������܂����B

�@���Z�L�����e�B�K�o�i���X�Ƃ́A���낢��Ȋ����ɂ����������Ɗ����ƌ�����ł��傤�H

�@�o�ώY�ƏȂ͂ǂ̂悤�Ȍ`�Ŏ哱���Ă�����������ĂӂƎv�������̂��A������S�m�ێx���m��Web���C���T�C�o�[�Z�L�����e�B�o�c�K�C�h���C�������グ���ĂȂ��������ƁE�E�E�B�O�N�܂Ŏ��グ���Ă����̂ɁA���N�͖ڗ������`�Ŏ��グ���Ă��܂���ł����B����́A���ɂ��̖�ڂ��I���Ă���Ƃ��v���Ă��܂��܂������A�����ł͂Ȃ��悤�ł��B���݂������Ă���A���Z�L�����e�B�K�o�i���X�̎����̂��߂ɖ𗧂��Ă���悤�ł��B

�@����̒�����1�m���������܂����B

�@�ł́A�Z�L�����e�B�ɂ��ẮA�܂����T�I�I�I

���T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���Ƃ́H���̓��e��O����(LRM�������)

https://www.lrm.jp/security_magazine/cybersecurity_guideline/

���T�C�o�[�Z�L�����e�B�o�c�K�C�h���C��ver3.0(�o�ώY�Ə�)

https://www.meti.go.jp/policy/netsecurity/downloadfiles/guide_v3.0.pdf

2024�N10��23��

�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���@�`�Z�L�����e�B�������`

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@�ߌ�ɓ���R���s���[�^�̒��q�������ł��B������ƁA�R���s���[�^���x�܂�����A�ċN����USB�ɂȂ����Ă���@����č\�����Ă���ƁA���C�A���X�̃L�[�{�[�h�ƃg���b�N�{�[���𗘗p���邱�Ƃ��ł��܂����B�{�̕����̃L�[�{�[�g�ƁA�^�b�`�p�b�h�ő���͉\�Ȃ̂ł����A����ł��A�o�b�N�O���E���h�ʼn��������Ă���悤�ŁA�s�ւ��������Ă��܂��B

�@ESET�X�}�[�g�Z�L�����e�B�̃o�[�W�������V�����Ȃ��Ă��牽���ƌ�������������悤�ɂȂ�܂����B���ɁA�N�����ɁA���A���^�C���X�L�������i���ƌ����Ă������炢���Ă��܂��B�N�����Ƀ��A���^�C���ɃX�L�������Ȃ���Ȃ�Ȃ��t�@�C���Ƃ́A���Ȃ̂ł��傤���H�X�L���������t�@�C�����������ă��O������C�ɂ��Ȃ�܂���B�Â��p�\�R���ɂ͕s�ނ荇���ȃZ�L�����e�B�\�t�g�ɂȂ����̂�������܂���B

�@�Ƃ��ǂ����邱�̂悤�ȃR���s���[�^����̕s�ւ��́AESET�X�}�[�g�Z�L�����e�B�̂������ƍl���Ă��܂��B�^�X�N�}�l�[�W���[�����Ă��ACPU�A�������Ƃ�����ȂɎg�p���Ă��Ȃ��̂ł����H�H�H����������̂��ʓ|���������A������ƁA�v�Ē��ł��B

�@�ł́A�{���́A�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���������Ɠ��ݍ���œǂ�ł��������Ǝv���܂��B

[���Ⴂ]

�@����C�Â��܂������A�R�����̍Ō�̍��ڂ́A�X�e�[�N�z���_�ł͂Ȃ��AIPA�AJPCERT/CC�Ƃ������A�Z�L�����e�B�W�҂Ƃ̑Θb�ɂ��ď����Ă���܂����BDX�̃X�e�[�N�z���_�ƍ������Ă��܂��܂����B�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���őz�肵�Ă���W�҂Ƃ͈ȉ��̐l�B���w���܂��B

�s���t

�ECISO

�E�Z�L�����e�B�S����

�s�ЊO�t

�EIPA

�EJPCER/CC�@�Ȃ�

�Ȃǂ�z�肵�Ă��܂��B�ŐV�̃Z�L�����e�B���������邽�߂ɕK�v�s���ȊW�҂������Ă��܂����B

[�d�v10���ڂ̏ڍ�]

�@���܂ŗ}���Ă������e�����ł́A���Ⴂ�������肻���Ȃ̂ŁA�d�v10�����ɂ��Ă��[�@�肵�Ă����܂��傤�I�d�v10���ڂƂ��Ĉȉ��̍��ڂ��Љ�Ă��܂��B

�y����1�F���[�_�[�V�b�v�̔����z

�w���P�F�T�C�o�[�Z�L�����e�B���X�N�̔F���A�g�D�S�̂ł̑Ή����j�̍���

�w���Q�F�T�C�o�[�Z�L�����e�B���X�N�Ǘ��̐��̍\�z

�w���R�F�T�C�o�[�Z�L�����e�B��̂��߂̎����i�\�Z�A�l�ޓ��j�m��

�w���S�F�T�C�o�[�Z�L�����e�B���X�N�̔c���ƃ��X�N�Ή��Ɋւ���v��̍���

�w���T�F�T�C�o�[�Z�L�����e�B���X�N�Ɍ��ʓI�ɑΉ�����d�g�݂̍\�z

�w���U�FPDCA�T�C�N���ɂ��T�C�o�[�Z�L�����e�B��̌p���I���P

�w���V�F�C���V�f���g�������ً̋}�Ή��̐��̐���

�w���W�F�C���V�f���g�ɂ���Q�ɔ��������ƌp���E �����̐��̐���

�y�����Q�F�T�v���C�`�F�[���Z�L�����e�B�̋����z

�w���X�F�r�W�l�X�p�[�g�i�[��ϑ��擙���܂߂��T�v���C�`�F�[���S�̂̏c���y�ё�

�y�����R�F�W�҂Ƃ̐ϋɓI�ȃR�~���j�P�[�V�����z

�w���P�O�F�T�C�o�[�Z�L�����e�B�Ɋւ�����̎��W�A���L�y�ъJ���̑��i

�@�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���̏ڍׂȓ��e�Ƃ��ẮA�ǂ�Ȃ��Ƃ�����̂����̃A�N�V�������L�ڂ��A�����ӂ����ꍇ�̃��X�N���Љ�A���̑���������Ă��܂��B

�@���̍��q�ւ̑S�ʂ̕s���ł����A�ǂ�Ȃ��Ƃ������炢���̂���̓I�Ȃ��Ƃ��L�ڂ���Ă��Ȃ��_�ł��B

�@�ǂ�ȃv���Z�X��ŁA�ǂ�Ȃ��̂����A�ǂ�Ȑl�B�ɁA�ǂ̂悤�Ȃ��Ƃ����邩�܂ŏ����Ă���A�������Ǝv���܂��B���ꂾ�ƁA�쐬�҂�����������̃��m�ɂȂ��Ă���悤�ȋC�����܂����A�ǂ��Ȃ̂ł��傤���H

�@�Ȃ��A���̑���ɂȂ邩�ǂ���������܂��A�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���̊����ɁA�T�C�o�[�Z�L�����e�B�o�c�`�F�b�N�V�[�g�A�T�C�o�[�Z�L�����e�B��Ɋւ���Q�l�����܂��B

[���Ƃ���]

�@����A���͂�ǂ݂Ȃ���A�܂Ƃ߂Ă����܂������A���Ԃ̓s����A�Ō�܂œǂ�ł��Ȃ��������߁A�s���m�ȏ����u���O�ɏ����Ă��܂��܂����B���݂Ȃ���B�ߍ��u���O���x�ޓ�������̂ł����A�Ȃ�ׂ������������Ƃ��āA������Ɩ��������Ă�����������܂���B����ł����A�����������Ƃ�ڕW�Ƃ���̂ł͂Ȃ��A���m�ȏ�����邱�Ƃ�ڕW�ɁA����������Ɛ������Ă���u���O�����������ȂƂ��݂��݂Ɗ����܂���(���)�B

�@�Ȃ��A�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C��ver3.0�ɂ͉E�L�̂悤�Ȑ}������܂��B�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���́A���낢����t���[�����[�N�A�K���A�K���A�K�C�h���C���A�������ƊW������Ƃ����b�������܂������A���̐}�����������܂��B���������Ƃ��̓�����[���m��������܂���B���̂������Ǝv���̂ł����A������Ɛf�f�m�������o�c���V�X�e����2�N�A�������܂���(���)�B�܂��A���̎����̏ꍇ�A����ȊO�ɂ����ȂƂ��낪����̂ł����A���̉Ȗڂ�D�悷��ƁA�o�c���V�X�e���܂Ŏ肪���܂���B�����ˁE�E�E�B�ߘa5�N�܂ł̉ߋ���́A60�_�ȏ�Ƃ�Ă���̂ł����A�������s�v�c�ł��E�E�E�B

�@���̋��Ȓm���Ȃ̂ł����A����u���O���������Ƃɂ��⑫���A�d���Ɏ����ɖ𗧂ĂĂ䂫�����Ǝv���܂��B

�@�ł́A�܂��I�I�I

2024�N10��22��

�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���@�|�d�v�P�O���ځ|�@�`�Z�L�����e�B�������`

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@����̂���ƐV�V�X�e���̃{�����[�����Ȃ�ƂȂ��ł����A�����郌�x���ɂȂ�܂����B10�������ς��́A�����ς݂̃N���X���APSR�̋K��֏��������A11������́A�c��̃N���X�����Ƃ������ƂɂȂ肻���ł��B�����āA���N����A�Z�L�����e�B�N���X�����Ȃ���A����ɍ��킹�āA���O�C����ʂ�����Ă����Ƃ������ƂɂȂ�܂��B�V�X�e�������ɍۂ��A�ǂ�����č���Ă����A�ǂ̕ӂ��C��t���Ȃ���Ȃ�Ȃ��̂���������Ă����\��ł��̂ŁA������������͊y���݂ɑ҂��Ă��Ă��������B���e�Ƃ��ẮA������S�m�ێx���m�ŕ��������e�ƂȂ�܂��B����ȏ�͘b���Ȃ��Ƃ������Ƃ͂��������������B

�@�ł́A�����A����̑����ŁA�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���̘b�������܂��傤�I

[����́H]

�@�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���ɂ́A�T�C�o�[���X�N���o�c�҂��o�c�ۑ�ƔF�����A�K�ȑ���u���邱�ƂŁA���Ƃ̌p������M�������m�ۂ��A���̂��߂Ɏ��Ȃ���Ȃ�Ȃ��R�����ƁA��ЂƂ��Ď������ׂ��d�v�P�O����������Ƃ����b�������܂����B����́A�R�����̘b�������܂����̂ŁA�{���́A����̑����ŁA�d�v�P�O���ڂ̘b�������܂��傤�B

[�d�v�P�O����]

�@�d�v�P�O���ڂł����������̓��e�����Ă����܂��傤�B�ȉ��́A�u�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C��ver3.0�v����̔����ł��B

�y����1�F���[�_�[�V�b�v�̔����z

�w���P�F�T�C�o�[�Z�L�����e�B���X�N�̔F���A�g�D�S�̂ł̑Ή����j�̍���

�w���Q�F�T�C�o�[�Z�L�����e�B���X�N�Ǘ��̐��̍\�z

�w���R�F�T�C�o�[�Z�L�����e�B��̂��߂̎����i�\�Z�A�l�ޓ��j�m��

�w���S�F�T�C�o�[�Z�L�����e�B���X�N�̔c���ƃ��X�N�Ή��Ɋւ���v��̍���

�w���T�F�T�C�o�[�Z�L�����e�B���X�N�Ɍ��ʓI�ɑΉ�����d�g�݂̍\�z

�w���U�FPDCA�T�C�N���ɂ��T�C�o�[�Z�L�����e�B��̌p���I���P

�w���V�F�C���V�f���g�������ً̋}�Ή��̐��̐���

�w���W�F�C���V�f���g�ɂ���Q�ɔ��������ƌp���E �����̐��̐���

�y�����Q�F�T�v���C�`�F�[���Z�L�����e�B�̋����z

�w���X�F�r�W�l�X�p�[�g�i�[��ϑ��擙���܂߂��T�v���C�`�F�[���S�̂̏c�� �y�ё�

�y�����R�F�W�҂Ƃ̐ϋɓI�ȃR�~���j�P�[�V�����z

�w���P�O�F�T�C�o�[�Z�L�����e�B�Ɋւ�����̎��W�A���L�y�ъJ���̑��i

���Ă��������Ƃ킩��܂����A�ȏ�̏d�v�P�O���ڂ́A�R�����ƑΉ����Ƃ�Ă��܂��B

�@�܂��A�����P�ł́A�T�C�o�[���X�N���o�c�҂��o�c�ۑ�ƔF�����A�K�ȑ���u���邱�ƂŁA���Ƃ̌p������M�������m�ۂ��邽�߂ɁA�o�c�҂�CISO�ɑ��Ďw��������e���w���P����w���W�ɋL�ڂ���Ă��܂��B

�@�����Q�A�R�ł́A���Ƃ̌p������M�������m�ۂ��邱�Ƃɂ���A���̎��ƌp������M�������ێ����邽�߂ɁA�w���X�A�P�O��CISO�Ɏw������Ƃ������ƂɂȂ�܂��B

�@�Ȃ��ACISO�Ɏw��������e�Ƃ��Ă��܂����A�ȏ�̂P�O���ڂ̎����́ACSIRT�������ƍl���܂��B����A���Z�L�����e�B�Ɋւ���b��Ƃ��āA�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C�����Љ���̂��ACSIRT��g�D�����邽�߂̒m���邽�߂ł����B

�@�Ȃ��A��������R�ɂ��āA�J�����邱�Ƃւ̃��X�N�𒆐S�ɏ����܂������A�d�v�P�O���ڂ��݂�ƁA���̎��W�⋤�L�Ȃǂ��A�W�҂Ƃ̐ϋɓI�ȃR�~���j�P�[�V�����Ɋ܂܂�Ă��܂��B���̊������̂́ACSIRT�̊����ɍ��v���������ɂȂ�܂��B

[CSIRT]

�@�������ACSIRT�ɂ��āA�����Ă��܂����A�ǂ̂悤�ȑg�D�Ȃ̂ł��傤���H�����ChatGPT�ɉ�������Ă��炢�܂��傤�I

�@CSIRT�iComputer Security Incident Response Team�A�R���s���[�^�Z�L�����e�B�C���V�f���g�Ή��`�[���j�́A�g�D���Ŕ�������Z�L�����e�B�C���V�f���g�i�T�C�o�[�U����V�X�e����Q�Ȃǁj�ɐv���ɑΉ����A�e�����ŏ����ɗ}���邽�߂̐��`�[���ł��BCSIRT�́A�C���V�f���g�̗\�h�A���m�A�Ή��A�����܂ł̈�A�̊������s���A�g�D�̏��Z�L�����e�B�̐����������܂��B

��CSIRT�̖���

❶�C���V�f���g�Ή�

�@CSIRT�̎�Ȗ����́A�Z�L�����e�B�C���V�f���g�����������ۂɑ��₩�ɑΉ����A��Q�̊g���h�����Ƃł��B����ɂ́A�C���V�f���g�̓���A�����̕��́A�e���͈͂̕]���A�Ĕ��h�~��̎��{���܂܂�܂��B

❷�Z�L�����e�B�Ď�

�@�V�X�e����l�b�g���[�N�̊Ď���ʂ��āA�ُ�Ȋ�������ݓI�ȃZ�L�����e�B�C���V�f���g�𑁊��Ɍ��m����������S���܂��B���O�̊Ď��⋺�ЃC���e���W�F���X�𗘗p���āA�T�C�o�[�U���̒�������܂��B

❸�C���V�f���g�\�h

�@�C���V�f���g�𖢑R�ɖh�����߂ɁA�Ǝ㐫�Ǘ���Z�L�����e�B����A�Z�L�����e�B�|���V�[�̍���E���P���x�����܂��B����ɂ��A�g�D�S�̂̃��X�N��ጸ���܂��B

❹�C���V�f���g��̕����Ɖ��P

�@�C���V�f���g������ɂ́A�V�X�e���̕�����Ĕ��h�~�̂��߂̑���u���܂��B�܂��A�Ή��̉ߒ��œ������P����ɃZ�L�����e�B��̉��P��|���V�[�̌��������s���܂��B

��CSIRT�̍\�z���@

�@CSIRT�́A�e�g�D�̋K�͂�Ǝ�ɉ����č\�z����܂��B��ʓI�ɂ́A���̃X�e�b�v�Őݒu����܂��B

�E�̐��̌���: ��C�`�[���A���C�`�[���A�܂��͊O���̐��@�ւɈϑ�����`�����l�����܂��B

�E�����o�[�̑I��: �Z�L�����e�B�G���W�j�A�A�l�b�g���[�N�Ǘ��ҁA�@���S���҂ȂǁA���܂��܂Ȑ��Ƃ��`�[���Ɋ܂܂�܂��B

�E�^�p���j�̍���: �C���V�f���g�Ή��t���[��̐��A�Ή��̗D�揇�ʂȂǂ����O�ɒ�߂܂��B

�E�g���[�j���O�Ɖ��K: �`�[�����v���ɑΉ��ł���悤�A����I�ȌP����͋[�C���V�f���g�����{���܂��B

��CSIRT�Ɗ֘A����g�D

�ECERT�iComputer Emergency Response Team�j

�@CERT�́ACSIRT�Ɠ��l�ɃC���V�f���g�Ή����s���g�D�ł����A���ɑ�K�͂ȍ���n���Ώۂɂ����C���V�f���g�Ή����s���g�D���w�����Ƃ������ł��B�Ⴆ�AJPCERT/CC�͓��{�̍��ۓI�ȃC���V�f���g�Ή��@�ւł��B

�ESOC�iSecurity Operation Center�j

�@SOC�́A�l�b�g���[�N��V�X�e���̃Z�L�����e�B����ɊĎ����A�C���V�f���g�̌��o�ƒʒm���s���`�[���ł��BCSIRT���C���V�f���g�Ή�����Ƃ���̂ɑ��ASOC�͊Ď��Ɩ��ɓ������Ă��܂��B

���܂Ƃ�

�@CSIRT�́A�Z�L�����e�B�C���V�f���g�ɑ��Đv�������ʓI�ɑΉ����A�g�D�̏�Y����邽�߂̏d�v�Ȗ������ʂ����܂��B�g�D�̋K�͂�Ǝ�ɉ������K�ȃ`�[���̐����\�z���A����I�ȌP����Z�L�����e�B�|���V�[�̉��P��ʂ��āA�C���V�f���g�Ή��\�͂����コ���邱�Ƃ��d�v�ł��B

[���Ƃ���]

�@�����̏ꍇ�A����ŕ��͂������Ă���̂ł����A�{���́A�f��I�ɏ������Ă��������܂����B�Ȃ��A�f��I�ɂ͏����Ă���̂ł����A�{���̂Ƃ���A�s�Ԃ������̒m���ł��߂ċL�ڂ��Ă���̂ŁA���m�ȂƂ���͕�����܂���B�����ō�������m�ł͂Ȃ�����ł��B�ł��̂ŁA�����A�^�₪����܂�����A�o�ώY�ƏȂɖ₢���킹�Ă��������B����̂��̎����́A����ȍl����������Ȃ��炢�Ō��Ă�����������肪�����ł��B

�@Windows�ɂ��āA�f��I�ɉ�������Ă���l�����܂����A�Ƃ��ǂ��A�{�����H���ċ^���^�C�~���O�����X����܂��B�����ō�������m�ł��Ȃ��̂ɁA�悭����Ȃɒf��I�ɂ���ׂ��Ȃ��āE�E�E�BWindows�����u���b�N�{�b�N�X������A���A���G�ŁA�������A�o�[�W�����ɂ�肩�Ȃ�Ⴄ�Ƃ�����ۂ����邩��ł��B����Ȍo��������ƁA������������V�X�e���ȊO�́A�ǂ����Ă�����Řb���Ă��܂��܂��B�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C�������́A�V�X�e���Ƃ��đ�����Ƃ���Ȋ����ɂȂ�̂ł��B

�@�ł́A�܂��I

2024�N10��21��

�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C��3.0�@�[3�����[�@�`�Z�L�����e�B�������`

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@����́A�v���Ԃ�ɓ����ɂ���ɂ��ւ�炸�A10���Ԉȏ�Q�Ă��܂��A�u���O�̍X�V�����邱�Ƃ��ł��܂���ł����B�����A�����1�����߂����Ă݂āA1�T�Ԃ�1�����炢�͂���ȓ����K�v���Ȃ��Ċ����Ă��܂��B����A���j�����猎�j����10���Ԃ��炢�Q���������낤���Ȃ��Ďv���Ă��܂��B�y�A���j����������Ɛf�f�m�̎���������̂ŁA���̓��ɋx�ނ̂̓��Y���I�ɂ��܂�悭�Ȃ�����A���j���ɂ��܂��B

�@�ł́A����ȁA���̗����̃u���O�ł����A��������\�肾�����A�Z�L�����e�B�Ɋւ��邨�b�������܂��傤�I

[�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C��]

�@2022�N��������S�m�ێx���m��Web���C�ŕp�ɂɏo�Ă����L�[���[�h�ɁA�u�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���v������܂��B2023�N�x�̌��C�͂��܂�o�Ă��Ȃ������̂ł����A�����A�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C�����́ADX�̕����m���x���オ��A��������₷���Ȃ������炩������܂���B�����A���̏d�v���͎���ꂽ�킯�ł͂Ȃ��A2015�N12��28���ɏ��ł��o�e����Ă���Aver3.0�́A2023�N3���Ƀ����[�X����A���Ȃ���Ƃɂ�����Z�L�����e�B�ɏd�v�Ȗ������ʂ����Ă���Ǝv���܂��B

�@�N���ɍۂ��ACSIRT�����悤�ƍl���Ă��܂��B����CSIRT�����H���悤�Ƃ����ꍇ�A���ɏd�v�ȃK�C�h���C���ł��B���̂��߁A���̃u���O���T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���������̂Ɠ����ɁA�m�������L����������Љ�邱�Ƃɂ��܂����B

[�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���Ƃ́H]

�@�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���̑Ώۂ́A���{�����̂��ׂĂ̊�Ƃł��B�����āA���̒��ł��A�^�C�g�������������悤�ɁA�o�c�҂��^�[�Q�b�g�ɂ��č��肳��܂����B

�@���̓��e�́A�T�C�o�[���X�N���o�c�҂��o�c�ۑ�ƔF�����A�K�ȑ���u���邱�ƂŁA���Ƃ̌p������M�������m�ۂ��邱�Ƃɂ���܂��B��̓I�ɂ́A�u3�����v�A�y�ьo�c�҂����Z�L�����e�B������{�����ł̐ӔC�҂ƂȂ�S�������iCISO���j�Ɏw�����ׂ��u�d�v10�����v���܂Ƃ߂��Ă��܂��B

[�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C����3����]

�@�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C����3�����́A��ƌo�c���X�N�ւ̑�������A�c�_����ɂ�����A�l�����ׂ��������L�ڂ���Ă��܂��B�ȉ��́A�o�ώY�ƏȂ���o�Ă���A�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C������̔����ł��B

❶�o�c�҂́A�T�C�o�[�Z�L�����e�B���X�N�����Ђ̃��X�N�}�l�W�����g�ɂ�����d�v�ۑ�ł��邱�Ƃ�F�����A����̃��[�_�[�V�b�v�̂��Ƃő��i�߂邱�Ƃ��K�v

❷�T�C�o�[�Z�L�����e�B�m�ۂɊւ���Ӗ���S������ɂ́A���Ђ݂̂Ȃ炸�A�����O�̋��_�A�r�W�l�X�p�[�g�i�[��ϑ��擙�A�T�v���C�`�F�[���S�̂ɂ킽��T�C�o�[�Z�L�����e�B��ւ̖ڔz�肪�K�v

❸�����y�ыً}���̂�����ɂ����Ă��A���ʓI�ȃT�C�o�[�Z�L�����e�B������{���邽�߂ɂ́A�W�҂Ƃ̐ϋɓI�ȃR�~���j�P�[�V�������K�v

LRM������Ђ̃T�C�g�ɂ́A�ȉ��̂悤�Ȍ`�ŗv��Ă��܂��B

❶���[�_�[�V�b�v�̔���

❷�T�v���C�`�F�[���Z�L�����e�B�̋���

❸�W�҂Ƃ̐ϋɓI�ȃR�~���j�P�[�V����

�@❶�̃��[�_�[�V�b�v���̔����́A���Z�L�����e�B�K�o�i���X�ŋL�ڂ���Ă���ʂ�A���Z�L�����e�B��̓����������サ���̐ӔC���o�c�w�ɂ���ƒ�`���Ă��܂��B���̒�`���ꂽ���̓��e���哱���������Ď��{����Ƃ������Ƃ��Ӗ����Ă���̂��Ǝv���܂��B

�@❷�́A���܂萢�Ԉ�ʂɂ͒m���Ă��Ȃ��̂ł����A�e(��)��Ђ��_�������Ƃ��đ����̂��A�T�v���C�`�F�[���U�����ƌ����Ă��܂��B�ǂ�ȍU�����[�I�Ɍ����ƁA�q��Ђ���e(��)��Ђ��U������Ƃ��������̂ɂȂ�܂��B�Ȃ�Ŏq��Ђ��炩�Ƃ����ƁA�e��Ђ́A�Z�L�����e�B�ɂ��Ă��\���ɔ�p�������A�Ј�������\�����A�U������ɂ́A���Ȃ�n�[�h���������Ȃ��Ă��܂��B�������A�q��Ђ́A�����I�ɂ��A���ԓI�ɂ��e(��)��Ƃقǂ����邱�Ƃ��ł����A�U���҂��炷��ƍU�����₷���̂ł��B����Ȑe�Ǝq�̊Ԃ̃l�b�g���[�N�͒ʏ�Ȃ����Ă��܂��B���̂��߁A�q��Ђ���e(��)��Ђւ̍U�����������Ă��܂��̂ł��B���̍U�������A�T�v���C�`�F�[���U���ƌ����Ă��܂��B���̍U����O���ɓ��ꂽ1�������Ǝv���܂��B

�@

�@❸�́A�ŐV�̃Z�L�����e�B���������邽�߂ɕK�v�s���ȁA�W�҂��w���܂��B����́ACISO�݂̂Ȃ炸�A�Г��̃Z�L�����e�B�W�ҁA�O���ł́AIPA�AJPCERT/CC���w���܂��B���̊W�҂̐l�����ƁA�ٖ��ȃR�~���j�P�[�V�������Ƃ邱�Ƃ����߂Ă��܂��B

[���Ƃ���]

�@���Z�L�����e�B�K�o�i���X�AISO 27001�ANIST�t���[�����[�N�ȂǁA���낢��ȋK��A�K�C�h���C���Ȃǂ�����݂����Ă��āA���ɐ������ɂ����̂ł����A���̕����ɂ��ẮA�����������܂��B�����ł́A���낢��ȃt���[�����[�N�A��A�K��A�K�C�h���C��������A���낢��֘A�������Ă���Ƃ��炢�̗����ł����Ǝv���܂��B���ׂĂ��������ɁA�ڂ���Ȃ�Ă��Ƃ����邩������܂���B

�@������S�m�ێx���m�̎����ł��o�肳���̂ł����A�t���[�����[�N�A��A�K��A�K�C�h���C���Ȃǂ̎��ʂ��ނ��������A�ǂ�ɂǂ�Ȃ��Ƃ�������Ă���̂��o����̂ɔ��ɋ�J�����L��������܂��B������S�m�ێx���m�̎����ł́A�T�v�Ƃ��̈Ⴂ���炢�����o���Ă��܂���ł������A���̏������āA�[���m���ɂł���ƍl���Ă��܂��B

�@�ł́A�܂��I�I�I

���T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���Ƃ́H���̓��e��O����(LRM�������)

https://www.lrm.jp/security_magazine/cybersecurity_guideline/

���T�C�o�[�Z�L�����e�B�o�c�K�C�h���C��ver3.0(�o�ώY�Ə�)

https://www.meti.go.jp/policy/netsecurity/downloadfiles/guide_v3.0.pdf

2024�N08��26��

DX�@�`�Z�L�����e�B�������`

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@�{���́A�Z�L�����e�B�Ɋւ��邨�b���ł��B���Ƃ����Ȃ���ADX�Ȃ̂ł����E�E�E�B�Ȃ�ŃZ�L�����e�B�̘b������̂�DX�Ȃ̂��A���̉���͌�ɂ��āA�܂���DX�Ƃ͉��Ȃ̂��A�o�ώY�Ə�����2018�N�ɏo�e���ꂽDX���|�[�g����Љ�Ă����܂��B

��DX�̒�`

�@DX�Ɋւ��Ă͑����̘_��������ł��������Ă��邪�A���ł��AIT��咲����Ђ�IDC Japan ������Ђ́ADX�����̂悤�ɒ�`���Ă���B��1

�@��Ƃ��O���G�R�V�X�e���i�ڋq�A�s��j�̔j��I�ȕω��ɑΉ����A�����G�R�V�X�e���i�g�D�A�����A�]�ƈ��j�̕ϊv���������Ȃ���A��R�̃v���b�g�t�H�[���i�N���E�h�A���r���e�B�A�r�b�O�f�[�^�^�A�i���e�B�N�X�A�\�[�V�����Z�p�j�𗘗p���āA�V�������i��T�[�r�X�A�V�����r�W�l�X�E���f����ʂ��āA�l�b�g�ƃ��A���̗��ʂł̌ڋq�G�N�X�y���G���X�̕ϊv��}�邱�Ƃʼn��l��n�o���A������̗D�ʐ����m�����邱��

�@����ɁAIDC�Ђ́A���݁A����I�Ƀf�W�^���C�m�x�[�V�����������A�g�債�AIT�ƐV���ȃr�W�l�X�E���f����p���č\�z�����u�C�m�x�[�V�����̊g��v�̎����ɂ���A�Ƃ�����ŁA

�@��Ƃ������c�邽�߂̌��́ADX�����������3�̃v���b�g�t�H�[����̃f�W�^���C�m�x�[�V�����v���b�g�t�H�[���̍\�z�ɂ����āA�J���҂ƃC�m�x�[�^�[�̃R�~���j�e�B��n�����A���U����������i�ރN���E�h2.0�A������G���^�[�v���C�Y�A�v���P�[�V������AI���g�p�����p�[�x�C�V�uAI�A�}�C�N���T�[�r�X��C�x���g�쓮�^�̃N���E�h�t�@���N�V�����Y���g�����n�C�p�[�A�W���C���A�v���P�[�V�����A��K�͂ŕ��U�����M������ՂƂ��Ẵu���b�N�`�F�[���A������AR/VR�ȂǑ��l�ȃq���[�}���f�W�^���C���^�[�t�F�[�X�Ƃ�����IT�����͂ɐ������邩�ɂ������Ă��܂��B

��1 �i�o�T�jJapan IT Market 2018 Top 10 Predictions: �f�W�^���l�C�e�B�u��Ƃւ̕ϊv - DX�G�R�m�~�[

�ɂ����ăC�m�x�[�V���������I�Ɋg�傹��, IDC Japan �v���X�����[�X, 2017�N12��14��

(DX���|�[�g�@�o�ώY�Ə�)

�܂��`�A�V�X�e���Ɍg����Ă���l�Ԃ����Ă��悭������Ȃ��P�ꂪ��������Ă��܂��B

[�Ӗ��s���ȕ�������ǂ���]

�@��x�����ƓǂނƁA����P�ꂪ�������Ċ������̂ł����A2�x�ڂ�������ǂނƂ����ł��������Ƃ�������܂��B�����A����ł��Ӗ��s���ȒP�ꂪ����̂ŁA�܂��́A���̒P��̈Ӗ��ׂ�Ƃ��납��n�߂Č��܂��傤�I

�@�ȉ��́AChatGPT�ɕ��������e�ɂȂ�܂��B

���N���E�h2.0�iCloud 2.0�j

�@�N���E�h2.0�́A�]���̃N���E�h�R���s���[�e�B���O����i������������̃N���E�h�T�[�r�X�̊T�O���w���܂��B����ɂ́A�}���`�N���E�h�i�����̃N���E�h�T�[�r�X�v���o�C�_�[��g�ݍ��킹�Ďg�p����j��n�C�u���b�h�N���E�h�i�I���v���~�X�ƃN���E�h��g�ݍ��킹��j�ȂǁA���_��ō��x�ȃN���E�h�^�p���܂܂�܂��B�܂��A�N���E�h�l�C�e�B�u�A�v���P�[�V�����̊J����AAI��@�B�w�K�̊��p���܂܂�邱�Ƃ�����܂��B

���p�[�x�C�V�uAI�iPervasive AI�j

�@�p�[�x�C�V�uAI�́A������ꏊ�ɍL����AI�Z�p���w���܂��B����ɂ́A��Ƃ���퐶���̂��܂��܂ȏ�ʂ�AI���L���Z�����A���R�Ȍ`�ŗ��p�������w���܂��B��̓I�ɂ́AIoT�f�o�C�X�A�X�}�[�g�z�[���A�r�W�l�X�v���Z�X�̎������Ȃǂ�AI�����p����邱�Ƃ��Ӗ����܂��B

���}�C�N���T�[�r�X�iMicroservices�j

�@�}�C�N���T�[�r�X�́A�\�t�g�E�F�A�A�[�L�e�N�`���̈�`�ԂŁA�A�v���P�[�V�������̏����ȓƗ������T�[�r�X�i�}�C�N���T�[�r�X�j�ɕ������ĊJ��������@�ł��B�e�}�C�N���T�[�r�X�͓���̋@�\�ɓ������Ă���A�Ɨ����ĊJ���A�f�v���C�A�X�P�[�����邱�Ƃ��\�ł��B���̃A�v���[�`�́A�A�W���C���J����DevOps�̓����ɓK���Ă���A�V�X�e���̏_��ƃX�P�[���r���e�B�����߂܂��B

���n�C�p�[�A�W���C���A�v���P�[�V�����iHyper-Agile Applications�j

�@�n�C�p�[�A�W���C���A�v���P�[�V�����́A���ɐv�����_��ɕύX��X�V���\�ȃA�v���P�[�V�������w���܂��B����́A�]���̃A�W���C���J����@������ɋ����������̂ł���A�p�ɂȃ����[�X�T�C�N����p���I�ȉ��P���\�ɂ��܂��B���̂悤�ȃA�v���P�[�V�����́A�ω��̑����s�����ڋq�̃j�[�Y�ɑ����ɑΉ��ł���悤�ɐv����Ă��܂��B

[DX�̒�`�̍l�@]

�@DX�̒�`�ƋL�ڂ���Ă���A�O���������{����`�ƔF�����Ă���L�q�ɂȂ�܂��B���̕������Ӗ�ƁA

�u�V���ȋZ�p����n�����ꂽ�r�W�l�X���A�V���Ȍڋq�̌��݂����A���ݏo���ꂽ�̌��ɂ��V���ȉ��l�����ݏo�����B���̉��l�������D�ʂƂȂ�A�m�����邱�Ƃɂ��s��ɂ�����D�ʐ��ݏo���v

���Ƃ������ł��傤���H���̉��l�ς́A��ʓI�ɂ��u�����h���l�Ƃ����Ă�����������܂���B

[����̉ۑ�]

�@DX���i�ɂ����āA����̖��Ƃ��āA���ЂŕۗL���Ă����K�V�[�V�X�e���������Ă��܂��B��ۂƂ��ẮA���̕������ő�ŁA���̖��͂����������Ƃ��Ȃ��Ƃ�������ۂł��B�ꕾ�ɂȂ邩������܂��E�E�E�E�B

�@�ł́A��̓I�Ƀ��K�V�[�V�X�e���ɂǂ�Ȗ�肪����̂�DX���|�[�g�����L���܂��B

�E�h�L�������g����������Ă��Ȃ����ߒ����Ɏ��Ԃ�v����

�E���K�V�[�V�X�e���Ƃ̃f�[�^�A�g������

�E�e��������ɂ킽�邽�ߎ����Ɏ��Ԃ�v����

�@���Z�p�ʂ̘V�����A�V�X�e���̔�剻�E���G���A�u���b�N�{�b�N�X��������

�E�e���Ƃ̌ʍœK����D�悵�Ă������߁A��ƑS�̂̍œK�����}���Ȃ�����

�@���f�[�^�E��Y�𐔑����ۗL���Ă���ɂ��ւ�炸�A�A�g������A���p������Ă��Ȃ��B

�E���K�V�[�V�X�e���̖����o�c�ۑ�Ƃ��āA�^���ʂ�����g�܂Ȃ��܂��Ԃ��o�߂��Ă��܂��Ă���B

�E�X�N���b�`�i�����̐��i�␗�`���𗬗p�����ɁA�܂������V�K�Ƀ[������J�����邱�Ɓj�ő�K�͊J�����s���Ă����l�ނ͊��Ɍ��ꂩ���������ǖʂ��}���Ă���A���ɑ����̊�Ƃɂ����ău���b�N�{�b�N�X�����Ă���B

�E�V�X�e���X���́A�V�X�e���̉��l�͍��߂��邪�A�o�c�҂��猩�ĉ��l�������ɂ����B�E�����I�ȃ��X�N�͂����Ă��������ɂ����B

�E����͖��Ȃ��ғ����Ă��邽�߁A�N�������Ă��Ȃ��B

�����ʂƂ��Ė���摗��ɂ��Ă��܂��B

�E���C�v���W�F�N�g�͔�r�I������v���A���R�X�g�������͂Ȃ��B����̎d�l�����S�ɓ��P���邱�Ƃ͍���ł���A���ʓI�ɏ]�O���g�����肪�����Ȃ邱�Ƃ����Ȃ��Ȃ��i�Ⴆ�p�b�P�[�W�ɒu��������ꍇ�j�B

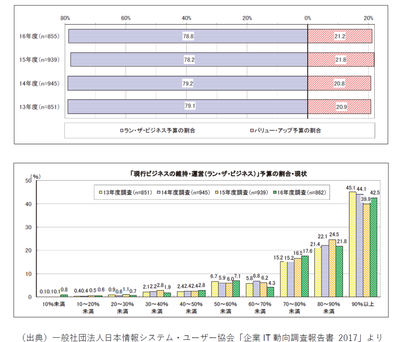

�E�䂪����Ƃ�IT�֘A�\�Z��80%�͌��s�r�W�l�X�̈ێ��E�^�c�i�����E�U�E�r�W�l�X�j�Ɋ��蓖�Ă��Ă���B

�ȂA�{���{�����Ċ����ł��ˁE�E�E�B�ȏ�̏𐔒l����m�F���邱�Ƃ��ł��܂��B�E�L�̎������A2018�N��DX���|�[�g����ł��B

[���Ƃ���]

�@�����Ȃ������ƁA�����āA��x�ǂ����ł́A�Ȃ��Ȃ��ǂ��܂Ƃ߂�̂��A�l�����܂Ƃ܂�Ȃ��̂ŁA�����͂��̕ӂɂ��܂��B

�@�ȑO�A����s��1970�N����V�X�e���X���ł����ɔY��ł���Ƃ����b�������Ƃ�����܂������A����������100%�M���Ă��܂���ł����B�����A����̌o�ώY�ƏȂ���̕�����ǂ�ŁA���������e��M���邱�Ƃ��ł��܂��B

�@�Ȃ��A�ȏ�̕��͂́A2018�N9��7���Ƀ����[�X���ꂽ��1�ł���̒������ʂł��B������ׂ��Ƃ���ADX���|�[�g�́A��2.2�ł܂Ń����[�X����Ă���A��������2018�N����4�N�����Ă���̂ŁA�����|�[�g��ǂނ��Ƃ����A�{���̈�ۂ��ς�邩������܂���B

�@�{���APHP���R���X�g���N�^�Ɋւ���C�����I���A��������JavaScript�̖{�i�I�Ȑ����ɓ���܂��B���o���鉽��������A�������D�悵�܂����A�Ȃ���A��������DX�Ɋւ��郌�|�[�g���u���O�Ƃ��Ă܂Ƃ߂Ă��������Ǝv���܂��B

�@�ł́A�܂��I

��DX���|�[�g(�o�ώY�Ə�)

https://www.meti.go.jp/shingikai/mono_info_service/digital_transformation/20180907_report.html

2024�N01��09��

�G���e�b�g�@�`�Z�L�����e�B�������`

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@�{���́A2014�N���痬�s���Ă����G���e�b�g�Ƃ����}���E�F�A�ɂ��Č�Љ�܂��B�}���E�F�A�Ƃ́A�E�C���X�A���[���A�g���C�̖ؔn�A�X�p�C�E�F�A�A�A�h�E�F�A�A�����T���E�F�A�ȂǕ��������Ƃ����鈫�ӂ̃v���O�����̑��̂ł��B

�@����ł́A�ǂ�ȃ}���E�F�A�Ȃ̂ł��傤���H���IPA�������Ă���̂ŁA�m�F���Ă݂܂��傤�I

[�ǂ�ȃ}���E�F�A]

�@�G���e�b�g�́A���낢��Ȏg�p�̕��@�͂���悤�ł����A�����̏ꍇ�́A�l�̋�s�֘A�̏��A�Ⴆ�A�����̃A�J�E���g���A�N���W�b�g�J�[�h�Ɋւ�����Ȃǂ𓐒����A���K����悷�邽�߂ɗ��p���Ă��܂��B2014�N���疢���ɗ��s���Ă���w�i�ɂ́A���K�I�ȃC���Z���e�B�u���G���e�b�g�̋Z�p�I�Ȑi��������悤�ł��B

[�ǂ�����Ċ�������H]

�@�������@�́A�\�[�V�����G���W�j�A�����O�ł��B��Ƀ��[�������p����邱�Ƃ������悤�ł��BIPA�ŏЉ��Ă�����@�́A���[���ɓY�t���ꂽWord��Excel�̃}�N�����g�����������@�ł��B�����A����͈��ł���A���������悤�Ǝv���Ȃ�A���[���{������URL�����ǂ���@���g�p���邩������܂��AUSB�Ȃǂ��g�p���Ċ���������O���[�v�����邩������܂���B����́A�����܂ň��Ȃ̂ŁA�[���g���X�g�̃Z�L�����e�B�ӎ��őΉ����邱�Ƃ���ł��B

[�����Ǐ�]

�@�N���C�A���g�����������ꍇ��������͔̂��ɍ���炵���ł��B�����A�ȉ��̏Ǐ���邱�Ƃ�����܂��B

�@�p�t�H�[�}���X�̒ቺ

�A�s�R�ȃl�b�g���[�N����

�B�ُ�ȃv���Z�X��t�@�C���̑���

�C�s���ȃ��[���̑��M

[��]

�@�ł́A��ɂ��ẮAChatGPT�ɉ�����Ă��炢�܂��傤�I

❶�Z�L�����e�B�\�t�g�E�F�A�̎g�p

�@�M�����̍����A���`�E�C���X�E�A���`�}���E�F�A�\�t�g���g�p���A�V�O�l�`���x�[�X�̌��m�����łȂ��A�q���[���X�e�B�b�N���͂�@�B�w�K�Ȃǂ̍��x�Ȍ��m�Z�p��������\�t�g�E�F�A��I�����܂��B

❷�V�X�e���ƃ\�t�g�E�F�A�̃A�b�v�f�[�g

�@�I�y���[�e�B���O�V�X�e���A�u���E�U�A�Z�L�����e�B�\�t�g�A���̑��̃\�t�g�E�F�A���ŐV�̏�Ԃɕۂ��܂��B�Z�L�����e�B�p�b�`��A�b�v�f�[�g�����ꂽ�瑁�}�ɓK�p���܂��B

❸�X�p�����[���ւ̌x��

�@�s�R�ȃ��[������N���J���Ȃ��悤�ɂ��A���ɑ��M�҂��s���ŁA�s�R�ȓY�t�t�@�C�����܂܂�Ă���ꍇ�ɂ͒��ӂ��K�v�ł��B

❹�l�b�g���[�N�g���t�B�b�N�̊Ď�

�@�s�R�ȃl�b�g���[�N�A�N�e�B�r�e�B���Ď����A�ُ�ȃg���t�B�b�N�����o���ꂽ�ꍇ�͑��}�ɒ����Ƒ���s���܂��B

❺���[�U�[����

�@���[�U�[�ɑ��ăZ�L�����e�B�ӎ������コ���邽�߂̋�����s���܂��B�s�R�ȃ����N��Y�t�t�@�C���ɂ͐T�d�ɂȂ�悤�[�����܂��B

❻�l�b�g���[�N�Z�O�����e�[�V����

�@�l�b�g���[�N���ŃZ�O�����g���쐬���A�Z�O�����g���ƂɃA�N�Z�X������������邱�ƂŁA�G���e�b�g�̊������L����ɂ����Ȃ�܂��B

�@���Ȃ݂ɁAIPA����͈ȉ��̂悤�ȑ�Ă���Ă��܂��B

�E�Ɩ��Ŏg�p���Ȃ��`���̃t�@�C�����Y�t���ꂽ���[���́A��M�����ۂ���B

�E�Ɩ��Ń}�N���@�\���g�p���Ȃ��ꍇ�́A����������B

�E���M�h���C���F�����p�������[���t�B���^�����O�����{����B

�E�E���i���[�U�[�j�ɑ��āA�s�R�ȃ��[���Ɋւ��钍�ӊ��N��Z�L�����e�B��������{����B

�E�E���i���[�U�[�j���s�R�ȃ��[������M�����ꍇ��A����ēY�t�t�@�C�����J���Ă��܂����ꍇ�̑��k�E������ݒu���A�s���̎��Ԃɐv���ɑΉ��ł���悤�ɏ������Ă����B

�`�����`�@IPA

�@�Ȃ��A�E�C���X�\�t�g�����Ă���Έ��S�Ƃ����킯�ł͂Ȃ��A���̃E�C���X��\�t�g���������G���e�b�g������悤�ł��B���ɁA�p�^�[���t�@�C���^�̃E�C���X��\�t�g�͔������x���\��������܂��B���̂��߁AChatGPT���w�E���Ă���ʂ�A�ȉ��̃^�C�v�̃E�C���X��\�t�g�̓������]�܂�܂��B

�@�q���[���X�e�B�b�N����

�A�r�w�C�r�A����

�B�T���h�{�b�N�X����

�C�@�B�w�K

[���Ƃ���]

�@��������S�Ȃ�Ă��Ƃ͂���܂���B�_��ꂽ��A�܂�90%�ȏ�̊m���Ŋ������Ă��܂��ƍl�������������ł��傤�H���̂��߁AChatGPT���w�E����悤�ȑ�͓��R�s���Ƃ��āA���������ꍇ�A�ǂ̂悤�Ȃ��Ƃ�����̂����O�Ɍ��߂Ă������Ƃ���ł��B

�@�����āA�����シ���ɕ��y���A�Ɩ����ĊJ�ł���悤�ȑ̐����Ƃ邱�Ƃ��d�v�ł��B

�@�U���҂͂��Ȃ蓪�������͕̂�����̂ł����A���̓��]�E�E�E�B�����̗��v�ɗ��p���Ăق����Ǝv���͎̂������ł͂Ȃ��Ǝv���܂��B

�@�ł́A�܂��I

��Emotet�i�G���e�b�g�j�̊T�v(IPA)

https://www.ipa.go.jp/security/emotet/index.html

��Emotet�i�G���e�b�g�j�U���̎��(IPA)

https://www.ipa.go.jp/security/emotet/attack.html

��Emotet�i�G���e�b�g�j��(IPA)

https://www.ipa.go.jp/security/emotet/measures.html

2023�N11��17��

���Z�L�����e�B10�勺�� 2023�@�`�Z�L�����e�B�������`

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@�����́A�J�E�E�E�B�J�T�ȋ��j���ł��B

�@���ʂ�A�ߑO���Ƀu���O���X�V���Ă��܂��B�����A����A�肪�x���Ȃ������Ƃ�����A���͑����N����܂���ł����B�\��̐������Y���ɂȂ�ɂ͎��Ԃ������肻���ł��B�����͖�x���Ȃ�悤�ȗv���͂Ȃ��̂ŁA�����Q��Ƃ����Ƃ��납��n�߂܂��傤���H

[���Z�L�����e�B10�勺�� 2023]

�@���N����Љ���A���Z�L�����e�B10�勺�Ђɂ��āA���N�����Ă����܂��傤�B

�@�{���́AIPA�������Ă���A�ȉ��̂悤�ɂȂ��Ă��܂��B

�@���Ƃ��ẮA�l�Ƒg�D�ŕ����ďЉ�Ă��܂��B

�y�l�z

1�ʁ@�t�B�b�V���O�ɂ��l��̍���(�O�N��1��)

2�ʁ@�l�b�g��̔�掁E�����E�f�}(�O�N��2��)

3�ʁ@���[����SMS�����g���������E���\�̎���ɂ����K�v��(�O�N��3��)

4�ʁ@�N���W�b�g�J�[�h���̕s�����p(�O�N��4��)

5�ʁ@�X�}�z���ς̕s�����p(�O�N��5��)

6�ʁ@�s���A�v���ɂ��X�}�[�g�t�H�����p�҂ւ̔�Q(�O�N��7��)

7�ʁ@�U�x���ɂ��C���^�[�l�b�g���\(�O�N��6��)

8�ʁ@�C���^�[�l�b�g��̃T�[�r�X����̌l���̐ގ�(�O�N��8��)

9�ʁ@�C���^�[�l�b�g��̃T�[�r�X�̕s�����O�C��(�O�N��10��)

10�ʁ@�����N���b�N�������̕s�������ɂ����K��Q(���O)

�y�g�D�z

1�ʁ@�����T���E�F�A�ɂ���Q(�O�N��1��)

2�ʁ@�T�v���C�`�F�[���̎�_�����p�����U��(�O�N��3��)

3�ʁ@�W�I�^�U���ɂ��@�����̐ގ�(�O�N��2��)

4�ʁ@�����s���ɂ����R����(�O�N��5��)

5�ʁ@�e�����[�N���̃j���[�m�[�}���ȓ�������_�����U��(�O�N��4��)

6�ʁ@�C���v���O�����̌��J�O��_���U���i�[���f�C�U���j(�O�N��7��)

7�ʁ@�r�W�l�X���[�����\�ɂ����K��Q(�O�N��8��)

8�ʁ@�Ǝ㐫��̌��J�ɔ������p����(�O�N��8��)

9�ʁ@�s���ӂɂ����R�������̔�Q(�O�N��10��)

10�ʁ@�ƍ߂̃r�W�l�X���i�A���_�[�O���E���h�T�[�r�X�j(���O)

[�l�̏��Z�L�����e�B10�勺��]

�@��{�I�ɋ��Ђ͕ς���Ă��܂���B1�ʁ`9�ʂ܂ł͕s�����Č��������ł��B���N���獡�N�ɂ����ď��������ڂ́A9�ʂ������C���^�[�l�b�g�o���L���O�ł��B�̂ƈ���Č���s�̃V�X�e�����C���^�[�l�b�g��Ɍ��J����Ă���ł��B�Z�L�����e�B�I�ɖh�䂳��Ă���Ƃ͌����A�܂��܂������Ǝv���܂��B�����L���O�ɂ͌f�ڂ���Ă��܂��A�C�����ĉ������B

�@�����ƌ�����ۂł����A2�̗v���ɕ��ނł��܂��B1�ڂ�IT���e���V�[�̕s���E�E�E�B2�ڂ��@���̒m���s���ł��B

�@IT���e���V�[�̕s���ł́A�\�[�V�����G���W�j�A�����O�Ȃǂ̎�@�ɂ��_���Ă���ƌ�������ۂ�����܂��B

�@�@���m���̕s���Ƃ��������ł́A2�ʂ̃l�b�g��̔�掁E�����E�f�}(�O�N��2��)��10�ʂ̃����N���b�N�������̕s�������ɂ����K��Q(���O)�̏��炻�������܂��B

�@

�@�����A���Ђ����炻���Ƃ���Ȃ�AIT���e���V�[�����߁A���A�@����m��A���Ђ���܂�A�܂��͂Ȃ��Ȃ�̂�������܂���B

[�g�D�̏��Z�L�����e�B10�勺�Ё@�`�Z�L�����e�B�z�[���`]

�@�g�D�̏��Z�L�����e�B�́A4�ɕ��ނł��܂��B�Z�L�����e�B�z�[���A�����ƍs�A�\�[�V�����G���W�j�A�����O�A�������ƍ߂̃r�W�l�X���Ƃ���4�ł��B

�@�Z�L�����e�B�z�[���́A������S�m�ێx���m�Ȃǂ̗͂���āA�Ȃ��������ōl���邵���Ȃ��悤�ł��B�����[���̂́A�T�v���C�`�F�[���̎�_�����p�����U��(�O�N��3��)��2�ʂɂ͂����Ă���Ƃ������ƁE�E�E�B

�@�ǂ�ȍU�����������ƁA��ʓI�ȃ��f���ƌ������ƂɂȂ�܂����A�q��Ђ���e��Ђ̃l�b�g���[�N�ɃA�N�Z�X���U�����܂��B�Ȃ��A�q��ЂȂ̂��H����́A�K�͂̏������q��Ђ́A�Z�L�����e�B�ɂ����������邱�Ƃ��ł����A�Ǝ㐫������Ă��錻������������m�邱�Ƃ��ł��܂��B�悤�́A������������Z�L�����e�B�����߂邱�Ƃ��ł��܂��B

�@�[���E�g���X�g�A�悤�͂��ׂĂ̒ʐM���^���ƌ������l�������嗬�ƂȂ��Ă��Ă��錻�݃Z�L�����e�B��p�͍����Ȃ邱�Ƃ͂����Ă��A�����Ȃ邱�Ƃ͂Ȃ��ł��傤�H���̂悤�ȏ́A���ꂩ�炸�`���Ƒ����̂�������܂���B

[�g�D�̏��Z�L�����e�B10�勺�Ё@�`�����ƍs�`]

�@�����ƍs�����ꍇ�A�s���̃g���C�A���O���Ƃ������t�ʼn������邱�Ƃ�����܂��B

�@�s���̃g���C�A���O���Ƃ́A3�̗v�f���������Ƃ��ɁA�l�͕s���s�ׂ��Ƃ��Ă��܂��B����́A

���@

�@��

������