�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@�{���́A���j���Ƃ������ƂŁA�Z�L�����e�B�ɂ��Ă̂��b�ł��B

�@�O��̃u���O�ł́A�T�C�o�[�E�t�B�W�J���E�Z�L�����e�B��t���[�����[�N(CPFS)�̊T�v�ɂ��Ċw�т܂����B�����āA�{���́A�o�ώY�ƏȂ���o�Ă���CPFS���ו��܂œǂ݁A�C�Â������ƂȂǂ�������\��ł������A�܂��ǂ߂Ă��Ȃ��ł��B������ƁA�肪���Ȃ������Ƃ����̂������ȂƂ���ł��B�{�h��ɂ��܂����́A�Y�ꂸ�������ǂ݁A�����ׂ����e���������܂�����A�������Ă��������܂��B

[�T�C�o�[�Z�L�����e�B�t���[�����[�N(CSF)]

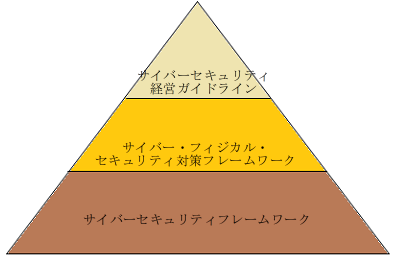

�@�O��̃Z�L�����e�B�̕��ɂ����āACPFS�́A�uSociety5.0�v�ɂ�����Z�L�����e�B��̑S�̑������A�Y�ƊE������̑�Ɋ��p�ł���Z�L�����e�B������܂Ƃ߂��t���[�����[�N�ł���̂Ɠ����ɁA�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���̎x���c�[���Ƃ��āA�g�D�̃K�o�i���X�̊m�ۂɗL���Ɋ��p�ł���Ƙb���Ă��܂����B�����āA�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���ɂ�����CPFS�̂��̖����́A�o�c�w�ƌ���̉˂����Ƃ��āA�Z�L�����e�B�Ɋւ���o�c��̎��_�ƌ��ꃌ�x���̎����w�j�����т���������ʂ����܂��B

�@���̏́A�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���́A��Ƃ̃Z�L�����e�B�̋������s����悤�A�o�c�҂����[�_�[�V�b�v�����A�T�v���C�`�F�[�����܂߂��S�Ђ̃Z�L�����e�B�̋������X�e�[�N�z���_�ƑΘb���Ȃ��痦�悵�Ď��{����Ƃ�������ƌo�c�̊ϓ_����܂Ƃ߂�ꂽ���̂ł����B�����āACPFS�́A�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C���̃t���[�����[�N�Ƃ��ċ@�\����悤�ɁA�Y�ƑS�̑��𑨂��A�Љ���̕ω��ɔ����T�C�o�[�U���̋��Ђ̑���ɑΉ��o����悤�ɂ܂Ƃ߂�ꂽ���m�ŁA����́A�Y�ƍ\���̊ϓ_����܂Ƃ߂�ꂽ���m�Ƃ����܂��B

�@�����āA�@�\�I�ȑ��ʂ���܂Ƃ߂�ꂽ�����Ƃ��āAIPA�ł́A�č������W��������(NIST)�u�T�C�o�[�Z�L�����e�B�t���[�����[�N(�ȍ~�uCSF�v�Ƃ���)�v�𐄏����Ă��܂��B

�@�ł́A����́ANIST�����肵���A�g�D�̃T�C�o�[�Z�L�����e�B���X�N�Ǘ��Ƒ���x�����邽�߂̕�I�ȃt���[�����[�N�ɂ��Č��čs�������Ǝv���܂��B

�@�Ȃ��A���̃t���[�����[�N�́A���ɏd�v�C���t�����Ǝ҂�Ώۂɐv����Ă��܂����A�Ǝ��K�͂��킸�A���L���g�D�ŗ��p�\�ł��B

[CSF�Ƃ́H]

�@�ł́A����CSF�Ƃ͂ǂ̂悤�Ȃ��̂Ȃ̂��AChatGPT�ɉ�������Ă��炢�܂��傤�B

�@NIST�T�C�o�[�Z�L�����e�B�t���[�����[�N (NIST Cybersecurity Framework, CSF) �́A�č������W���Z�p������ (National Institute of Standards and Technology, NIST) �ɂ���č��肳�ꂽ�T�C�o�[�Z�L�����e�B�̂��߂̃K�C�h���C���ł��B���ɁA��Ƃ�g�D�����ʂ���T�C�o�[���X�N���Ǘ����A���V�X�e���̃Z�L�����e�B���������邽�߂̃x�X�g�v���N�e�B�X����܂��B

❶�t���[�����[�N�̖ړI

�E�T�C�o�[�Z�L�����e�B�̕W�������ꂽ�A�v���[�`��B

�E��Ƃ̃��X�N�Ǘ��\�͂̌�����x���B

�E�l�X�ȋƎ��K�͂̑g�D������̃j�[�Y�ɉ����ď_��ɍ̗p�\�B

�E���I����і��ԑg�D�Ԃł̋��ʌ����B

❷�t���[�����[�N�̍\��

�@NIST CSF�͈ȉ���3�̎�v�\���v�f�Ő��藧���Ă��܂��F

�@�t���[�����[�N�R�A (Framework Core)

�Z�L�����e�B����I�ɑ����邽�߂�5�̋@�\�ƃJ�e�S������\������܂��B

1)Identify (����):

�@���Y�A���X�N�A�Ǝ㐫�A�@�I�`���Ȃǂ���肵�A�g�D�̃Z�L�����e�B��Ղ��\�z�B

��: ���Y�Ǘ��A���X�N�Ǘ��헪�B

2)Protect (�ی�):

�@�V�X�e����f�[�^��ی삷�邽�߂̑�������B

��: �A�N�Z�X����A�f�[�^�Z�L�����e�B�A�g���[�j���O�B

3)Detect (���m):

�@�T�C�o�[�Z�L�����e�B�C�x���g��v���Ɍ��m�B

��: �ُ팟�m�A�p���I�Ď��B

4)Respond (�Ή�):

�@�T�C�o�[�Z�L�����e�B�C�x���g�ɑ���K�ȑΉ����v��E���s�B

��: �C���V�f���g�Ή��v��A�R�~���j�P�[�V�����B

5)Recover (����):

�C���V�f���g��̉͂��������A�ʏ�Ɩ��ɖ߂�B

��: �����v��A���P�����B

�A�t���[�����[�N�v���t�@�C�� (Framework Profile)

�@�g�D�̌����ڕW�Ɋ�Â��āA�t���[�����[�N�R�A���J�X�^�}�C�Y�������̂ł��B

�E����v���t�@�C��: ���݂̃Z�L�����e�B�B

�E�ڕW�v���t�@�C��: �ڎw���ׂ��Z�L�����e�B���x���B

�B���{���x�� (Implementation Tiers)

�@�g�D�̃Z�L�����e�B���X�N�ɑ���Ή����n�x������4�i�K�̃��x���B

Tier 1: �����I�iPartial�j

Tier 2: ���X�N�Ɋ�Â��iRisk-Informed�j

Tier 3: �m���ς݁iRepeatable�j

Tier 4: �K���I�iAdaptive�j

❸�K�p����

�@NIST CSF�́A���Ɉȉ��̕���ŗ��p����Ă��܂��F

�E�G�l���M�[�A���Z�A�w���X�P�A�Ȃǂ̏d�v�C���t��

�E������Ƃ�����Ƃ܂ŁA�K�͂ɊW�Ȃ��K�p�\�B

�E���ۓI�ȃZ�L�����e�B�t���[�����[�N�Ƃ̌݊����������߁A�O���[�o���W�J���\�B

❹�����̃����b�g

�E�Z�L�����e�B��̃M���b�v�m���B

�E�ƊE�W���ɏ����������X�N�Ǘ����\�B

�E�T�C�o�[�C���V�f���g�ւ̐v���ȑΉ��͂̌���B

�E�X�e�[�N�z���_�[�Ƃ̐M���W�̋����B

❺���{�ł̊��p

�@���{�ł��ANIST CSF���Q�l�ɂ����Z�L�����e�B�K�C�h���C����t���[�����[�N�����肳��Ă��܂��B

��F�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C��

���{��Ƃ�NIST CSF�̗��O�����p���A�o�c�w���Z�L�����e�B�ɐϋɓI�Ɋ֗^�ł���悤�x���B

���܂Ƃ�

�@NIST CSF�́A�T�C�o�[�Z�L�����e�B�ɂ�������ʓI�ȃ��X�N�Ǘ����������邽�߂̊�{�I�Șg�g�݂���܂��B���ɁA�_��ƕ��Ր��������A�g�D�̋K�͂�Ǝ���킸�K�p�\�ł��邽�߁A�Z�L�����e�B�헪�̒��S�Ƃ��Ċ��p����Ă��܂��B

[���Ƃ���]

�@�{���̓��e�́A�ȑOIPA��Web�u�`�ŕ��������e���܂Ƃ߂����̂ł��B���̍u�`�ł́ACSF�̓��e�Ƃ��āu�@�t���[�����[�N�R�A (Framework Core)�v�𒆐S�ɏ�����Ă��܂��B�Ȃ��A�{������{��ɂ܂Ƃ߂�������IPA����o�Ă��܂��B��x�ǂ�ł��������A����̃Z�L�����e�B��̎Q�l�Ƃ��Ă��������B

�@����A�����āA���߂Ēm�����̂́ACSF���S�Ă̎n�܂肾�Ƃ������Ƃł��B���܂ł́A�s���~�b�h�̐}�������Ƃ�����A�T�C�o�[�Z�L�����e�B�o�c�K�C�h���C�������_�ɂ���A���̉��ɁACPFS�A�����čʼn��ʂ�CSF���ʒu����Ƃ����C���[�W������A���̏����ԍŌ��CSF�����肳�ꂽ�Ȃ�Ďv���Ă������炢�Ȃ̂ł���(��)�B�܂��A����́A�Ȃ��ł����H

�@�ł́A���T�́ACSF��[�@�肵�Ă��������Ǝv���܂��B

�@�ł́A�܂��I�I�I

���Z�L�����e�B�֘ANIST�����ɂ���

https://www.ipa.go.jp/security/reports/oversea/nist/about.html

���T�C�o�[�E�t�B�W�J���E�Z�L�����e�B��t���[�����[�N(�o�ώY�Ə�))

https://www.meti.go.jp/policy/netsecurity/wg1/CPSF_ver1.0.pdf

�^�O�F������W�������� �T�C�o�[�Z�L�����e�B�o�c�K�C�h���C�� �T�C�o�[�Z�L�����e�B�t���[�����[�N Society5.0 IPA NIST CPFS �Z�L�����e�B �T�C�o�[�t�B�W�J���Z�L�����e�B��t���[�����[�N

�y���̃J�e�S���[�̍ŐV�L���z

-

no image

-

no image

-

no image