�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

| 2024�N�x�Ł@ALL�@IN�@ONE�@�p�[�t�F�N�g�}�X�^�[�@������S�m�ێx���m [ TAC������Ёi����u���j ] ���i:3,080�~ |

�@�{�����A������S�m�ێx���m�u�K����u���Ă��܂��B�P��1�ő����A���ɉ����ς݂ł͂���܂����A�Z�L�����e�B�C���V�f���g�̕���������܂����B�L���ɐV�����Ƃ���ł́ACAPCOM�Ȃ����̈��Ƃ��ďЉ��Ă��܂����A�{���́A���������J���@�l�Y�ƋZ�p����������(�ȍ~�u�Y�����v)�Ŕ��������B�W�I�^�U����[�@�肵�Ă݂����Ǝv���܂��B

[�ǂ�Ȏ���]

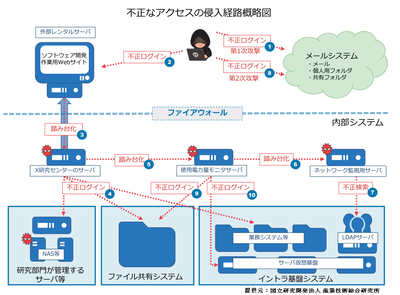

�@�Y�����Ŕ��������̂́A�W���I�ȕW�I�^�U���ł��B�N���E�h��̃��[���V�X�e������Г��ɁA���Ԃ������ĐN�����A���������̌l���y�ь������ʓ�����悵���Ƃ��������ł��B

[�����̈��]

�@�܂��A�����̑g�D�ł݂���悤�ȑ̐��ŁA���̑̐��̐Ǝ㐫�𗘗p����N�����ꂽ�������Ǝv���܂����B�����ACSIRT�����A���ANISC�AJPCERT/CC�ȂǂƖ��ɘA�g���Ă���Ƃ����L�q����́A������ƁA�z���ł��Ȃ������ł��B

[����̖��]

�@�����̑S�Ă̏���ԗ�����͓̂���̂ŁA�猩������̎����ɂ��čl�@���Ă݂����Ǝv���܂��B�ȉ����A2017�N�ɔ������������Ή��ł��B

�y���}�I�ȑ�z

❶���[���V�X�e���ւ̃��O�C��

�@���[���V�X�e���ւ̃��O�C���ɂ��ẮA�O�������VPN �ڑ���K�{�Ƃ���^�p�Ƃ��A����ɁA�����l�b�g���[�N���烍�O�C������ꍇ�ł��A�����Ԃ��Ƃɓ�i�K�F�����߂�悤�F�ؕ��������������B

❷�t�@�C�A�E�H�[��������O���ڑ�����T�[�o

�@�p�r�ƒʐM������A�K�v���ƈ��S���m�F�ł��Ȃ��T�[�o���͑S�ĎՒf�����B

❸�Ǘ��҃p�X���[�h�̍쐬�y�ѕۊǕ��@�A���тɃt�@�C���Í������̌��̍쐬���@�y�ѕۊǕ��@

�@�L���ȃp�X���[�h�̐ݒ���@�A�Ǘ����@���������A����Օ��ʼn^�p�J�n����ƂƂ��ɁA�O���ϑ��Ǝ҂Ɏ��m�E�O�ꂵ���B

❹�O���ϑ��Ǝ҂̘V���������T�[�o

�@�V���T�[�o�͔p�~���A�ŐV�� OS ���ڂ����V�K�̃T�[�o�Ɍ��������B

❺�Ǝ㐫���w�E���ꂽ NAS�g�p�𒆎~���A�������傩���������B

❻�����l�b�g���[�N�Ď�

�@���ɓ������Ă��������l�b�g���[�N�Ď��ɂ����� SIEM �̎������m���[�����������A�s���ȒʐM�������Ŕ��������ꍇ�ɂ������Ɍ��m�ł���悤�A�����ʐM�̊Ď������������B

❼�Ǘ��p�l�b�g���[�N���̃T�[�o�̃A�N�Z�X����

�@�S�ẴT�[�o�ɃA�N�Z�X������ݒ肷��ƂƂ��ɁA�����p�̃l�b�g���[�N�@���V���ɒlj����A����ɂ���ċƖ��p�l�b�g���[�N�������p�l�b�g���[�N����藣�����B

�y������g�ޔ��{�I��z

⓫ ���v�f�F�ؓ��̋��łȔF�؋Z�p���A�����V�X�e���̂����C���g����ՃV�X�e�����̏d�v�ȃV�X�e���ɂ��������A�j���ɂ����A���U�������m�\�ȔF�V�X�e��������B

⓬�����p�l�b�g���[�N���Z�O�����g�����ł���l�b�g���[�N���\�z����B����ɁA�Z�O�����g�Ԃ̒ʐM�𐧌�ł���悤�l�b�g���[�N�\���{�I�Ɍ������B

⓭�N����g�U�̑������m�̂��߁A���O��ʉ߂���t�@�C�A�E�H�[���̊Ď��A�Z�O�����g�Ԃ̓����ʐM�Ď�������B

⓮�d�v�V�X�e���ɂ����ẮA�K�v�\���ȃ��O��~�ς��A�s���ȃA�N�Z�X�̕��́E��͂��ł���V�X�e��������B�܂��A�N�����Ƀ��O���̏ؐՂ���������Ȃ��悤�A���O�̏璷���≓�u�ۑ����̎d�g�݂�����B

�o�W���F���������J���@�l �Y�ƋZ�p����������

�@�ȏ�̑������Ă���̂ł����A�C�ɂȂ�̂��A❶���[���T�[�o�[�ł��B

�@�U�����������Ȃ̂ł����A���̃��[���T�[�o�[�͊O��(�N���E�h)�ɂ��邤���ɁA�����[���T�[�o�[�ւ̃��O�C��������l�b�g���[�N�Ə�ɘA�����Ă����̂ł��B���̓����l�b�g���[�N�̔F�؏��Ƃ̓����́A�n�b�L���O���ꂽ�炷���ɓ����Ŏ��R�ɂ��낢��ȃ��\�[�X�ɃA�N�Z�X�ł��邱�Ƃ��Ӗ����Ă��܂��B

�@�����A�����[�X�����́AVPN�ɂ������l�b�g���[�N�̈ʒu�Â��Ŏg�p���Ă����悤�ł��B�������A�����̌��ォ��VPN��p�~���C���^�[�l�b�g��ɘI�o���邱�Ƃɂ�蔭�����Ă��܂��BVPN�̎g�����Ƃ��AVPN�̉�����̏�Ԃ��z���ʂ肩�s���ł����A�z���ʂ�Ȃ�A�N���~�߂�l�͂��Ȃ������̂ł��傤���H

�@IPA�̌ߌ�̎����ł́A���[���T�[�o�[�́ADMZ��ɂ��郁�[���T�[�o�[�ƁA�������[���T�[�o�[��2��ނ̃T�[�o�[������̂��ʏ�ł��B���̂悤�ȍ\���ɂ��闝�R�́A���[���A�h���X�ڍU������Ȃ����߂ł��B�Y�����ł́A�F�T�[�o�[�ƃ��[���T�[�o���ǂ��^�p����Ă������A�ڍׂȋL�ڂ��Ȃ��̂ʼn����ł������Ȃ��̂ł����A�����A�F�T�[�o�[���C���^�[�l�b�g�ɘI�o����`�ʼn^�p����Ă����Ƒz������܂��B

�@

[���ɋC�ɂȂ�_]

�@PDF�̃y�[�W�Ƃ��Ă�50�y�[�W����A�Z�����Ԃł͓ǂݐ�Ă��Ȃ���������܂��A�ǂ�ňȏ�̂悤�Ȃ��Ƃ������܂����B��������̃l�b�g���[�N�ł����A���v�f�F�����̋��łȔF�؋Z�p����v�ȃV�X�e���ɓ�������Ƃ������L�q���C�ɂȂ�܂����B�Г��ɕ����̃V�X�e��������ꍇ�A�V���O���T�C���I�������Ă����Ƃ�����̂ɁA�{���̎d���ɉe�����Ȃ���������ƁA�C�ɂȂ�܂����B

�@���ƁA���O�Ȃǂ̊Ď��̐����[�����A���A�g�D�̃l�b�g���[�N���Z�O�����g�ɕ�������Ƃ����L�q������܂����A���Ȃ�A�^�p�ɕ��ׂ�������̐��ƂȂ��Ă��܂��B�l�����m�ۂł�������̂ł����A���̂悤�ȏꍇ�������������Ƃ����P�[�X�����Ă����̂ŁA�ǂ��Ȃ��Ă���̂��ȁH���ƋC�ɂȂ�܂����B

[���Ƃ���]

�@�U������A��悳��Ă���܂Ō�����̂悤�Ȍ`�ŕł���̐��ɂȂ��Ă���̂́A���ɋ����܂����B���܂Ŏ������߂���Ђł͓���Ɗ���������ł����E�E�E�B�܂��A�����̌����@�ւł����瓖�R�ł���(��)�H

�@���ʘ_�ł����̂͊ȒP�Ȃ̂ł����A���X�̑��Z�ȋƖ������Ȃ��������ŁA�̐���������͔��ɕ�����܂��B����̃P�[�X���炢�낢��Ȃ��Ƃ��w�Ԃ��Ƃ��ł��A���������̂悤�Ȍ`�ŕ��Ă���������ϊ������Ă��܂��B

�@����̃V�X�e���J���ɖ𗧂Ă����Ǝv���܂��B

�@�ł́A�܂��I

���Y�����̏��V�X�e���ɑ���s���ȃA�N�Z�X�Ɋւ����(���������J���@�l �Y�ƋZ�p����������)

https://www.aist.go.jp/pdf/aist_j/topics/to2018/to20180720/20180720aist.pdf�@

�y���̃J�e�S���[�̍ŐV�L���z

-

no image

-

no image

-

no image