�u���O�̍X�V���ꎞ���f���܂��B����̍X�V�́A8����{��\�肵�Ă��܂��B

�ł́A�܂��I�I�I

2023�N07��14��

2023�N07��13��

sudo�@[�Z�L�����e�B������]

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@����܂ł́A�o�b�`�������Ǘ����邽�߂̃v���O�����̍��������Љ�A���̒��ŁAOS�R�}���h�𗘗p�������ǁA���̍s�ׂ͔��Ɋ댯���Ƃ����b�����Ă��܂��B

�@�{���́A��̓I�Ɏg���c�[���ƁA���̃c�[�����g�����ꍇ�̖��_�ɂ��āA���������Ǝv���܂��B

[sudo]

�@����g���c�[���́Asudo�ł��Bsudo�́ALinux���[�U�Ȃ�A��x�͗��p����c�[���ł��B

�@�ǂ�ȃc�[�����Ƃ����ƁA�ʂ̃��[�U�̌�����OS�R�}���h�����s���邱�Ƃ��ł��܂��B

�@�ʏ�ALlinux�T�[�o�[�ւ�ssh�ɂ�郍�O�C���́Aroot���[�U�ł̓��O�C���ł��Ȃ��悤�ɂ���̂��ʏ�ł��B�A���Aroot�����ł����ł��Ȃ���ƂȂǂ�����A���̏ꍇ�́A�܂��A������ID�Ń��O�C�����A���̌�Asudo�R�}���h�ŊǗ��Ҍ������K�v�ȍ�Ƃ��s���܂��B����ɂ��Aroot�̃p�X���[�h���g���悤�Ȋ댯�ȍs�ׂ����邱�ƂȂ��A�Ǘ��Ҍ����̍�p�����邱�Ƃ��ł��܂��B�����āA�����̃��[�U����Ƃ���ꍇ�ł́A�N���ǂ�ȍ�Ƃ������̂��ƌ������Ƃ��A���O����m�F���邱�Ƃ��\�ɂȂ�܂��B

[sudo�̊댯��]

�@���ł������ł����A���X�N�͂���܂��B�������X�N��c�����A�K�ɗ���������ŁA���p���܂��B����ł́A�ǂ�ȃ��X�N������̂��AChatGPT�ɕ����Ă݂܂����B

❶�����̗��p

�@sudo���g�p���邱�Ƃœ������[�U�[�����邱�Ƃ��ł��邽�߁A���ӂ̂��郆�[�U�[���Ӑ}�����ɓ����𗐗p����\��������܂��B������R�}���h�⑀��ɂ���ăV�X�e�����j������\��������܂��B

❷�p�X���[�h�̘R�k

�@sudo�����s���邽�߂ɂ͒ʏ�A���[�U�[�̃p�X���[�h���K�v�ł��B���ӂ̂���v���O������U���҂����̃p�X���[�h���擾����A�V�X�e���S�̂ɂ킽���Č����𗐗p�����\��������܂��B

❸�ݒ�̕s��

�@sudo�̐ݒ肪�s�K�ȏꍇ�A�\�����Ȃ������̕t�^��s�K�v�ȓ����̒Ȃǂ���������\��������܂��B�K�Ȑݒ���s��Ȃ��ƁA�U���҂��������[�U�[�Ƃ��Ď��s�ł���R�}���h�͈̔͂��g�傷��\��������܂��B

❹�R�}���h�̔F��

�@sudo���g�p���ē������[�U�[�Ƃ��ăR�}���h�����s����ہA�F���s���܂����A���̔F�ؕ��@�ɂ���肪���݂��܂��B�p�X���[�h�̍ē��͂ȂǁA�Z�L�����e�B��̃��X�N������F�ؕ��@���g�p���Ă���ꍇ�A�U���҂����[�U�[�̓������擾����\��������܂��B

�ȏ�ł��B�����āA�C���^�[�l�b�g�ׂĂ݂�ƁA�댯���Ƃ������Ⴊ����܂����̂ŁA���Љ�܂��B

�@NEC�̃T�C�g�ŁA��̗�Ȃǂ��Љ�Ă��܂��B���̓��e�ɂ��ẮA�T�C�g�ʼn{�����Ă��������Ƃ��āA���Ă��������ƕ�����܂����A���낢��ȃ��X�N������ł��邱�Ƃ�������܂��B

�@�ȏ�̃��|�[�g��ے肷��킯�ł͂Ȃ��̂ł����A�T�[�o�[�T�C�g�v���O���������s����ɂ́Asudo�𗘗p����̂��A��ԃZ�L�����e�B�������ƌ����_�ł͍l���Ă��܂��B

[���Ƃ���]

�@NEC�̕��̃T�C�g�����Ă��ċC�Â��܂������ANEC�ł́A���ۂ̍U���e�N�j�b�N���w��ł���̂ł��ˁE�E�E�B������S�m�ێx���m�Ƃ��Ď����ł��邱�Ƃ́A���m�̍U���̎��ʂƁA���̑�ɂ��Ăł��B���̍U������̓I�ɂǂ�ȕ��@�ōs���邩�܂ł́A�m��܂���B���Ƃ킴�ɁA�u�ނ�m��Ȃ�m��ΕS��w���炸�v�Ƃ����̂�����܂����A��͂�A�U�����Ԃ��������ق��������̂ł��傤���H

�@�����A������n�߂��ꍇ�A���̂��Ƃ��S�������ł��Ȃ��Ȃ�܂��B���m�̍U�������Ȃ�����邾���ōςމ\��������܂����A���m�̂��̂�z�肵���ꍇ�A�A�v���P�[�V�����������[�X����邽�тɁA�Ή����Ȃ��Ă͂Ȃ�܂���B���̒��ɃA�v���P�[�V������1�Ȃ炢���̂ł����A���̐��͖����ɓ������̂ł��E�E�E�B

�@���̃X�^�C���Ƃ��ẮA�g�p����c�[�������I���A���̌��I�����c�[���𐳂����g���Ƃ������ƂɐS������Ƃ������炢�����ł��Ȃ��悤�ȋC�����܂��B�����A�����ł��邾���������肷��Ƃ������Ƃ��炢�́A�ł������ł��B

�@���{�n�b�J�[�����ɉ������悤���ȁH�H�H���������ł��B

�@�ł́A�܂��I�I�I

���{���͕|��sudo�R�}���h(NEC)

https://jpn.nec.com/cybersecurity/blog/201023/index.html

�����{�n�b�J�[����

https://www.hacker.or.jp/

��2023�N7��12������

�C���t�@�C���{���@21/28(1�t�@�C���C��)

�C�����{���@�@�@45/78(14���C��)

2023�N07��12��

�T�[�o�[�T�C�g�v���O��������OS�R�}���h�𑽗p���Ă͂����Ȃ����R�@[�Z�L�����e�B������]

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@����́A�o�b�`�����̃v���O�������ǂ���������̂����b�����܂����B���̘b�̒��ŁA�T�[�o�[�T�C�g�v���O��������OS�R�}���h�����s����̂͊댯���Ƃ����b�����܂����B�B���̗��R�ɂ��āA�����Ƃ��ė����͂��Ă��܂����A�s�����Ă���_�����邩������Ȃ��̂ŁAChatGPT�ɂȂ�ŁA�T�[�o�[�T�C�g����OS�R�}���h�����s����̂͊댯�Ȃ̂������Ă݂܂����B

❶�Z�L�����e�B���X�N

�@�T�[�o�[�T�C�h�̃v���O��������OS�R�}���h�ڎ��s����ƁA���ӂ̂��郆�[�U�[���Ӑ}���Ȃ��R�}���h�𒍓����A�V�X�e����f�[�^���U������\��������܂��B�Ⴆ�A�O������̓��͒l���K�Ɍ���G�X�P�[�v��������Ă��Ȃ��ꍇ�A�U���҂̓R�}���h�C���W�F�N�V�����ƌĂ���@���g���āA�C�ӂ̃R�}���h�����s�ł��܂��B

❷�����̌����g��

�@�T�[�o�[�T�C�h�̃v���O��������OS�R�}���h�����s����ꍇ�A���̃v���O���������s����Ă��郆�[�U�[�̌����ŃR�}���h�����s����܂��B�����s�K�Ȍ����Ńv���O���������s����Ă���ꍇ�A�U���҂͓����̏��i�����݂邱�Ƃ��ł��A�V�X�e���̐����������\��������܂��B

❸�݊����Ɖ����̖��

�@�T�[�o�[�T�C�h�̃v���O��������OS�R�}���h�ڎg�p����ƁA���̃v���O�����͓���̃I�y���[�e�B���O�V�X�e���Ɉˑ����Ă��܂��܂��B�قȂ�I�y���[�e�B���O�V�X�e�����g�p����ꍇ�A�����R�}���h�����p�ł��Ȃ��\��������A�v���O�����̉�����݊����ɖ�肪������\��������܂��B

❹�v���O�����̐M����

�@�T�[�o�[�T�C�h�̃v���O��������OS�R�}���h�����s����ƁA�v���O�����̕��G���������A�o�O��G���[����������\���������Ȃ�܂��B�o�O�����݂���ꍇ�A�Ӑ}���Ȃ������\�����Ȃ����ʂ��������A�V�X�e���̈��萫��M�����ɉe����^����\��������܂��B

�@�ȏ�ł��B❶❷�ɂ��Ă͓��ӂ��܂����A❸❹�͂ǂ��ł��傤���H❹�͈Ⴄ�Ǝv���܂����A❸�ɂ��ẮA���̃V�X�e���ւ̈ڐA���l�����Ẳ��Ǝv���܂����A���ݍl���Ă��܂��A�T�[�o�[�T�C�g�v���O�������ŁAOS�R�}���h�𑽗p�������͂Ȃ��̂ŁA�C�ɂ���K�v�͂Ȃ��ł��傤�H

�@���̎���ɑ��āAChatGPT�́A��ɂ��Ă����Ă���܂����B���Ă݂܂��傤�B

�@�Z�L���A��API���g�p����

�@�T�[�o�[�T�C�h�̃v���O���������̃V�X�e����T�[�r�X�ƑΘb����K�v������ꍇ�A�Z�L���A��API��C�u�������g�p���āA����OS�R�}���h�����s�������ɁAAPI�o�R�ő�����s���܂��B

�A���[�U�[���͂̓K�Ȍ��ƃG�X�P�[�v����

�@�O������̓��͒l�͓K�Ɍ���G�X�P�[�v�������s���A�s���ȃR�}���h��C���W�F�N�V�����U����h���K�v������܂��B

�B�T�[�o�[�̌����Ǘ�

�@�T�[�o�[�T�C�h�̃v���O���������s����郆�[�U�[�̌�����K�ɐ������A�ŏ����̓����Ńv���O���������s����悤�ɂ��܂��B

�@�A�́A����̎��Ⴉ��O��܂����A�@�ƇB�ɂ��ẮA���܂Ő������Ă����V�X�e���̃Z�L�����e�B�|���V�[�ƍ��v���܂��B

[���Ƃ���]

�@ChatGPT�����Ă��ꂽ�A�@�B�̕��@�ɑ��āA���ۂɂǂ�ȑ������̂��A�{���́A���Ԃ��Ȃ��Ȃ��Ă��܂����̂ŁA����������Ɖ�������܂��B

�@�v���O���������ꍇ�A���낢����Z�L�����e�B���l���������ŊJ�������Ȃ��ẮA�����܂����B�Z�L�����e�B���l�����Ȃ��Ńv���O�������������āA��Ђ��瑹�Q�������������ꂽ�Ƃ������Ⴊ�ߋ��ɂ���܂��B�ٔ��ł́A���Q����������F�߁A��Ђ����łȂ��A�J���S���ӔC�҂����Q�����������܂����B

�@�Z�L�����e�B�G���W�j�A�Ƃ��Ăł��邾���m���Ă�����͔��M���Ă����܂��̂ŁA���X�ł������ł�����A�u���O��ǂ�ŁA���z�Ȃǂ���������A���ꂵ���ł��B

�@�Ȃ��A���Q�����ɑi����ꂽ�����ɂ��ẮA�ȑO�A����AYouTube�ō��܂����B�����A���������������܂�����A�������������B

�@�ł́A�܂��I

���y������S�m�ێx���m���i�擾�̂����߁z[�Z�L�����e�B������]

https://youtu.be/L_yM6-ojK04

��2023�N7��12������

�C���t�@�C���{���@21/28(1�t�@�C���C��)

�C�����{���@�@�@45/78(14���C��)

2023�N07��11��

Prototype EVE�o�b�`�����V�X�e���@[�V�X�e���J��������]

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@�{�����A�v���O�����C���������̂ł����A������肷�����i�����Ă�����Ďv�����l���܂��H�H�H�Â��I�C���v���O�����̃J�E���g���~�X���Ă��āA�C���ς݂̊��̗ݐς�{�����ׂČv�サ�܂����B

�@�ӊO�Ɛi��ł���̂ŋ����Ă��܂��B�����A��߂�̎�߂�C����1�`2�����炢���Z���ꂻ���ł��B

[Linux��Ńo�b�`�����V�X�e��������]

�@�����́ALinux����o�b�`�����������@�ɂ��ĉ�����܂��傤�B���i����Linux���g�p���Ă���l�͑z���ł���Ǝv���܂����A�ȉ��̗���ƂȂ�܂��B

�@�N���������o�b�`�v���O������DB�ɓo�^����B

�A�@�̏����Acrontab���s�`���ɕҏW����v���O����������

�B�A�̕ҏW���ʂ��Acrontab�œǂݍ��ނ��߂̃v���O����������

�ȏ�ł��B�ȒP�ł���H

�@�@�ł́Acrontab�̎��s����DB�ɓo�^���܂��BPrototype EVE�ł́AHTML��ʂ�����͂�DB�֓o�^���܂��B�߂�ǂ�������AInsert���Œ��ɓo�^����ł������Ǝv���܂��B

�@�A�ł́A�@DB�֓o�^�����������L�̂悤�Ȍ`���ŕҏW���A�t�@�C���֏o�͂���v���O���������܂��B

SHELL=/bin/bash

PATH=/sbin:/bin:/usr/sbin:/usr/bin:

MAILTO=xxxxxxxxxxx@xxxxxx.com

HOME=/

00 4 * * * bash /var/www/html/vv/EVE0001.sh

�@Prototype EVE�ł́A�������s����v���O�������A��L�̂悤�ɓo�^���Ă��܂��B�����ADB�ɓo�^���A�K������crontab���s�p�̃t�@�C��������Ȃ�A�������s���ׂ��v���O�����t�@�C���ɗ�L���邾���ł������Ȃ��Ċ����Ă��܂��B�����V�X�e���AEVE�V�X�e���ł́A�������s����v���O�������L����`���Ő������悤�ƍl���Ă��܂��B

�@�B�́A�A�ō쐬�����Acrontab���s�t�@�C�����A�T�[�o�[�T�C�g�v���O����������s���܂��B

#sudo crontab /usr/eveExe.cnt

sudo�Ŏ��s���Ă���t�@�C�����A�A�ŕҏW�����t�@�C���̃t�@�C�����ł��B

�@�����ŋC������_������܂��B�T�[�o�[�T�C�g�v���O��������A�ނ�݂�OS�R�}���h�����s�����Ȃ��ƌ������Ƃł��B����ɂ��ẮA�{�������Ȃ�܂����̂ŁA�����������Ă��������܂��B

[���Ƃ���]

�@�ӊO�ƊȒP�ł���H�����ē���_��������ƁAcrontab�����ꂢ�ɐ��`����̂���������ł��B�������s����e�v���O�������A�������ʒu���炫�ꂢ�ɗ�L����Ă����Ԃɂ���̂ɁA��Ԏ��Ԃ��₵���L��������܂��B

�@�܂��A���ꂢ�ɕ���ł��Ȃ�������s�ł��Ȃ��Ƃ����킯�ł͂Ȃ��̂ł����A���Ă��ċC���������̂ƁA��Q�̎��A���₷���Ə��f�����₷���Ƃ������Ƃ�����܂��B���Ԃ�����Ȃ�A�v���O������crontab���s�t�@�C���͂��ꂢ�ɐ��`���Ă��������B

�@����Ǝ����悤�ȃV�X�e�����A������C���^�[�l�b�g�Ō������܂����B���������悤�ȍ�肾�Ǝv���܂��B�g�������Ƃ͂Ȃ��̂ł�����ǂ�(��)�B���ɍ��悤���Ȃ�����ˁE�E�E�B

�@�����́ALinux��OS�R�}���h���v���O����������s����ꍇ�́A�Z�L�����e�B�ɂ��ĉ�����܂��B

�@�ł́A�܂��I

��2023�N7��11������

�C���t�@�C���{���@22/28(12�t�@�C���C��)

�C�����{���@�@�@38/78(14���C��)

2023�N07��10��

Prototype EVE�t���[�����[�N�Ǘ��V�X�e���@[�V�X�e���J��������]

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@���݁APrototype EVE��1���̏C���̖ڕW��10���Ƃ��Ă��܂����A���ԓ��ɏC������̂�����ł��B���낢��ȕ��@�����߂��Ă��܂����A�͎d���̏C����ƂȂ̂ŁA����ȏ�i����i�߂�͖̂�����������܂���B

[Prototype EVE�t���[�����[�N�Ǘ��V�X�e��]

�@�t���[�����[�N�Ǘ��X�e���Ƀ��O�C��������܂��ŏ��ɁA�o�b�`�����Ǘ��V�X�e���𗘗p�������ƍl���Ă���̂ł����A1�l�Ŏg�����Ƃ�z�肵�����������߁A�N�I���e�B���������m�Ƃ͌����܂����B�����́A�N�I���e�B���������邽�߂̏C�����l�����̂ł����AYahoo�N���[�j���O�������o�b�`�o�^���邱�Ƃ݂̂�ړI�Ƃ��Ă���̂ŁA���̂܂ܗ��p���悤�ƍl���Ă��܂��BYahoo�N���[�j���O�������̂��A�����V�X�e���AEVE�V�X�e���̈ʒu�Â��Ő�������\��Ȃ̂ŁA����������̂́AEVE�V�X�e���̊Ǘ��V�X�e���ɂȂ��Ȃ����Ȃ��đz�����Ă��܂��B

�@�悤�́APrototype EVE�Ŏg���郂�m�͂����āAPrototype EVE���O�C��������ɍ��V�X�e���́A���ׂ�EVE�V�X�e���Ƃ��Đ������悤�ƍl���Ă���̂ł��B

[EVE�V�X�e���Ƃ��Đ�������V�X�e��]

�@EVE�V�X�e���́A�ȉ��̂悤�ɍl���Ă��܂��B

�@���V�X�e���́A���ׂăI�u�W�F�N�g�w���Ŏ�������

�A��ʕ\���́A���ׂăX�^�C���V�[�g�Ŏ�������

�BFRAME�����ׂĔr������

�ׂ����_���グ���炫�肪����܂��A���u���O�������Ȃ���p�b�g�����A�傫�Ȑ����̕ύX�_�́A�ȏ�ł��傤���H

[�@���V�X�e���́A���ׂăI�u�W�F�N�g�w���Ŏ�������]

�@�@�͎��́A�����Ă��܂��B�I�u�W�F�N�g�w���̃v���O�����𗘗p����Ƃ����āA�K���C���X�^���X�����̂ł����A������āA���܂ł̃��W�b�N���炷��ƁA�����s�����Ȃ���ł���ˁH�����A�ԋp�l��true��false�ɓ��ꂷ��Ƃ��A����̃V�X�e���̓���K�i���l����ƁA�I�u�W�F�N�g�w���̕����悳���������E�E�E�B����ɂ��ẮA�������炭�����̗]�n������܂��B

[�A��ʕ\���́A���ׂăX�^�C���V�[�g�Ŏ�������]

�@Prototype EVE���ŏ��ɍ��n�߂��Ƃ����āA�m���AHTML3�̎��ł����B���̂��߁ACSS�Ȃ�Ă��̂͂Ȃ��A���́APrototype EVE�̏ꍇ�A��ʕ\���̓��ꐫ�́A�T�[�o�[�T�C�g�Ŏ������Ă��܂����B���̌�ACSS���o�Ă��āA����������ꂽ�肵�āA���݂́A���ꐫ�̎��Ă��Ȃ��V�X�e���ƂȂ��Ă��܂��B������A�A�ŁACSS�ɓ��ꂵ�悤�Ƃ��Ă��܂��B

[�BFRAME�����ׂĔr������]

�@HTML5����AFRAME�^�O�͋֎~�ɂȂ�܂����B�֎~�ɂȂ�������ƌ����Ďg���Ȃ��킯�ł͂Ȃ��A���݂��A�Ǘ��V�X�e���ŗ��p���Ă���̂ł����A�Z�L�����e�B�̖ʂ�������܂�ǂ��Ȃ��̂͒m���Ă��܂��B�����A�����悤�Ȏd�l�́AIFRAME�^�O�͐������p����Ă����ł���ˁH�H�H�Ȃ�ł��낤�Ƃ������ƂŁAChatGPT�ɕ����Ă݂܂����B

�@HTML5�̎d�l�ł́A<frame>�^�O���p�~����A�����<iframe>�^�O����������Ă��܂��B����́A�u���E�U�̃Z�L�����e�B�ƃp�t�H�[�}���X�̌����ړI�Ƃ��Ă��܂��B

�@<frame>�^�O�́A�Â��o�[�W������HTML�Ŏg�p����Ă��܂������A�������̖�肪����܂����B��ȗ��R�͈ȉ��̒ʂ�ł��B

❶�Z�L�����e�B

�@<frame>�^�O�́A�O���̃E�F�u�y�[�W���t���[�����ɕ\�����邽�߁A�N���X�T�C�g�X�N���v�e�B���O�iXSS�j�U����N���b�N�W���b�L���O�Ȃǂ̃Z�L�����e�B��̐Ǝ㐫�������N�����\��������܂��B

❷�p�t�H�[�}���X

�@<frame>�^�O�́A�u���E�U�̃y�[�W�̍\����ǂݍ��ݕ��@�G�ɂ���X��������܂��B�܂��A�����̃t���[���������y�[�W���Ŏg�p�����ꍇ�A���[�U�[�G�N�X�y���G���X���ቺ����\��������܂��B

����A<iframe>�^�O�́A<iframe>�^�O�Ɠ��l�ɊO���R���e���c��\������@�\�������Ă��܂����A�������̉��P���Ȃ���Ă��܂��B

❸�Z�L�����e�B

�@<iframe>�^�O�́A�Z�L�����e�B��̐Ǝ㐫��ጸ���邽�߂̋@�\��lj����Ă��܂��B�Ⴆ�Asandbox�������g�p���āA�\�������R���e���c�̐�����Z�L�����e�B�|���V�[�̐ݒ肪�\�ł��B

❹�p�t�H�[�}���X

�@<iframe>�^�O�́A�u���E�U�̃y�[�W�\���ɑ��Ă��_��ɑg�ݍ��ނ��Ƃ��ł��܂��B�܂��A���ǂݍ��݂�x���ǂݍ��݂Ȃǂ̍œK����@���g�p�ł��܂��B

���������āA<frame>�^�O���p�~����A<iframe>�^�O����������Ă��闝�R�́A�Z�L�����e�B�ƃp�t�H�[�}���X�̌���ɂ���܂��B�V�����d�l�ɏ]�����ƂŁA�����S�ō����\�ȃE�F�u�y�[�W���쐬���邱�Ƃ��ł��܂��B

���������ł��BChatGPT�̉��ƁA���܂Ŏg�p���Ă����AFRAME�^�O��IFRAME�ɕύX���A�t���[���́A�����������p�ł������ł��B

�@��ʂ����ė��p����̂��ĕ֗��Ȃ�ł���ˁI�����A��������̂�������Ȃ��̂ŁA�t���[���́A�Ǘ��҂܂��͉�������Ƃ��������肳�ꂽ��Ԃ݂̂Ƃ������Ǝv���܂��B����ƁA�g���������O�ɏ\�����ׂ������ŗ��p�����ق����悳�����ł��B

[���Ƃ���]

�@�����V�X�e���ł����A����Ȋ����ōl���Ă��܂��B�܂��A�u���O�������Ȃ���A1�l�u���C���X�g�[�~���O��ԂŎv�l���Ă���̂ŁA�ǂ��Ȃ邩������܂��A�v���������Ƃ�K�����̃u���O�ŏ����Ă��������Ǝv���܂��B

�@�ł́A�܂��I

��2023�N7��10������

�C���t�@�C���{���@10/28(5�t�@�C���C��)

�C�����{���@�@�@24/78(7���C��)

2023�N07��09��

�t�@�[�X�g�y���M���@[�V�X�e���J��������]

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@������ꂩ��A�u���O���������Ă��āA���������_�����X�������̂ŁA�C�����܂����B�C�����Ă��ċC�Â����̂ł����A�Í����t�@�C���Ńp�X���[�h���N���C�A���g�ňÍ�������ȊO���āA���ݕW���ƂȂ��Ă��܂��H���R�A������15�N�O�̃Z�L�����e�B�̋��{�ɂ́A�X�g���b�`���O�̂��Ƃ��L�ڂ���Ă��܂���ł������ASALT�l�̂��Ƃ��L�ڂ���Ă��܂���ł����B�u���O�̋L�q���C�����Ȃ���A����̐�������Ă��邱�Ƃɂ�����ƁA��т������Ă��܂��܂����B���������R�g�ł͂Ȃ����Ƃ͕������Ă���̂ł�����ǂ�(��)�B����AEVE�V�X�e���A�����V�X�e���ł͂���Ȏ������܂��Ƃ����Љ�����܂������A���͂���ȊO�ɂ��Z�L�����e�B��lj�����\��ł��B��{�I�ɃZ�L�����e�B���͓����Ƃ��Đ\�����܂��A���J���܂����B�Z�L�����e�B�̎d�l���J�́A�Z�L�����e�B���X�N�ɂȂ�������ł��B�����A�ȑO�AYouTube�����Ƃ��ɁA�Z�L�����e�B�̓����\���ׂ���A�e�З\�z�ȏ�ɓ����\�����Ă���̂ɂ͋����܂������E�E�E�H���̓����̒��g�����Ă��Ȃ��̂ŁA���Ƃ������Ȃ��̂ł����A���v�Ȃ̂ł��傤���H

[�����E]

�@�����E�̓���N���q�������ł��ˁH�܂��A�N���B�����Ă��Ȃ��A8����B���������Ȑ����ł��B

�@���̗��ŁA�v�����m�Ɋ���Ȃ�������������悤�ł��BNHK�̔ԑg�Łu�˂ق��ςق���v�Ƃ����ԑg������̂ł����A���̔ԑg�ŁA�v����ڎw��������ǁA���ǃv���ɂȂ�Ȃ������l�B�̂��̌��Ƃ������ƂŔԑg������Ă���̂����܂����B

�@����������l���āA���]�����ŁA�u���ɔՖʂ��o���L���ɗ��߂邱�Ƃ��ł����L�����A�������_���I�v�l�͈�ʎЉ�ł͍l�����Ȃ����x���̐l�����X���܂��B������A�v���ɂȂ�Ȃ�����Ƃ����āA����Ől�����I���Ƃ����킯�ł͂Ȃ��A�o���F�Ȑl���𑗂��Ă���̂��Ǝv������A�ӊO�Ƌ�J���Ă��鎖�����̔ԑg�Œm��܂����B

�@���̔ԑg�ɏo�����Ă���2�l�Ƃ����H�֘A�ɋ߂Ă��܂����B�Ȃ�ŁA���H�Ȃ�ł��傤���H���܂Ŕ|���Ă����A�L���͂Ƃ��_���I�v�l���S�������܂���B

[��ƌo�c�_]

�@��ƌo�c�_�Ƃ����w�₪����܂����A���������̎d�������m�Ƃ��Ē�`����ꍇ�ƁA�R�g�ƒ�`����ꍇ�ő傫���Ⴄ�Ƃ����b������܂��B

�@�Ⴆ�AIBM�́A�̂̓n�[�h�E�F�A���[�J�[�ł����B���̂Ƃ��AIBM�͎��������̎��Ƃ��Z�p��(���m)�ōl���Ă����̂ł����A�n�[�h�E�F�A�̎��Ƃ��s���l�܂�A�ނ�́A�\�����[�V�����r�W�l�X�փh���C���]�����s���܂��B���̂Ƃ��AIBM�̕��X�́A���������̃r�W�l�X���@�\��(�R�g)�Ƃ��ĂƂ炦�A���Ɠ]�������܂������܂����B

[���Ƃ���]

�@�v�����m�ɂȂ�Ȃ��������X�ł����A���Ɠ]�������܂��ł��Ă��Ȃ��Ƃ������A�I��������Ă��܂��B���������̔\�͂��悭�l���A���̔\�͂��ǂ�ȕ���Ő�����̂��l����ׂ��ł��B

�@������������������Ƃ�����܂��B���̎��̋L�����ĂыN�����A�ނ�́A�V�X�e���G���W�j�A�Ɍ����Ă���Ǝv���܂��B������������A�����������Ă���l�����邩������܂���B

�@���ۂɁA�V�X�e���G���W�j�A��ڎw�����ꍇ�A�����邱�Ƃ͑����̂ł����A���܂Ŕ|�����\�͂��g�����Ƃ��ł��A�m�������݂ɂ���A���Ȃ�D�G�ȃG���W�j�A�ɂȂ�Ǝv���܂��B

�@���A�Ⴂ�D�G�ȃG���W�j�A������܂���B�������Ⴊ1�l�ł��o�Ă���Ό�ɑ����l���łĂ��܂��B�t�@�[�X�g�y���M���ɂȂ�܂��H

�@�ł́A�܂��I�I�I

��2023�N7��9������

�C���t�@�C���{���@10/28(1�t�@�C���C��)

�C�����{���@�@�@24/78(5���C��)

2023�N07��08��

���O�C���V�X�e���@[�V�X�e���J��������]

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@�������APrototype EVE�̏C����Ƃ����{���܂������A�܂��܂����Ċ����ł��B�����A�o���Ȑ������̂������ŁA���������x���グ�Ă��܂��B�\����͒x�ꂻ���ł����A�Ȃ�ׂ������A��Ƃ������ł���悤�Ɋ撣��܂��B

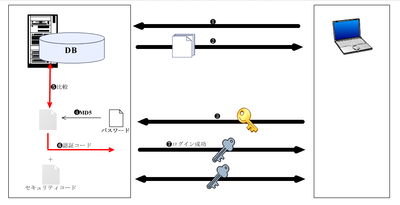

[���O�C���V�X�e��]

�@�Ǘ��V�X�e���̃��O�C���V�X�e�����������O�ɁA�܂��́A�ʏ�V�X�e���Ƌ��ʂ̕����ɂ��ĉ�������܂��傤�B

�@������ƁA���ɂ����ł����A���L�̐}�ɂ́A���O�C���܂ł̗��ꂪ������Ă��܂��B

�@����ǂ��Ă݂Ă݂܂��傤�B

❶�N���C�A���g�����O�C����ʂɃA�N�Z�X���܂��B

❷���O�C����ʂɃA�N�Z�X�������Ƃɂ��A�T�[�o�[�͈Í����t�@�C��(JSON)���N���C�A���g�֔��s���܂��B

❸�N���C�A���g�́A�p�X���[�h����͂��܂��B���͂��������A���O�C���{�^�������������Ƃ��ɁA�Í����t�@�C���Ɋ�Â��p�X���[�h���Í������܂��B

❹�Í������ꂽ�p�X���[�h���A�f�[�^�x�[�X�̈Í������Ɋ�Â��������A���������p�X���[�h�����x�́AMD5�ɂ��n�b�V���l���擾���܂��B

❺MD5�̃n�b�V���l�ƁA�f�[�^�x�[�X�ɗ\�ߓo�^���Ă���A�p�X���[�h�̃n�b�V���l���r���܂��B

❻�n�b�V���l���������ꍇ�A�Z�L�����e�B�R�[�h�ƁA❺�̃n�b�V���l��A�����A�ēx�n�b�V���l�����߂܂��B

❼❻�ŋ��߂��n�b�V���l���N���C�A���g�ɑ��t�����O�C���������ł��B

❼�ȍ~�A�T�[�o�[�͔F�R�[�h�����������Ƃ��m�F���邱�Ƃɂ��A�N���C�A���g�̐^�������m�F���܂��B

�ȏオ�A�ʏ�A�Ǘ��V�X�e���ŋ��ʂ̃V�X�e���̕����ɂȂ�܂��B����ȍ~�A�Ǘ��V�X�e���ł́A�\�߃G�N�Z���t�@�C���œn���Ă������Z�L�����e�B������ʂ̗v���Ɋ�Â����͂��A���O�C�����܂��B

�@�߂�ǂ������Ƃ����Ă����̂́A�����Z�L�����e�B�������O�Ƀ��[�U�[�ɔz�z���Ȃ�������Ȃ��_�ƁA������A�p�X���[�h����͂���̂Ɠ��l�̑�������Ȃ��Ă͂����Ȃ��Ƃ����_�ł��B

�@���̃t���[�����[�N�Ǘ��V�X�e���Ŏg�p���Ă��郍�O�C���V�X�e���A�f���^�[�~�l�[�^�Ŏg�p����Ă����A�V�X�e�����p�N���Ă��܂�(��)�B

[�����V�X�e��]

�@�����V�X�e���ł́A�ȉ��̕ύX���l���Ă��܂��B

�@�ŐV�n�b�V�����̓���

�A�Z�L�����e�B�R�[�h����SALT�l�ւ̕ύX

�B�F�R�[�h�̒���I�ȕύX(1���ԈʁH)

�@���ݍŐV�̂̃n�b�V���l�́ASHA3(512)���Ǝv���܂����A�����[�X���ɂ͉��ɂȂ��Ă��邩������܂���B���̂��߁A�ŐV�Ƃ����L�q�ɂȂ��Ă��܂��B

�A�Z�L�����e�B�R�[�h�́APrototype EVE�ŋ��ʂ̃R�[�h�ƂȂ��Ă��܂��B���̂��߁A�Z�L�����e�B�R�[�h���R�k�����ꍇ�A���[�U�[�S���̃p�X���[�h�����Ђɂ��炳��܂��B���̂��߁ASALT�l�����邱�Ƃɂ��A���[�U1�l1�l���Z�L�����e�B���X�N������܂��B

�B�ł����APrototype EVE�̔F�R�[�h�́A���v���C�U���ɔ��Ɏア�\���ƂȂ��Ă��܂��B�������A�ȑO�́ASSL/TLS�ɂ��Í����s���Ă��Ȃ��������߁A���ɐƎ�Ȃ��̂ł����B�����A����́ASSL/TLS���������Ƃɂ��A�����A���̃��X�N�͂��Ȃ�ጸ����Ă���ƍl���Ă��܂��B����́ASSL/TLS�̎d�l���A�n�C�u���b�h�^�F�ؕ����ƂȂ��Ă��邱�Ƃ��O��ł��B���̂悤�ɁA�Z�L�����e�B�����ɍ��E�����͓̂��T�C�g�̃Z�L�����e�B�|���V�[�Ƃ��Ă͖�肪����̂ŁA�F�R�[�h�����I�ɂ�����悤�Ȏd�l�ɂ������ƍl���Ă��܂��B

[���Ƃ���]

�@�̂̃V�X�e���APrototype EVE(2006�N�`2009�N�ɒlj�)�̎d�l�ɂ��āA���Ȃ�A�[���������x���̎d�l�ɂ��Č��J�����Ă��������܂����B���Ă��������ĕ�����Ǝv���܂����A�n�C�Z�L�����e�B�ȃV�X�e���ƂȂ��Ă��܂��B���̂��߁A������Prototype EVE�V�X�e���ł��A�\���Ȃ̂ł����A���ꂩ��J������EVE�V�X�e���́A�����S���Ďg����Z�L�����e�B��p�ӂ��Ă��܂��B

�@�܂��AEVE�V�X�e���ɐ旧���APrototype EVE�̌��J�o�[�W�����ANew Prototype EVE�ł́A�@�A�̎d�l�������ꂽ�`�Ō��J���܂��BSSL/TLS���ς݂Ƃ�������l���Ă��A����ł����ʂ̃T�C�g���͂��Ȃ�Z�L�����e�B�������ł��̂ŁA����������S���Ă����p���������B

�@�ł́A�܂��I

��2023�N7��8������

�C���t�@�C���{���@10/28(5�t�@�C���C��)

�C�����{���@�@�@19/78(8���C��)

���C���Ώۊ���2�{�����܂����B

2023�N07��07��

����̊J���`Prototype EVE�`�@[�V�X�e���J��������]

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@Prototype EVE�̃v���O�����C���ł����A�Y�ނ��Ƃ��Ȃ��Ȃ����̂ŁA�{���́A�i������������܂����B�����A�i�������J���Ă��Ȃ��ƁA���邸��ƐL�тĂ��܂������Ȃ̂ŁA���̖{���ŁA�i������邱�Ƃɂ��܂����B�C������|�C���g�ɂ��ẮA�ȉ���5�_�ł��B

❶�L�q�̓���

❷������@�̓���

❸�����̓��̓f�[�^�`�F�b�N

❹�Z�b�V�����J�n����̋L�q�̒lj�

❺�ԋp�l�̌�����

�@�ȏ�̏C���|�C���g���A74�{�̊��ɑ��Ď��{���܂��B���ŁA�{���܂ł̏C���{���́A11���E�E�E�B���ȁI3���Ԃ�11�����āE�E�E�B�܂��A����܂łǂ����悤���Ȃ��ĔY���Ƃ��������̂ł����A1�T�Ԃ�����ƂŏI����\�肾�����̂ŁA�x�����܂��B

�@���ꂩ��A1�T�Ԃňȏ�̊���Ή�����Ƃ�����A1��10�{�ȏ�̃v���O�����C�����K�v�ł��B

[�v���O�����C����]

�@�v���O�����C����́A���܂ł��낢�돑���Ă��܂������APrototype EVE�̃t���[�����[�N�Ǘ��V�X�e���Ƀ��O�C�����邱�Ƃ��ڕW�ɂȂ肻���ł��B

�@Yahoo������X�̏����_�E�����[�h����Ƃ����b�����Ă��܂����A���̃_�E�����[�h����ɂ́A�o�b�`�����𗘗p���܂��B�蓮�ł��o�b�`������ݒ肷�邱�Ƃ͉\�Ȃ̂ł����A��Ԃ��������ɁA�{�����������ꍇ�A�Ǘ�����ςł��B�����ŁA������Prototype EVE�V�X�e���̃o�b�`�����𗘗p���邱�Ƃɂ��܂����B

�@���̃V�X�e���𗘗p���邱�Ƃɂ��A�o�b�`�����̐ݒ肪�y�ɂȂ��ɁA�Ǘ����邱�Ƃ��y�ɂȂ�܂��B���_������Ƃ���ƁA�ȑO�́A�o�b�`����������ɋN�����Ă���̂��A����ɏI�������̂��A�O���t�B�J���ɉ�ʂ���m�F�ł����̂ł����A���݂��ꂪ�����Ă��܂����B���p���Ă���V�X�e�����̂ƈ���ď��Ȃ��Ȃ����Ƃ������Ƃ�����A���܂ŏC�����Ă��Ȃ������̂ł����A�����������̂ɂǂ̂��炢�̘J�͂��K�v�Ȃ̂�������܂���B

�@�����́A�����������ɁAYahoo�̃N���[�j���O���������\��ł����AYahoo�̃N���[�j���O�������������́A�Ή����Ȃ��Ă͂����Ȃ��ł��傤�H

[���Ƃ���]

�@Protototype EVE�̃t���[�����[�N�Ǘ��V�X�e���̃��O�C���V�X�e���͈ȑO�̂��̂����̂܂ܗ��p����\��ł��B�Z�L�����e�B���x���𑽏��グ��\��ł����A�����ł��B

�@���R�́AApache��Basic�F�𗘗p����̂Ɠ����ɁA�F�ؕ��@���ʏ��肩�Ȃ荂���Z�L�����e�B���x���̃V�X�e���ƂȂ��Ă�������ł��B��ʃ��[�U�����ɂ��̃V�X�e���𗘗p���Ă��Ȃ��̂́A���G�Ŗʓ|�������̂ŁA���ꂾ�ƃ��[�U�r���e�B�Ƃ����ϓ_����A���p����̂�����Ȃ�ƍl���A��ʃ��[�U�����ɂ͗��p���Ă��܂���B

�@�����A���̊Ǘ��Ҍ������O�C���V�X�e���ɂ��ĉ�����܂��傤�B�Z�L�����e�B�ɉe�����Ȃ��͈͓��ł����E�E�E�B

�@�ł́A�܂��I�I�I

��2023�N7��7������

�C���t�@�C���{���@5/28(3�t�@�C���C��)

�C�����{���@�@�@11/78(6���C��)

2023�N07��06��

Prototype EVE�̏C����������Ɓ@[�v���O����������]

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@������ƁA���낢��ƒx��Ă��܂��B

�@2023�N7��3���̃u���O�̒��ŁAPrototype EVE�̎�߂�C��������A���̎�߂�C���̃|�C���g�ɂ��āA����Ă��܂��B

❶�L�q�̓���

❷������@�̓���

❸�����̓��̓f�[�^�`�F�b�N

❹�Z�b�V�����J�n����̋L�q�̒lj�

❺�ԋp�l�̌�����

�ȏオ�v���O�����C���̃|�C���g�Ȃ̂ł����A❶�`❹�͏����ɏC���ł����������A❺���ǂ��Ȃ��Ă���̂��S�z���Ƃ����b�����Ă��܂��B

[�v���O�����C���̌o��]

�@�C����̊����C���O�̊��Ɠ��l�̃C���^�[�t�F�[�X�ɂ��悤�Ƃ��Ă��܂������A�f�[�^�x�[�X�̃C���^�[�t�F�[�X���ς�������Ƃɂ��A�S�������Ƃ����킯�ɂ͂����Ȃ��Ȃ��Ă��܂��܂����B�����ŁA�������̂��߂�ǂ������Ǝv���Ă����̂ł����A�����Ă��łĂ��܂����B

�@����́A�ُ펞�ɂ͂��ׂ�false�ŕԋp�����Ƃ������ƁE�E�E�BPrototype EVE�ł́A���ŃG���[�����������ꍇ�Afalse�ł�������A�G���[�X�e�[�^�X�ł�������A�G���[���b�Z�[�W�ł�������A�d�l���܂��܂��ł����B���̂��߁A�C��������Ȃ��̂ɂ��Ă����̂ł����A����̏C�������v���O�����ɂ��ẮA�G���[���ɂ́A���ׂ�false��ԋp����悤�ɏC�����܂��B

[���[�U�ɃG���[���b�Z�[�W�������Ȃ��̂��g�����h]

�@����ɂ��A�C����̃v���O�������͂������Ԃ��Ȃ����̂Ɠ����ɁA�o�O�̐������炷���Ƃ��ł��܂��B

�@���݂̃V�X�e���J���ł́A�G���h���[�U�[�ɃG���[���b�Z�[�W�������Ȃ��Ƃ����̂��g�����h�ƂȂ��Ă��܂��B���R�́A�U���҂ɑ��āA�U���̃q���g��A�U���̃^�C�~���O��^���錴���ɂȂ邽�߂ł��B���̂��߁A����̂��̌���́A�G���h���[�U�ɂ͑S�����f�������܂���B

�@����_������Ƃ�����A�J���̓r���ŁA�ǂ��łǂ�ȏ�Q������̂��u���ɕ�����Ȃ����ƁE�E�E�E�B����͍��������̂Ȃ̂ł����A�����́A�t���[�����[�N�ŗp�ӂ��Ă���f�o�b�J�ŒT�����Ƃɂ��܂��B

�m���Ƃ����n

�@����ŁA���Ƃ̓G�C���`��łȂ�Ƃ��Ȃ肻���ł��B����A��������X�s�[�h�A�b�v���āA�C�����s���܂��B

�@�ł́A�܂��I�I�I

�^�O�F�v���O�����C��

2023�N07��05��

����������p���̊C�ւ̕��o�@[Coffee Time]

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@������ꂩ��AVMWare Workstation���N�����悤�Ƃ����̂ł����A�N�����܂���ł����B

�@���̂��߁AVMWare Workstation�̍āX�C���X�g�[����Ƃ����{���Ă��܂��B

�@����́A�O��ƈႢ�AVMWare�Ƃ��Ă���A�t�@�C���̂��ׂĂ��폜���܂����BWindows�z���ŃA�N�Z�X�������Ă���t�@�C���͍폜���Ȃ��Ȃ�āA�����Ȃ��Ƃ͂��Ă��܂����B�Ƃ肠�����A���ׂẴt�@�C�����폜���Ă��܂��B

�@����́A�āX�C���X�g�[����A���܂��N�����邱�Ƃ��m�F���Ă���Q�Ă��܂��B

�@���Ƃ����ŁA�{������APrototype EVE�̎�߂�C�������Ă��܂��B

[���������o]

�@����A����������p�����C�֕��o����Ƃ����j���[�X���A���Ȃ�̖{�����Ă��܂��B

�@�j���[�X�̓��e�́A�����������p�������������������߂�^���N�������ς��ɂȂ�������A��l�ȉ��ɔ��߂ĊC�Ɏ̂Ă����Ƃ����̂ł��B

�@�̂Ă�ɍۂ��A���܂ł́A�X�e�[�N�t�H���_�ɗ������Ă��炤�܂ŁA���o�͂��Ȃ��ƌ����Ă�������ǁA8���ɂ͕��o����Ƃ����̂ł��B

�@���̗����Ƃ������t�����ɋȎ҂ł��ˁB�[���A�����A�����ł͂Ȃ��A�����Ȃ�ł��B���̍�Ƃ̓��e�𗝉�����Ƃ����Ӗ��Ŏg���Ă����̂�������܂���B������A��X�͉R�͌����Ă��Ȃ��ƁE�E�E�B�������������̂������Ƃ͂����܂����A���{������Ȃ��Ƃ�����Ȃ�āE�E�E�B

[����������p�����o�̊T�v]

�@���ۂɂ́A�ǂ�Ȃ��Ƃ��s����̂ł��傤���H�Â��������܂��AChatGPT�ɕ����Ă݂܂����B

�@�����������̂Ɋ֘A���āA�g�p������p�����C�Ɏ̂Ă�v�悪��������Ă��܂��B��̓I�ɂ́A������������菜������ŕ��˔\�����̂���g���`�E�����܂ޗ�p�����C�m�ɕ��o����Ƃ����������@����Ă���Ă��܂��B

�@�j���[�X�ł́A�������ƂЂƂ�����ɂ��Ă��āA�ڍׂȓ��e�܂œ��ݍ���ł��Ȃ��悤�ł����A2021�N�܂ł͈ȏ�̌������������悤�ł��B

�@����ł́A���������͂ǂ̂悤�ȃ��m�Ȃ̂ł��傤���H���������AChatGPT�ɕ����Ă݂܂����B

❶�g���`�E���i���ː����ʑ́j

�@��ȕ��ː������ł���A��p�����Ɋ܂܂��ꍇ������܂��B

❷���ː��Z�V�E��

�@���q�F���̂ɂ���Ĕ���������ː������ŁA�����ɍL���邱�Ƃ�����܂��B

❸���ː����E�f

�@���q�F���̂ɂ���Ĕ������A�Z�������ł��邽�߁A���Ԃ̌o�߂ƂƂ��Ɍ������܂��B

❹���̑��̕��ː��j��

�@�X�g�����`�E���A�v���g�j�E���ȂǁA���q�F���̂ɂ���Ĕ������鑼�̕��ː��j����܂܂��\��������܂��B

❺�L�@��

�@��p�����ɂ́A���q�F�̉^�]���ɐ������ꂽ�L�@����c����i�Ȃǂ̉��w�������܂܂�邱�Ƃ�����܂��B

�@�����āA���ꂼ����������ɂ��ĕ����Ă݂܂����B

❶���ː��g���`�E���@�ˁ@12.3�N�B

❷���ː��Z�V�E��-137�@�ˁ@��30�N�B

❸���ː����E�f�@�ˁ@��8.02��

❹���ː��X�g�����`�E��-90�@�ˁ@��28�N�B

�@���ː��v���g�j�E��-239�@�ˁ@��24,000�N�B

�@�m���Ă���Ƃ͎v���܂����������Ƃ́A���˔\�������ɂȂ�N���ł��B

[�n�[���[�̖@��]

�@�n�[���[�̖@�����������ł��傤���H�ȉ��́AChatGPT���瓾��ꂽ�A�n�[���[�̖@���ł��B

���͏����E���~�E�~���E���o�E�Z���E���U���o�ďz���A�n����ɑ��݂��A����ꂸ�A�����I�ɍĕ��z�����B

�ȏ�̖@������l�@�ł��邱�Ƃ́A����A���ː������q�̔䗦�ŋ��߂�ƁA����̐��͕s�ςł��邪�A���q�̕��ː������́A����N�A�����N�ɂ킽�葝���������Ƃ������Ƃł��B�A���A���q���A����ɑ��āA�����ł��邮�炢�������l�Ȃ炢���̂ł����A���ۂ̂Ƃ���͂ǂ��Ȃ̂ł��傤���H����̌��A���R�A�Ȋw�҂̕��X�ɂ����k���Ă���̂ł��傤����A�����ł��邮�炢�������̂��Ǝv���Ă��܂��B

[�n��Z���̔���]

�@���R�A�������Ă��܂��B�����Ȃ�Ă��ĂȂ��ƁE�E�E�B�؍��́A���������݂����ł��B�؍������̌��݂̕���������l����ƁA�������e�ł͂Ȃ��ł��傤�H

�@�����́A�����Ă��܂��B

�@�Ȋw�I�ɖ��Ȃ��Ƃ���Ă͂��܂����A�����I�ɂ͂��₾�Ƃ����̂͗����ł��܂��B����́A��x�֏��Ŏg�����X���b�p���A���ڊԂŎg���̂͂��₾�Ƃ��������o�Ɠ����Ȃ̂�������܂���B

[���^����]

�@���݁A�����̒��ڃe�[�}�ɁA�u���^���q�F�v�Ƃ����e�[�}������܂��B�ǂ��������̂��Ƃ����ƁA�`�F���m�u�C���������������傫���������玖�̂��N�����������ɂȂ����̂ŁA��������Ζ��Ȃ����낤�Ƃ������̂ł��B

�@���d�ʂɂ���ƁA����������100�Ƃ��čl�����ꍇ�A25�`35%���炢�̏o�͂̂��̂��߂����Ă���A���݊e�������ɖ�N�ƂȂ��Ă��܂��B�A�����J��2030�N�Ɏs��ɓ�������Ƃ����b������A�e�������ݒǐ����������ł��B

�@�����A���̏��^���q�F���j�p�����͏o�āA���̎̂ď�͂܂����܂��Ă��Ȃ��Ƃ����͕ς���Ă��܂���B�l�ޔ��W�̂��߂ɂ́A����Ă͂����Ȃ��Ƃ͂����A������ƁA�l�ނ̐�s�����S�z�ł��B

[���Ƃ���]

�@���낢�댟�������܂������A�C�ɔr�o����ȊO�Ȃ��悤�ł��B�i���ɂ��߂�Ƃ������Ƃ��ł��Ȃ��ł��傤���E�E�E�B

�@�����A����������l�ȉ��ɔ��߂���āA�n�[���[�̖@�����炢�����炠�܂�Ӗ����Ȃ��悤�ȁE�E�E�H�C�ɔr�o����Ƃ����߂�̂́A�̂Ă��u�Ԃ����̉e�����l���ĂȂ̂��Ǝv���܂��B

�@�F����̓��}�g�ɁA�R�X���N���[�i�[���C�X�J���_���֎��ɍs���Ă��炢�܂��傤���i�j�H��k�������Ă���ꍇ�ł͂Ȃ��ł��ˁH������ł��B

�@�ł́A�܂��I

2023�N07��04��

VMWare Workstaion�̒��q�������H�H�H�@[�\�t�g�E�F�A������]

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@������Prototype EVE��PHP5����PHP8�ւ̃v���O�����̏C���Ή����������܂����B�����A�܂��AVMWare�̒��q�������E�E�E�B�������n���O�A�b�v����E�E�E�B

�@����̒��q�̈��������́A�v���O�����C����Ƃ��I���A�o�b�N�A�b�v����������ƁA�V���b�g�_�E���R�}���h�����s���܂����B���̃V���b�g�_�E���̓r���ŁA�V�X�e������~���Ă��܂������Ƃ��A�g���K�[�ɂȂ��Ă��܂��B

�@�V���b�g�_�E���̓r���ŃV�X�e������~�����ꍇ�A�����ł��Ȃ��̂ŁA���ʂ̃p�\�R���Ō�������A�d�����Ƃ�����Ƃ����s���Ă��܂��B

�@�����VMWare�@Workstation���ăC���X�g�[�����悤���Ƃ��v���܂������A����́A�C���X�g�[��������������܂肽���Ă��Ȃ��̂ŁA�C�����邱�Ƃɂ��܂����BWindows��[�v���O�����̒lj��ƍ폜]����VMWare��I�����A���̒��ɁA[�C��]�Ƃ������j���[������܂��B���̋@�\�𗘗p����̂ł��B

[���{����]

�@1�x�ڎ��{��AVMWare�@Workstation�̒��q�������Ƃ�������A�T�[�o�[�̃X�i�b�v�V���b�g���Ƃ������������Ɣ��f���A�X�i�b�v�V���b�g�̃��j���[��I�������Ƃ���A�܂��n���O�A�b�v���Ă��܂��B10�����炢�ł��傤���H���u���Ă��܂����������P����Ȃ��̂ŁA�����I�������s���Ă��܂��B����ɂ��A�V�X�e���t�@�C������ꂽ�\��������̂ŁA�ēx�C����Ƃ����{���Ă��܂��B�ނ����ȁE�E�E�B�Â��p�\�R���̂������ȁH�����A���ŋ߂܂ŁA���Ȃ����삵�Ă����̂ɁE�E�E�B

[1�x�ڂ̏C����Ƃ̎��s]

�@1�x�ڂ̏C����ƌ㐳��ɋN�����Ă��Ȃ����R�́A�N������A���낢��ȃA�v���P�[�V�������N�����ɁAVMWare�@Workstation���N�������̂�������������Ȃ��B���ƍ��͍l���Ă��܂��BVMWare�@Workstation�N�����ɁA�^�X�N�}�l�[�W���[��A�ꑾ�Y���N�����悤�Ƃ���Ɠ��l�Ƀn���O�A�b�v�̏�ԂɂȂ�������E�E�E�B�����A�^�X�N�}�l�[�W���[��ꑾ�Y�͂��̌㐳��ɓ��삵�Ă���̂ł����E�E�E�E�H

[���Ƃ���]

�@�����́A�\���ύX���AVMWare�@Workstation�ɂ��ď����܂����B���ɕ֗��ȃ\�t�g�E�F�A�Ȃ̂ł����A�挎���炢����g�p���邱�Ƃɋ�J�����Ă��܂��B�n�[�h�E�F�A�̖�肩�ȁH�H�H���Ă��Ȃ�����ǂȁE�E�E�H

�@2�x�ڂ̏C����Ƃ��������A���̃u���O�A�b�v���[�h��A�p�\�R�����ċN�����܂��B�ċN����A����́A���Ԃ������Ă���N���������Ǝv���܂��B��x�N�����Ă���A���肷��Ǝv���̂ł����E�E�E�H�ǂ��ł��傤�H�H�H�����A����ł�����ɋN�����Ă��Ȃ��ꍇ�́A�āX�C���X�g�[�����s���܂��B

�@�ł́A�܂��I�I�I

��DB�֘A���ȊO�̏C����(7/4�܂ł̐i��)

�@�C���t�@�C���{���@28/28�{(1�{�t�@�C���C��)

�@�C���ӏ��@�@�@�@�@396/396(2�ӏ��C��)

��Prototype EVE��PHP5����PHP8�ւ̃o�[�W�����A�b�v��Ƃ͖{���Ŋ����ł��B�����āA���̕��{���ōŌ�Ƃ����Ă��������܂��B

2023�N07��03��

Prototype EVE�̏C���́A���������������ł��@[�V�X�e���J��������]

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@�����APrototype EVE�̎b��C�����I���\��ł��B

�@�Ȃ��A�b�肩�E�E�E�E�H�C�������ē������ƁA���낢��ƋC�Â����Ƃ������A��߂���Ċ����ł��傤���H

[��߂�C���|�C���g]

�@��߂�̏C���̃|�C���g�Ƃ��ďオ�����͈̂ȉ��̓_�ł��B

❶�L�q�̓���

❷������@�̓���

❸�����̓��̓f�[�^�`�F�b�N

❹�Z�b�V�����J�n����̋L�q�̒lj�

❺�ԋp�l�̌�����

❶�`❹�܂ł́A����قǎ��Ԃ��������ɁA1�`2���ŏC���ł������Ȃ̂ł����A���́A❺�E�E�E�B�r���ŋC�Â����̂ł����A�Ăяo�����͊�����̕ԋp�l�����Ď��̋��������肵�܂��B���̂��߁A�ԋp�l���A�ǂ�Ȍ`���œn���̂��Ƃ������Ƃ͔��ɏd�v�ł��B

�@�Ⴆ�Afalse�A�G���[�X�e�[�^�X�A�܂��̓G���[���b�Z�[�W�Ȃ̂����Ă������Ƃł��B�C�����Ă��Ă����̓��ꂪ���Ă��Ȃ������ӊO�Ƒ����̂ɋ����܂��B�Ăяo�����������ׂ�����̂ł����A���������Ă��܂��ƁA���܂ŏC�����Ă������ԂƓ������炢�������Ă��܂������Ȃ̂ł�߂Ă����܂��B�ł��邱�ƂƂ����A�]����Prototype EVE�Ɠ������@�ŕԋp�l��ݒ肷��Ƃ������Ƃł��B

�@�����d�l�ŏC�����Ă�����肾�����̂ł����A������Ǝ��M���Ȃ��E�E�E�B������x�ŏ�����A�ԋp�l���������܂��B

[�����V�X�e���@EVE�V�X�e��]

�@�����V�X�e���AEVE�V�X�e���͂����̎d�l�͂������肵�Ă��܂��B�I�u�W�F�N�g�w������ō��̂ŁA��{�ԋp�l�́Atrue�Afalse�ł��B�A���A�ڍׂȃG���[���������ꍇ������܂��B���̏ꍇ�́A�ڍׂȃG���[���i�[����O���[�o���ϐ���p�ӂ��Ă���̂ŁA�����������悤�ɂ��Ă��܂��B

�@������A�����͖��Ȃ��̂ł����A���͌��݂ł��B

[���Ƃ���]

�@�������ׂẴv���O�����̏C�����I���āA����������߂�C���ɓ���܂����A1�T�Ԃ�\�肵�Ă��܂��B❺�̕ԋp�l�̌������́A�Â��C���O�̃v���O�����Ɣ�r���āA�C�������v���O���������Ȃ����Ƃ��m�F���܂��B

�@�뜜���Ă����_�ɁA���Ȃ���A1�T�Ԃ�������Ȃ���������܂��A�����łȂ���A1�T�Ԃ���Ǝv���܂��B

�@���Ƃ����ł��B

�@���̏C��������́ANew Prototype EVE�̃��O�C����ʂ̐����ɓ���܂��B

�@�����́A���̘b�����܂��傤�I

�@�ł́A�܂��I

��DB�֘A���ȊO�̏C����(7/3�܂ł̐i��)

�@�C���t�@�C���{���@27/28�{(1�{�t�@�C���C��)

�@�C���ӏ��@�@�@�@�@394/396(6�ӏ��C��)

2023�N07��02��

Samba�@[�\�t�g�E�F�A������]

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@

�@�@����u���O���A�b�v���[�h��A�֓��G�v����̃E�B�b�L�y�f�B�A�̏������Ă�����A�����m��Ȃ���ڂ��Ă��܂����B

�@���܂ŁA�֓��G�v����1�l�Ő������Ă���Ǝv���Ă����G�ۃG�f�B�^�ł����A�x�m�ʎ���̓����ƈꏏ�ɍ���Ă��邻���ł��B

�@�����āA�T�C�g�[���Ƃ��Ă̔��オ�A1996�N����1998�N�̃s�[�N���ŁA�N��1��5,000���~�̔��オ�����������ł��B����炵���b�ł����A�E�B�b�L�y�f�B�A�L�ڂ̋��z�����v���������ł��A7��2,000���~�̎������������悤�ł��B�����A���̋��z�͔���Ȃ̂ŁA�@�l�ŁA�����ŁA�Z���ł����Z����ƁA�T�C�g�[��揊����2�l�ɓ����Ă��������́A3�����傢���Ċ����ł��傤���H

�@����́A�s�[�N�̘b�ł���A����ȊO�̔N�����R�����͂������킯�ŁA��������v����ƃT�����[�}���̐��U�������҂�������A�܂��A���������Ċ����Ȃ̂ł��傤���H�~�̂Ȃ����X�ł�(��)�B

[Samba]

�@�Ȃ�āA�̂��������݂Ȃ���A�����̃u���O�������������Ȃ��čl���Ă����̂ł����ASamba�Ȃ�Ăǂ��ł��傤���HWindows���[�U�ɂ͂Ȃ��݂��Ȃ��\�t�g�E�F�A�Ȃ̂ł����ALinux���[�U�Ƃ��ẮA�֗��Ɏg�킹�Ă��������܂����B

�@�t���[�E�F�A�Ƃ��Ē���Ă���Samba�̎g�p���@�́A�t�@�C���T�[�o�[�Ƃ��ė��p����P�[�X�������Ǝv���Ă��܂��B���݂͂ǂ���������܂��A�̂́ALinux�T�[�o�[�͌Â��p�\�R�����ė��p����P�[�X�����X����܂����B���̎g�p���@�̈�Ƃ��āA�Â��p�\�R����Samba���C���X�g�[�����t�@�C���T�[�o�[�Ƃ��ė��p���Ă����̂ł��B�g�����́AWindows�̃t�@�C���T�[�o�[�Ɠ����ł��B����̃f�B���N�g���A�f�B�X�N�����L�ݒ肷��A�l�b�g���[�N��Ō������A�u�l�b�g���[�N�h���C�u�̊��蓖�āv�Ƃ��Đݒ肷��A�t�@�C���T�[�o�[�Ƃ��ė��p���邱�Ƃ��\�ł��B

�@���݁ASamba���E�B�b�L�y�f�B�A�Œ��ׂĂ݂�ƁA�h���C���R���g���[���[�Ƃ��ė��p�ł����悤�ł��BActive Directory�Ƃ��ė��p�ł���̂ł��傤���HActive Directory��Linux��ɍ\�z���邽�߂ɂ́ALDAP�Ȃǂ𗘗p����ƍl���Ă����̂ł����A������ƁA�����ł��B

�@Samba�����邾���ŁA�l�b�g���[�N��̎����Ǘ����ł���ƂȂ�A���\�[�X�Ǘ������Ȃ�y�ɂȂ�܂��B

[���݂́H]

�@Active Directory�̘b��m���Ă���A��������Samba�𗘗p���Ă����Ǝv���܂����A���݂́ASamba�̑���ɁASSH�T�[�o�[��WinSCP�ŗ��p���Ă��܂��B

�@WinSCP�́A�|�[�g�ԍ�22�ԁA�v���g�R��SSH�𗘗p���A�Z�L���A�ȃf�[�^�ʐM���������܂��B���J���Í������A�z�X�g�F�ؕ����A�p�X���[�h�F�ؕ����ƕ����̔F�ؕ�������Ă��܂����AWinSCP�́A���J���Í��������̗p���Ă��܂��B�����A�ȑO�A���̌��J���Í������ɂ��āA���낢��ȋ^����u���O�ŏ����Ă��܂����A�ō��ɃZ�L�����e�B�������Ƃ������̂ł͂���܂���B�ʐM�͈Í������Ă���̂ł����APKI�̋Z�p����������Ă��Ȃ��̂ŁA�@���������S�ɕۏ���Ȃ��̂ł��B

�@�܂��A����Ŏg���Ȃ炠�܂�W�Ȃ��̂ł����AXserver�̂悤�ɊO���Ƀz�X�g������Θb�͕ʂł��B

[���Ƃ���]

�@30�N��O����g�p���Ă���A�G�ۂƂ����G�f�B�^����A���������Ȃ���ŁASamba�ɂ��Ė{���Љ�܂����B

�@Active Directory�����p�ł��āA�^�p���ׂ�Windows Server�ƕς��Ȃ��Ȃ�A�ȒP�ɓ����ł���Samba�͉�ЂȂǂ̑g�D�ɂ����Ă��Ȃ��p�������邱�Ƃ��ł������ł��B

�@���͒��ׂ����͂Ȃ��̂ł����A�N�����ׂĕ��Ă��ꂽ��A���ꂵ���ł��B

�@�ł́A�܂��I�I�I

���G�܂邨�̃z�[���y�[�W

https://hide.maruo.co.jp/software/hidemaru.html

���ē��G�v(�E�B�b�L�y�f�B�A)

https://ja.wikipedia.org/wiki/%E6%96%89%E8%97%A4%E7%A7%80%E5%A4%AB#:~:text=%E6%96%89%E8%97%A4%E7%A7%80%E5%A4%AB%EF%BC%88%E3%81%95%E3%81%84%E3%81%A8%E3%81%86%E3%81%B2%E3%81%A7%E3%81%8A%E3%80%811967,%E4%BC%9A%E7%A4%BE%E3%82%B5%E3%82%A4%E3%83%88%E3%83%BC%E4%BC%81%E7%94%BB%E3%81%AE%E4%BB%A3%E8%A1%A8%E3%80%82

��DB�֘A���ȊO�̏C����(7/2�܂ł̐i��)

�@�C���t�@�C���{���@26/28�{(1�{�t�@�C���C��)

�@�C���ӏ��@�@�@�@�@388/396(5�ӏ��C��)

2023�N07��01��

�J�����`�G�ۃG�f�B�^�`�@[�V�X�e���J��������]

�@����ɂ��́I

�@�i�r�Q�[�^��EVE�ł��B

�@Prototype EVE�̊����APHP5����PHP8�փo�[�W�����A�b�v���邽�߂ɁA���X�������ł͂���܂����A�v���O���~���O��i�߂Ă��܂��B���̍�Ƃ��A����ƁA�I���������Ă��܂����B���ƁA3�t�@�C���A13���ڂ̏C���Ńo�[�W�����A�b�v�͊������܂��B

[�o�[�W�����A�b�v�̏�]

�@�͂��߂Ă��̃u���O�����Ă����l������Ǝv���̂ŁA�ŏ�����������܂��傤�B

�@����PHP8�̃V�X�e���AEVE�V�X�e���낤�Ƃ��l�����̂ł����A���߂�����͎̂��Ԃ������肻�����ƌ������ƂŁA�܂��́APrototype EVE�̃o�[�W�����A�b�v�����邱�Ƃɂ��܂����B���̃V�X�e�����o�[�W�����A�b�v���邱�Ƃɂ���āA�V�X�e���J���ŕ��i���痘�p���Ă���f�o�b�N�V�X�e���𗘗p���邱�Ƃ��ł��܂��B�ȂA�������X�����b���Ă��܂����A���s�������v���O�����Ƀf�o�b�N�|�C���g��}�����A�v���O���������s���邱�Ƃɂ��A���s�v���O�����̓r���o�߂�����Ƃ������ȒP�Ȃ��̂ł��B

�@Eclipse�Ƃ��AVisual Studio�ł��t�@���N�V�����L�[���������Ȃ���A�v���O�����̎��s���r�W���A���I�Ɍ���@�\������܂����APrototype EVE�ł́A�G�ۂŊJ�����Ă��邽�߁A���O�ł��̂悤�ȋ@�\���������Ă��܂��B

[�Ȃ�ŏG�ۂŊJ���H]

�@�Ⴂ�l�͒m��Ȃ��Ǝv���܂����AEclipse�͓���IBM�ŊJ�������Ă��܂����B������Aversion3�������ƋL�����Ă��܂����AEclipse Foundation�Ɉڊǂ��Ă��܂��B���̂Ƃ��̏��Ђǂ������E�E�E�B�o�[�W�����A�b�v��ۏ��Ă���Ȃ������̂ŁAEclipse Version3�ȑO�Ő��������v���O�����́A���������Ńo�[�W�����A�b�v�����Ȃ��ẮA��������Eclipse�͗��p�ł��Ȃ������̂ł��B���̂Ƃ��̏�m���Ă�����̂Ƃ��ẮA�J�������܂߂āA�ł���Ƃ��͎����ō��ƌ������Ƃ��R���Z�v�g�ɊJ����i�߂Ă��܂����B���̂��߁A�f�o�b�N�V�X�e���́APrototype EVE�Ɏ������A�v���O���~���O�͏G�ۂŐ����Ƃ����`��������Ă��܂��B

[�D�G�ȏG�ۃG�f�B�^]

�@�G�ۂ�m��Ȃ��l������Ǝv���̂ŁA�G�ۂɂ��Č�Љ�܂��傤�B

�@�G�ۂ́A���x�m�ʃG���W�j�A���ē��G�v���������Ă���G�f�B�^�ł��B�T�C�g�[����������Ă���\�t�g�E�F�A�ŁA���́A�g���n�߂Ă���A�͂�30�N���Ƃ��Ƃ��Ă��܂��B

�@���̃\�t�g�E�F�A�́A��тƂ������쐫�A�֗��ȋ@�\�A�y���\�t�g�E�F�A�Ǝ������߂�@�\�����ׂĎ������Ă��܂��B

�@�������A���݂́A�p��ł��o�����A�C�O�̐l�����p�ł���ł��B

�@���C�Z���X�ɂ��ẮA�t���[�ŗ��p���邱�Ƃ��\�ł����A�ꉞ�V�F�A�E�F�A�ł��B�������x���������Ƃ��́A4,000�~�ł��������݂͂ǂ��Ȃ̂ł��傤�H���z�[���y�[�W�Ŋm�F���܂������A400�~�����Ȃ��Ă��܂����B�����A����400�~�A�ŋ��������ł��B30�N�O�ƕς�炸�A4,000�Ƃ������i�E�E�E�B����������܂��B

�@�����āA��x�w���������C�Z���X�́A���U���p�ł��邻���ł��B�o�[�W�����A�b�v��������V���Ƀ��C�Z���X���x�����ĂȂ�ăP�`�Ȃ��Ƃ������܂���B

�@�����ł����A�T�C�g�[���Ƃ�����Бg�D�ł͂���܂����A���̉�Ђ́A�ŋ����̊W�ō���������ŁA�G�ۂȂǂ̃V�X�e���́A1�l�ō���Ă���̂ł́H���Ǝv���Ă��܂��B������A��x�x�������烉�C�Z���X�������߂Ă��Ȃ��Ƃ����̔��̎d�������Ă���̂��Ƒz�����Ă��܂��B

�@�S���E�ɂ́A���\���̐l�����āA���̐l���͓��X�����Ă���ł��B���̑����Ă���l�����̐��p�[�Z���g�ł��A�G�ۂ�m��A���p���A���C�Z���X���x�����Ă����̎Z�������̂�������܂���B

[���Ƃ���]

�@�{���́A�G�ۃG�f�B�^�ɂ��Ă��Љ�܂����B

�@�ē��G�v����́A���́A�G�ۃG�f�B�^�����łȂ��A�ȉ��̂悤�Ȑ��i���������̔����Ă��܂��B

�E�G�ۃt�@�C���[

�E�G�ۃ��[��

�E�p�X���[�h�����Ǘ�

�E�GCaps

�E�G����

�ETwinset

�EPlane Checker

�ECtrl�L�[���Q��

�EIni2Reg

�E�C������C��

�EKeepCaretBlink

�E�p�X���[�h�����Ǘ�

�E�p�X���[�h�����Ǘ�(�X�g�A�A�v����)

�E�G�ۃl�b�g���j�^�[

�E�G�ۃ����T���K�[�h

�E�GTerm Evolution

�E�GTerm���[�_�[

�E�T�C�g�[���Z�L�����e�B���C�u����

�E�G�C���X�g�[��

�E�}�N���T�[�o

�E���K�\��/�����܂�����DLL

�E������

�EInetSpy

�@�����āA�e�\�t�g�̃��C�u�����Ȃǂ����Ă��܂��B

�@���́A�G�ۈȊO�ł́A�GTerm�𗘗p�����Ă��������܂����B�܂��C���^�[�l�b�g���Ȃ������Ƃ��APC-VAN�A�j�t�e�B���Ő����̎���ŁA�d�b����Ńz�X�g�R���s���[�^�ɐڑ����T�[�r�X�𗘗p����Ƃ��ɗ��p���Ă��܂����B������A�C���^�[�l�b�g�𗘗p����悤�ɂȂ��Ă���A�g�p���Ȃ��Ȃ�܂������E�E�E�B

�@���������b�ł��E�E�E�B�����A�������ʂ̃\�t�g�E�F�A�ł��B���͒��Ă���\�t�g�E�F�A���A����Ȃɂ������邱�Ƃ����߂Ēm��܂����B

�@�p�X���[�h�����Ǘ��Ȃ�Ďg���Ă݂����Ȃ��Ďv���܂����B���Ȃ��́A�ǂ��ł����H

�@�ł́A�܂��I�I�I

���G�܂邨�̃z�[���y�[�W

https://hide.maruo.co.jp/software/hidemaru.html

���ē��G�v(�E�B�b�L�y�f�B�A)

https://ja.wikipedia.org/wiki/%E6%96%89%E8%97%A4%E7%A7%80%E5%A4%AB#:~:text=%E6%96%89%E8%97%A4%E7%A7%80%E5%A4%AB%EF%BC%88%E3%81%95%E3%81%84%E3%81%A8%E3%81%86%E3%81%B2%E3%81%A7%E3%81%8A%E3%80%811967,%E4%BC%9A%E7%A4%BE%E3%82%B5%E3%82%A4%E3%83%88%E3%83%BC%E4%BC%81%E7%94%BB%E3%81%AE%E4%BB%A3%E8%A1%A8%E3%80%82

��DB�֘A���ȊO�̏C����(7/1�܂ł̐i��)

�@�C���t�@�C���{���@25/28�{(0�{�t�@�C���C��)

�@�C���ӏ��@�@�@�@�@383/396(3�ӏ��C��)