新規記事の投稿を行うことで、非表示にすることが可能です。

2016年08月26日

HDD丸ごとコピーはぜひこれを!! ボタンポチだけでまるっとコピーできてめっちゃ楽ー。もちろんHDDからSSDへの換装も簡単!

これは超便利です。

| 【送料無料】 センチュリー USB3.0&eSATA対応 SATA3.5HDD・SATA2.5HDD/SSD用 裸族のお立ち台DJ クローンプラスSATA6G CROS2EU3CP6G 価格:7,030円 |

| 【送料無料】 センチュリー USB3.0&SATA対応 SATA3.5HDD・SATA2.5HDD/SSD用コピー&イレース 裸族のお立ち台DJ Revolution CROS2U3RV 価格:8,640円 |

「裸族のお立ち台DJ クローンプラス」と「裸族のお立ち台DJ Revolution」です。

名前のことはさておき、これ、社内でパソコンのメンテをしている我々にとっては画期的に便利。

HDDのクローンを作成するソフトって以前からありますが、まずクローンを作成したいパソコンにソフトをインストールしないといけないので、調子悪くなったパソコンのHDDのクローンを作るときは時間がかかってしょうがない時がある。

とにかく、めんどくさい。

でも、この裸族のお立ち台DJは、コピー元のHDDと換装するドライブ(HDDでもSSDでもOK)をこの機械に挿して、ボタンを長押しするだけで簡単にクローンが作れます。

※ 調子悪いのがHDDやSSDが原因となっている場合は、クローンが作れない場合があります。CPUや電源、メモリなどが原因で、HDDが無傷であれば問題ありません。

しかも、パーティションも丸ごとコピーしてくれのでとても楽ちんです。

押して放っておくだけなので、面倒見なくていいのがすばらしい。

また、この機器にHDDまたはSSDを挿して、本体につなぐと外付けドライブとしても使用することもできます。

余ったHDDを再利用するのにも良いです。

Revolutionの方は、データ転送速度が速いUSB3.0コネクタがついているので、本体側も必ずUSB3.0のポート(USBポートの中でも青いやつ)につないで使いましょう。

参考までに、

| 裸族のお立ち台DJクローンプラス | 裸族のお立ち台DJ Revolution | |

| 挿せるディスク | SATA I/II/1.5Gbps/3.0Gbps | SATA I/II/1.5Gbps/3.0Gbps |

| お立ち台DJとパソコンを接続するときの規格 | USB2.0 | USB3.0 |

| eSATA(SATAII 3.0Gbps) | なし | |

| USBコネクタ形状 | レセプタクルBタイプ | Standard Bタイプ |

| 対応OS(Windowsのみ) | XP32SP3、VISTA(32/64)、7(32/64) | ・ USB3.0インターフェイスポートを搭載したPC/AT互換機 (USB3.0モード動作時) ・ USB2.0インターフェイスポートを搭載したPC/AT互換機 (USB2.0モード動作時) ・ CPUクロック 2GHz/メインメモリ2GB以上 ※intelチップセット搭載モデル推奨 |

会社のパソコンメンテ用におすすめです。

本日も最後まで読んでいただき、ありがとうございました。

ブログランキングに参加しています。

もしよろしければ応援よろしくお願いします。

2016年08月25日

リモートデスクトップでいつ誰がどこからログインしてログアウトしたかを表示する設定

しょうがないので、あきらめて、次の日接続先のログを確認すると、

「ターミナルサーバは多数の不完全な接続を受信しました。システムが攻撃されている可能性があります。」と。

前から接続先のパソコンは調子が悪かったので、単にそれが理由だったらいいんですが、なんとなく気持ち悪いです。

なので、とりあえず、リモートデスクトップ接続が行われた履歴(いつ、どのパソコンから、どのアカウントでログインしたか)を見れるように設定しました。

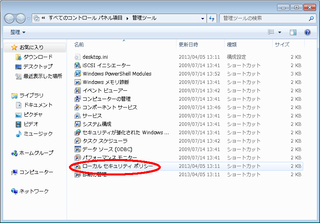

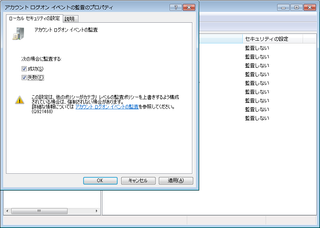

- スタートメニューから「コントロールパネル」を開く

- 「管理ツール」を開く

- 「ローカルセキュリティポリシー」を開く

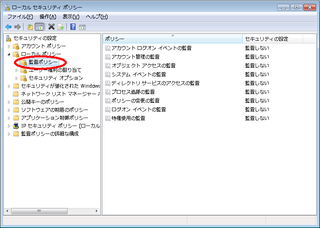

- セキュリティの設定>>ローカルポリシー>>監査ポリシーを開く

- 「アカウントログオンイベントの監査」をダブルクリックする

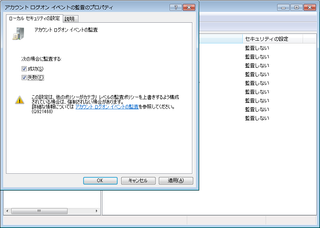

- 「ローカルセキュリティの設定」タブで、「成功」と「失敗」の両方にチェックを入れてOKを押す

- 「ログオンイベントの監査」をダブルクリックする

- 「ローカルセキュリティの設定」タブで、「成功」と「失敗」の両方にチェックを入れてOKを押す

以上。

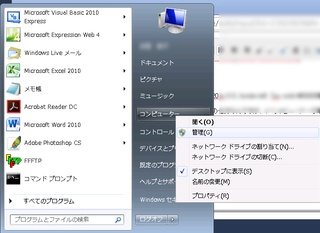

で、次に履歴の確認の仕方なんですが、イベントビューアーで確認します。

スタートメニュー>>コンピュータを右クリック>>管理 でイベントビューアを開くことができます。

イベントビューア>>Windowsログ>>セキュリティを開きます。

イベントログをダブルクリックして接続元のコンピュータ名を確認することができます。

Windows7の場合、リモートデスクトップを開始したイベントIDは「4624」、終了が「4634」となっています。

しばらくの間は、時々チェックしよ。

本日も最後まで読んでいただき、ありがとうございました。

ブログランキングに参加しています。

もしよろしければ応援よろしくお願いします。

2016年08月20日

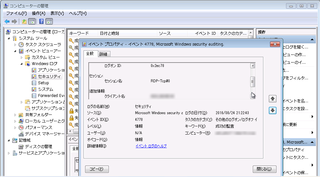

8月20日時点の台風が意味わからんような状態ですが...冠水などにも注意しましょう

???

なんでしょう。この8月20日時点の台風の集合。

先月子どもが、今年は台風発生が遅いから台風が一気に5個発生して「オリンピック台風」なるでと騒いでいて、私は正直「そんなアホな」と思っていましたが、なんだか近いものが発生しています...

こんなことあるんですね。

昨日、雷コワい話をブログに書きましたが、こんだけ日本の気象状況が変わってくると、今までになかった災害にもいろいろと注意しないといけません。

そういえば、昨年だったかと思います。

うちの会社の他府県の工場が冠水しまして。

サーバールームのある、半地下です。

それはそれはえらいことで、工作機械もすべてパーです。

保険で何とかなりましたが、復旧するまで生産が止まりました。

その工場は川と川の間に位置しており、過去に台風などで川が決壊したこともある土地です。災害により、1階までくらいは冠水する恐れがあることが予測できるような土地でした。0メートル地帯です。

この情報だけで、絶対地下なんかに大事なもんは置かなさそうなんですが、平和ボケのわが社...いや私たちは何も考えることなく、その土地に工場を建設し、サーバールームという重要な設備をその半地下の部屋に設置してしまったのです。

工作機は重いから上の階に作るとなると床の強化のためコストが上がること、サーバールームは部屋を涼しくするのに元々涼しい半地下を選べば冷房代も安く済むという、責任者のコスト削減アイデアによるものでした。

うちでは、というかどこの会社でもありがちですが、コスト削減ばかりに目が行ってしまった結果です。

当然と言えば当然ですが、新しく工場を建設するとき、その土地の状況を知って、洪水が起こりやすい土地であったら重要な設備は上の方の階にするなどという提案は、業者の方からはあまりありません。

工事業者は私たち、会社の工事担当者から聞いた通り、工事担当者と打ち合わせた図面の通り工場を建てます。

なので、拠点を増やす時、その土地の自然災害の状況や予測は工場を建てる私たちがきちんと確認して、こちらから提案する必要があります。

えっ??そんなん当然?

ですよね。

みなさん後悔しないように、安さだけに走らず、重要なものはきちんとお金をかけて守りましょう。

本日も最後まで読んでいただき、ありがとうございました。

ブログランキングに参加しています。

もしよろしければ応援よろしくお願いします。

ゲリラ豪雨の多いこの季節、落雷対策などどうされていますか

こんにちは。

真夏のこの時期、ゲリラ雷雨が猛威を振るっています。

昨年に比べたら、今年の関西はまだましでしょうか。

このゲリラ豪雨、外にいたらビシャビシャになるとか、洪水が心配とか、雷コワイとか、一般的にいろいろ難があるわけですが、私たちネットワーク管理者にっとっても恐ろしい事象です。

何よりコワいのは雷です。

PBXみたいな高額機器も何のことなく一気に逝ってまいます。

それなりに、雷サージ対策してますが、無理なときは無理なそうです。

数年前に私がいる工場とは別の場所にある工場で落雷があり、電話が使えなくなったことがありました。

業者に来てもらって修理をしてもらいましたが、基盤ごと交換となりました。

雷対策はしていたけれど、業者によれば、電線に直撃の場合は防ぎきれないと。「完全」なんてもんはないんだぜ。とのこと。運が悪かったら、基盤どころかPBX本体全替えとかもあるという話です。

「雷落ちる=雷サージ流れる」て言いますが、雷サージにも種類があるのをご存知でしょうか。

この種類によって、対策できる雷サージと対策できない雷サージがあるんです。

せっかくなので、自分の勉強もかねて、今日は雷サージの種類と対策について書いていきたいと思います。

地面とかに雷が落ちて、地面から電柱、電柱から電線、電線から宅内の機器に入ってくる雷サージのことです。

頻度としてはこのタイプが一番多いということです。

近くの建物や木などに落ちた雷の電流が、大地に十分浸透せず、その結果電線や通信線に侵入してしまう雷のことです。

電線に直接落雷して、宅内に侵入する雷サージのこと。

直撃なので、高い電圧や電流が発生するため、この雷サージからパソコンやその他の周辺機器を故障から守るのはほぼ無理です。

電話業者さんが言っていたのはこの直撃雷を受けた場合のことなんですね。

雷がたくさん鳴った次の日は仕事が増えて忙しいことが多いんですよと言っていました。

直撃雷以外なら、こういった製品で雷サージから機器を守る事ができます。

| 【送料無料】 サンワサプライ 雷ガードタップ 3Pコードタイプ (3ピン式・8個口 2m) TAP-3805SPN[TAP3805SPN] 価格:5,680円 |

| TAP-3803NFN【税込】 サンワサプライ ノイズフィルタタップ 3P抜け止め 3Pコード(8個口・2.0m) [TAP3803NFN]【返品種別A】【送料無料】【RCP】 価格:5,800円 |

こういった高性能雷ガードタップを使うときは、タップからのアース接続をお忘れなく。

| サンワサプライ アースコード (5m) TAP-BBA5[TAPBBA5] 価格:375円 |

某ホームセンターで販売されているものに比べるとちょっとお高い感じがしますが、安いものだと先ほど出てきた「誘導雷」しか防ぐことはできません。守る機器に応じて、「侵入雷」も防げるタイプのタップの使用を検討してみてはいかがでしょう。

私が勤務するこの工場では、だいたい年1くらいでターミナルアダプターが死んでいます。

ただ、この年1ペース、なかなか多いと思っていますが、みなさんのところではいかがでしょうか?

単に運が悪いのか、それとも建物が超古いから建物内の通信回線の接地状態がダメになってきているのか...それとも呪いかもしれません 笑

原因はわかりませんが、とにかくできる対策は万全にしておきたいなと思います。

本日も最後まで読んでいただき、ありがとうございました。

ブログランキングに参加しています。

もしよろしければ応援よろしくお願いします。

2016年08月17日

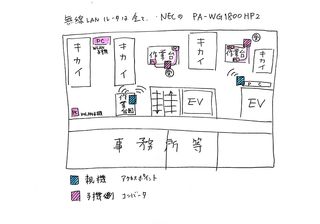

WG1800HP2のコンバーターとしての設定方法 らくらくスタートボタンではできないちょっと詳細な設定方法です

本文に出てきます、WG-1800HPおよびWG-1800HP2ですが、悪意のある第三者が制作したサイトにアクセスした場合に、製品の設定を変更されたり、再起動されたり、意図しない動作を引き起こされる可能性がある事が判明致しました。詳しくはメーカーページを参照してください。ちなみに、2600HP、1800HP、1800HP2については、ファームウェアをアップデートすることで回避することができます。

長らくあいてしまいましたが、本日は、以前のブログ「NECの無線LANルータを使った裏ワザ コンバータとして使うと周囲に飛んでる無線LANの電波を確認できます」のブログの続き、NECのルータをコンバータとして設定するやり方です。

メーカーに電話すると、「らくらくスタート」ボタンを押してコンバートするやり方を教えてくれるのですが、

このやり方だとどの親機からコンバートしているかわかりにくいので、コンバーター経由でネットワークに接続している機器がネットワークにつながらなくなったとき、問題の切り分けが難しくなるため私は嫌いです。

うちはこんな感じで使ってっからね。

それに、「らくらくスタートボタン」での設定は他の地域の工場なんかに置くときに、現地に行かないとうまく設定できないため不便ですが、このやり方だと現地のネットワーク環境がなくても机上で設定をすることができるので便利です。

ということで、「らくらくスタートボタン」は使わず以下に説明するやり方で、特定の親機と接続し、またメンテナンスしやすいようにコンバーターを設定していきます。

コンバート用の親機を設定します。

親機のIPアドレスをアドレスバーに入力し、設定画面を開きます。

Wi-Fi詳細設定(5GHz)を開いて、SSIDと暗号化キー、暗号化モードを確認します(画面はWG1800HP2)。

ここで、近くにある他の親機とSSIDを同じにしている場合、どちらの親機に接続しているかわからなくなるので、ゲストSSIDやセカンダリSSIDを有効にして、共通で使っているSSIDとは異なる名前のSSIDを作成し、そちらに接続するように設定します。

※親機の設定方法については、過去のブログにも書いてありますので参考にしてみてください。

Wi-Fiの設定について2

例えば、画面の例では、オーナーSSIDはaterm-ade195-aですが、これを他の親機と同じSSIDにしている場合は

ゲストSSIDのaterm-ade195-axのSSIDに、コンバーターを接続させます。

速度を維持するため、できるだけ5GHz帯のSSIDに接続します。

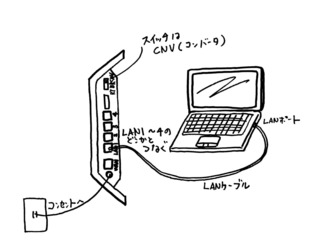

設定時のつなぎ方。

こちらの絵のように、ルータについているスイッチをCNVの位置にしてACアダプターをコンセントに挿します

NECの以下の機器については、コンバートモードでの工場出荷時のデフォルトのIPアドレスは192.168.1.245です。

- WG1200HP

- WG1800HP2

- WG2600HP

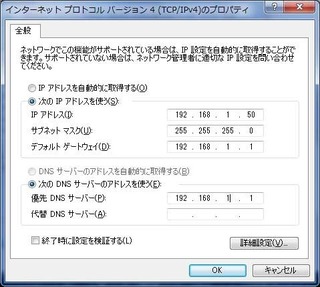

このIPアドレスに合わせて、設定に使用するパソコンのIPアドレスを設定します。

今回はWG1800HP2を設定しますので、パソコンのIPアドレスは192.168.1.50(50は254まで、1と245以外なら適当でOK)に設定します。

設定画面は、 コントロールパネル >> ネットワークとインターネット >> ネットワーク接続 から。

※Windows7の画面です。

OKを押して有効にします。

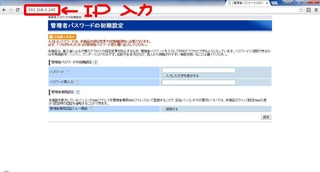

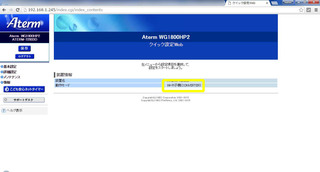

パソコンのIPアドレスを変更したら、クイック設定Web画面を開きます。

Webブラウザのアドレスバーに 192.168.1.245 と入力し、Enterを押します。

この画面で、このコンバータの設定画面にアクセスするときのパスワードを設定します。

パスワードを入力したら、右下の「設定」ボタンを押します。

ログインパスワードを入力するようにと、ダイアログが出てきますので、

ユーザ名:admin

パスワード:(先ほど設定した値)

を入力して「ログイン」します。

動作モードがCONVERTERになっていることを確認します。

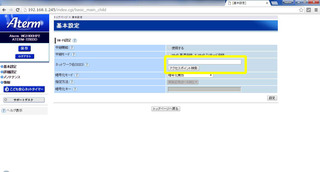

左にあるメニューから「基本設定」をクリックします。

ネットワークとSSIDの空白部分に、先ほど控えておいた接続させる親機のSSIDを入力し、暗号化モードを選択します。

そして、暗号化キーを入力し、右下の設定ボタンを押します。

再度読み込んだ画面で、左上の「保存」ボタンをクリックするのをお忘れなく。

ちなみにですが、そのコンバーターを設置する場所にいる場合は、「アクセスポイント検索」ボタンを押して周囲に飛んでいる無線LANの電波を確認し、強い電波を発している親機のSSIDに接続するよう設定することも可能です。

次にメンテナンスしやすいようにコンバーターのIPアドレスを固定します。

Web設定画面の左のメニューの「詳細設定」をクリックします。

まず、DHCPクライアント機能のチェックを外します。

その後、画面のようにコンバーターを設置する場所のセグメントに合うIPアドレス・デフォルトゲートウェイ・プライマリDNSを入力します。

(良くわからない方は、フレッツを使っている場合は、画面の通りの設定で行けると思います)

右下の「設定」ボタンを押し、更新画面で左上の「保存」ボタンを押せばすべての設定完了です。

設置したい場所にコンバーターを持っていき、コンバータとパソコンなどをLANケーブルでつないでみてください。

インターネットが見られれば成功です。

※設定用のパソコン側で変えたネットワークの設定は、もとに戻してください。

コントロールパネル >> ネットワークとインターネット >> ネットワーク接続

で、ローカルエリア接続を右クリックして、「プロパティ」を開きます。

インターネットプロトコルバージョン4をダブルクリックして、「IPアドレスを自動的に取得する」と「DNSサーバーのアドレスを使う」にマークして「OK」ボタンを押します。

ネットワークの規模が大きくなって、ルータの数が増えてくると、このやり方では手がかかりすぎるので、このやり方で管理するのはつらくなります。

なんで、無線LANコントローラなどの導入を検討しましょう。

こんなやつです。

| アライドテレシス レイヤー2plus ギガビット・無線LAN コントローラー PoE スイッチ AT-MWS2012GP 1947R 価格:118,063円 |

こちらもおすすめ。

| 【送料無料】NETGEAR WC7500-10000S 中小規模ネットワーク向け無線LANコントローラー(アクセスポイント15台管理)【在庫目安:お取り寄せ】 価格:184,086円 |

本日も最後まで読んでいただき、ありがとうございました。

ブログランキングに参加しています。

もしよろしければ応援よろしくお願いします。

2016年08月11日

Why?ジャパニーズピーポーの厚切りジェイソン、NHKの番組「Why?プログラミング」でプログラミングを教える 追加放送してました

夏休み中の以下の期間で、再放送が見られます。

8月17日(水)〜19日(金) 3:30p.m.〜3:40p.m.

また、時間が合わない方には、NHKのホームページで閲覧することも可能です。

閲覧できる放送リストは以下の通りです。

※2016年8月11日現在

- 壊れた魚を動かせ

- おかしな踊りを直せ

- 文房具でシューティングゲームを作れ

- 北極の子ぐまを救え

- リンゴ犬マックスを応援しろ

- びっくりハウスをつくれ

- マックスの農場に雨を降(ふ)らせろ <--個人的にはこれが面白い

- カエルをジャンプさせろ

閲覧ページはこちらです。

http://www.nhk.or.jp/gijutsu/programming/origin/list/(NHKのホームページにジャンプします)

この番組だけでも十分試してみることができますが、本もあるのでこちらも合わせて参考にすると、更に楽しくプログラミングが学べます。

ここで、、

スクラッチって何??

と思った方は、過去のブログも参考にしてみてください。

子供向けのプログラミング言語です。ブロックを組み立てる感覚でできる簡単なプログラミング言語です。

「Why?ジャパニーズピーポーの厚切りジェイソン、NHKの番組「Why?プログラミング」でプログラミングを教える <動画のリンクあり>」

「Why?ジャパニーズピーポーの厚切りジェイソン、NHKの番組「Why?プログラミング」でプログラミングを教える 再放送してますよ」

「子供向けのプログラミング練習用ソフト Scratch(スクラッチ)に 低年齢向けタブレット版も」

本日も最後まで読んでいただき、ありがとうございました。

ブログランキングに参加しています。

もしよろしければ応援よろしくお願いします。

2016年08月09日

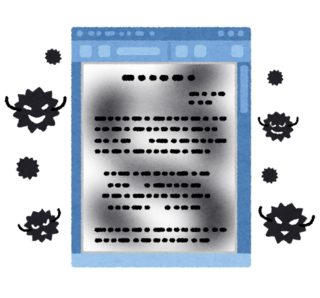

【ランサムウェア】データを暗号化していくその動きを書いた面白いページを発見 興味のある方はどうぞ

毎日なんかの形で目にするランサムウェア。うんざりなんですが、そんな中、ランサムウェアがどのように感染して、どのように暗号化されていくかが書かれた面白いページを発見しました。

SOPHOSという会社のホームページ内の、CrptoLockerというランサムウェアが感染するときにどういう動きをするかについて書かれたページです。

URLはこちらです。

https://www.sophos.com/ja-jp/press-office/press-releases/2013/10/ns-destructive-malware-cryptolocker-on-the-loose.aspx

SOPHOSについて

SOPHOS(ソフォス) は、コンピュータセキュリティのソフトウェアおよびハードウェアを開発・提供するベンダーです。通信エンドポイント、暗号化、ネットワークセキュリティ、電子メールセキュリティ、モバイルセキュリティ、統合脅威管理製品など、主に法人向けのセキュリティ製品を提供している会社です。

このページによると、

1. CryptoLockerに感染する

2. Documents and Settingsに自信をインストールする

3. ログオン時、ウィンドウズが自動的に自信を起動するようにレジストリに書き込む

4. ランダムなサーバー名を生成し、これらの名前のサーバーに対して次々にインターネット接続を試みる

5. 到達するサーバを見つけたら、感染したパソコンからそのサーバに「CryptoLocker ID」を渡す

6. サーバはそのIDから公開キーと秘密キーのセットを生成する

7. 感染したコンピュータに公開キーのみを渡す(公開キーはファイルを暗号化するためのキー、秘密キーは暗号化を解除するためのキー)

8. 感染したコンピュータ上のマルウェアがこの公開キーを使ってイメージ、ドキュメント、スプレッドシートといったファイルなどを暗号化する

※ 感染PCからアクセスできるすべてのドライブやフォルダーのファイルを暗号化しようとするので、他のパソコンで共有しているファイルや、ファイルサーバなどもすべて暗号化される可能性があります。

9. 暗号化した後、マルウェアが「支払ページ」をポップアップさせる

なるほどです。

このランサムウェアに感染してから、暗号化開始までの間にウィルスを検知し、削除すれば助かるということになるわけですが、その時間、どれくらいかご存知ですか?

わずか50秒 だそうです。

こちらのYOMIURI ONLINE(URL:http://www.yomiuri.co.jp/science/goshinjyutsu/20151204-OYT8T50135.html)の記事によると、トレンドマイクロ社が用意した仮想のニュースサイトで、感染源となる広告が表示されてからわずか50秒でランサムウェアが動きだし、ハードディスクのファイルが暗号化されたということです。

Webを見るだけで感染するのですが、すべてのパソコンが「見ただけで感染」するわけではありません。

ブラウザやOS、Acrobat Reader、Flash、Javaなどの脆弱性(=ウィルスを侵入させる抜け穴)があるパソコンが感染します。

Windowsを使っている方は皆さん知っていると思いますが、定期的にWindowsUpdateが配布されますし、Acrobat Readerやその他のプログラムも同様に脆弱性に対する更新を配布しています。

ですので、使っているソフトウェアは常に最新バージョンにしておきましょう。

でないと、いつしか後悔の日がやってくるかもしれないですよ!

本日も最後まで読んでいただき、ありがとうございました。

ブログランキングに参加しています。

もしよろしければ応援よろしくお願いします。

2016年08月06日

社員がランサムウェアに感染しました (T T) いろいろ試してみたもののデータの復号はできませんでした その一部始終

週明けののどかな朝のひと時、「ウィルスに感染したかもー」と連絡が。

感染したのは...なんと、役員...。

ナニーーー!しかも流行のランサムウェア...

何度も不審なメールは開かないようにと、注意喚起をしていたのですが、「変なメールの添付ファイルは開いてないし!!」と頑なに譲らないところを見ると、どうもメールからの感染ではなく、Webページからの感染のようです。

Webページからの感染は怖くてですね、その改ざんされたサイトを見るだけで感染する場合があります。

IPA(情報処理推進機構)の「2016年1月の呼びかけ」(URL:https://www.ipa.go.jp/security/txt/2016/01outline.html)にもWebページを見ただけで感染したという報告があったという内容が記載されています。

当然、不審なメールの添付ファイルは開かない、Webページを開いた時に勝手に出てくるダウンロードやインストールを促すダイアログを無視するなど、完璧に対策していても、さすがにこの「見るだけで」感染する場合はどうにもならないです。

しょうがないので、感染したPCで暗号化されてしまったファイルを復旧しよう...と頑張ってみたわけですが、先に結果を書いておきましょう。

できませんでした。ガーーン。 (゜Д゜;)

ただ、うちの場合はできませんでしたが、種類によっては暗号化されたファイルを復旧できる可能性がありますので、私が参考にした復旧ツールについて記録しておきたいと思います。

こちらのトレンドマイクロ、ウィルスバスターのページ(URL:https://esupport.trendmicro.com/support/vb/solution/ja-jp/1114210.aspx)に、ランサムウェアの暗号化を復元するツール(サポート対象外)が2種類あります。

ランサムウェアは結構儲かってるからでしょう、亜種がたくさん出ています。

このページには、その種類もたくさん載っています。

ちなみに、うちの会社で使用しているアンチウィルスソフトで検出されたのがCryptXXXという名前だったことと、暗号化されたファイルの拡張子が変わっていなかったので、おそらくCryptXXXのいずれかのバージョンかTeslaCrypt(バージョン4)であろうと考えられます。

このページの下の方に、暗号化の復号ツールがあり、念のため2種類とも試しましたが、暗号化されてしまったファイルの復号はできませんでした。

同様の復号ツールはカペルススキーからも配布されています。ダウンロードはこちらの公式ブログ(URL:https://blog.kaspersky.co.jp/cryptxxx-ransomware/11181/)から可能です。

一応こちらもダメもとで試しはしましたが、やっぱり駄目でした。

ランサムウェア恐るべし

この一連の経験から学んだことは、

- アンチウィルスソフトを入れていても感染するときは感染する

- 感染してファイルが暗号化された場合、復号するのは難しい

じゃぁ、何もしないでびくびくするしかないのか!?

そんなことはありません。

とは言っても、感染経路が人的操作に依るところが大きいため、すべての社員を監視するのは難しい。

なので、感染するということを前提とした対策を立てることにしました。

バックアップを取る!!

...初歩的ですね。

そうなんです。初歩的ですが、これが一番効果があると思います。

きちんとしたバックアップ体制で臨めばランサムウェアなんて怖くありません。

また、差分バックアップを取っていると、ランサムウェアに感染した時はその差分バックアップがぐっと増えるので、感染に気付くこともできるでしょう。

大事なファイルはファイルサーバに保存してもらい、万が一ローカルデータが暗号化されても復旧できるようにしました。

で、サーバデータは、以下のようなツールを用いてバックアップする。

Arcserve UDP

ツールを使う理由は、ランサムウェアに感染した場合、感染PCからアクセス可能なサーバのデータも暗号化されてしまうからです。つまりファイルサーバなどの普通に感染PCがアクセスできる場所へのバックアップは危ない。

ただ、個人の場合は、適当なスパンで外付けのHDDにバックアップを取り、バックアップ後は取り外して保管すれば良いと思います。念のため、可能であれば2個くらいで交互にバックアップするとさらに安心です。

感染を防ぐ方ももちろん重要ですが、このウィルスの性質上、完全に感染を防ぐのは不可能です。

たとえ感染しても、会社の重要データをオシャカにして損害を出さないためにも、念には念を入れて対策をしましょう。

本日も最後まで読んでいただき、ありがとうございました。

ブログランキングに参加しています。

もしよろしければ応援よろしくお願いします。

このブログを書いているときに、ランサムウェアのことをしらべていたら、ウィルスバスターのプレスリリースのページにランサムウェアへの対策機能を強化したという記事を見つけました。

事前にファイルをバックアップし、万が一ランサムウェアがファイルを暗号化した場合でも、バックアップファイルを用いて自動的にファイルを復旧する機能を新たに搭載します

っつーことです。今のところ、以下のエディションのみということです。

・ ウィルスバスターコーポレートエディション 11.0 ServicePack1

・ ウィルスバスタービジネスセキュリティサービス 5.9

・ ウィルスバスタービジネスセキュリティ 9.0 ServicePack3

金額面で気にしなくて良ければ、これが一番楽かもですね!