こんにちは!

ナビゲータのEVEです。

つい最近まで、DXについてまとめていましたが、セキュリティについて解説するといいながら、DXについて書いてきました。ただ、その理由について書いていなかったので、その理由について本日は書きましょう!

[セキュリティ・バイ・デザイン]

現在多くのプロジェクトで、システム設計・製造時に、セキュリティ・バイ・デザインと言われています。セキュリティ・バイ・デザインとはどんなことを指しているのかChatGPTに解説をしてもらいましょう!

セキュリティバイデザイン(Security by Design)とは、ソフトウェアやシステムを設計する際に、セキュリティを最優先に考慮するアプローチです。セキュリティバイデザインの目的は、開発の初期段階からセキュリティを組み込むことで、システムがリリース後も安全であることを保証することです。

以下に、セキュリティバイデザインの主要な原則を紹介します。

❶最小権限の原則(Principle of Least Privilege):

システムやアプリケーションにおいて、ユーザーやプロセスには必要最低限の権限のみを付与する。これにより、万が一攻撃を受けても、被害の範囲を最小限に抑えることができます。

❷防御の層(Defense in Depth):

システムを複数のセキュリティ層で保護し、ひとつの防御が突破されても他の防御で守るという考え方です。例えば、ファイアウォール、侵入検知システム、データ暗号化などが考えられます。

❸セキュリティの早期実装(Security by Design and Default):

セキュリティを設計段階から組み込み、デフォルト設定でもセキュリティが確保されている状態にすることです。これにより、ユーザーがセキュリティ設定を変更しない限り、安全が保証されます。

❹脆弱性管理(Vulnerability Management):

システムの設計段階から脆弱性を特定し、修正することが重要です。これにはコードレビューやセキュリティテストの実施が含まれます。

❺セキュリティの可視化(Security Visibility):

セキュリティの状態を常に監視し、ログやアラートを使って異常を検出し、対応する仕組みを設けることです。

❻安全なデフォルト設定(Secure Defaults):

ソフトウェアやシステムが出荷時に安全な設定であることを保証することです。これにより、ユーザーが設定を変更する前に、セキュリティが確保されます。

❼データ保護(Data Protection):

データを暗号化し、適切に保護することです。データの機密性や整合性を確保するために、データベースや通信経路での暗号化が推奨されます。

❽セキュリティのテストとレビュー(Security Testing and Review):

開発過程でセキュリティテストを行い、設計や実装におけるセキュリティ上の問題を早期に発見し修正することです。定期的なセキュリティレビューも重要です。

セキュリティバイデザインを採用することで、セキュリティに関する問題を事前に防ぎ、システムのリリース後も安全を維持するための基盤を築くことができます。

ChatGPTの発言を補足すると、途中からセキュリティを追加することもできるのですが、かなり難しく、かつ費用もかかります。Webシステムの場合、WAFなどの導入などを考えられるのですが、ゼロトラスト的な考え方でいうと、システム自体にセキュリティを実装するのが本来のあり方です。そのため、システムを設計する段階から、セキュリティを考慮に入れて開発したほうがいいのはいうまでもありません。

私もかつて、Prototype EVEにおいて、2004年にシステムリリース後、システムを停止し2006年〜2009年までセキュリティロジックを追加したという経験があります。その約3年間の改修後感じたのは、最初から作り直したほうがよかったということです。

その時の経験を踏まえたうえで発言させていただくと、是非セキュリティ・バイ・デザインは実践してほしいです。

[DXとセキュリティ]

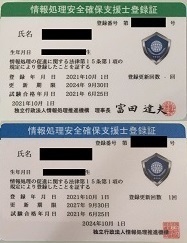

DXを進めるうえで、レガシーシステムが問題になっています。そのため、レガシーシステムを更改することを検討するのですが、その時に機能を踏襲し、更改するのではなく、セキュリティを最初から考慮したうえでシステムを開発しましょうというのが、情報処理安全確保支援士からの提案になります。そのため、今まで長々とDXについて話してきました。余計なことをたくさん書いた気もしますが、現状調査だとご理解ください。

[あとがき]

以上が、今まで長々とDXについて書いた理由です。すっきりしましたでしょうか?まっ、あまり気にしていないとは思いますが、一度書いたことなので、その理由について書かせてもらいました。

以前、会社面接において、セキュリティをやりたいと面接官に話したことがありましたが、その時に、セキュリティのどこをやりたいか聞かれたことがありました。その時点では、情報処理安全確保支援士試験に合格しているわけでもなく、情報セキュリティ全体について勉強をしていたので、セキュリティ全般と回答しましたが、ちょっとこの回答に問題があるような気がします。医者を例に考えると分かるのですが、専門分野というのがあります。セキュリティといっても範囲が広く、専門分野を決めていないと、いい加減なコンサルティングになってしまうかもしれません。それを念頭に考えた場合、私の場合は、セキュリティ・バイ・デザインを1つの分野としたいと思います。

では、また!!!

【このカテゴリーの最新記事】