UTM WatchGurad-Firebox-T55 を

既存のLAN環境をいじらずに最速で導入するには、

ITベンダ側の都合として「ブリッジモード」なわけですが、

それだと、こっちの事情に叶う設定にならないのが常であります。(´・ω・`)

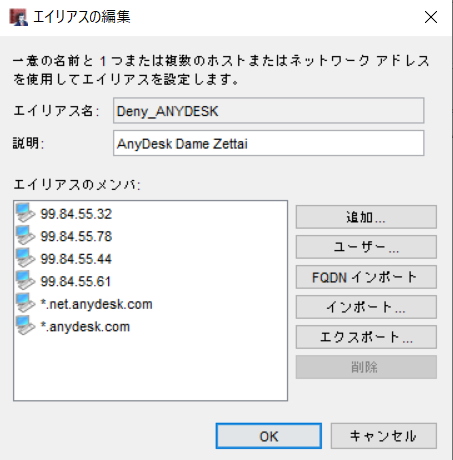

何故か社内からの不正アクセス(´・ω・`)が発生していため、

「MACアクセス制御」と

「静的MAC/IPアドレスのバインド」設定

を活用して、管理者以外がUTMに対し粗相をしないよう、設定をしたのでありました。^^;

で、設定をするには、WebUIか、専用アプリケーションになりますが、

ITベンダの方にWatchGuard System Manager(WSM)での設定管理が基本です!( ・ิω・ิ)キリッ

と言われたので、それを導入しました。

専用ツールってなんか硬派な感じがしてかっこええですね^^;

で、当方が行った設定をまとめてみました。(以下はすべてWSM12.5.1で行いました。)

【前提】インターフェイスのモードは「ドロップインモード」

(1)「構成済みインターフェイス」のLAN側(1−4のうちのどれか)を管理ポートを定義し、その配下の特定PCのMAC・IPアドレスの機器のみを管理PCとして、UTMにアクセスできるように設定

(2)(1)で設定した以外のポートからはすべてUTMへのアクセスを禁止(ファイアフォールポリシにて設定)

(3)メニュー ネットワークの「構成」-「構成済みインターフェイス」-「構成」で各インターフェイスごとの設定画面を開き、「MACアクセス制御」の画面で「MACアドレスによってアクセスを制限する」にチェックをいれ、配下にぶら下がるすべての機器のMACアドレスを定義

(4)(3)画面内のダグ「詳細」に移動し、「静的MAC/IPアドレス」のバインドで、配下にぶら下がるすべてのMAC・IPアドレスを設定

そうです。こんな面倒なこと普通しません(´・ω・`)

が、LAN内でMAC・ARP・IP偽装等され、結果UTMに不正アクセスされてしまうリスクを排除するため、ここまで設定してます。

ちなみに、DHCPサーバに「予約アドレス」機能がありますので、ここで「静的MAC/IPアドレス」のバインドと同じ定義をしておけば、クライアントPC側から見たら、DHCPサーバで割り付けられたようになります。(当然毎度IPアドレスは固定ですが^^;)

数十台しかぶら下がらない中小企業だからできる設定ではありますが、最初にPC等各機器のMACアドレスとIPアドレスさえ定義してしまえば、各インターフェイスにはあらかじめ設定された機器でなければ一切アクセスが拒否されるようになり、いくら妙なツールや機器を差し込んだところで、通信はブロックされます。

よって、粗相をする中の人が(´・ω・`)、管理PCのMACとIPを偽装したところで、(1)「構成済みインターフェイス」で区切っているので、その管理PCと同じインターフェイスに物理的に接続しない限り、上記同様の結果となります。

といった感じで、それ以上手も足も出なくなり、精神衛生上非常に良くなります(^o^)

当然ですが、UTMの物理対策は大前提です。

物理的に管理ポートに直接プラグインされないよう、設置場所には要注意ですよ。^^;

いくら小さな会社で例えばワンフロアだったとして、UTMがむき出し&まるごしで設置してあれば、どうにもなりません(´・ω・`)

鍵付きラックや、施錠できる設置部屋を用意する等して物理対策しないと、アウトです。

以上、一体誰向けの記事なんよ!?って感じですが、

「備忘録」につきご容赦をm(_ _)m

2020年05月26日

この記事へのコメント

コメントを書く

この記事へのトラックバックURL

https://fanblogs.jp/tb/9876853

この記事へのトラックバック